Coinhive, iMonero

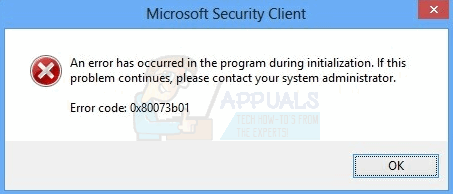

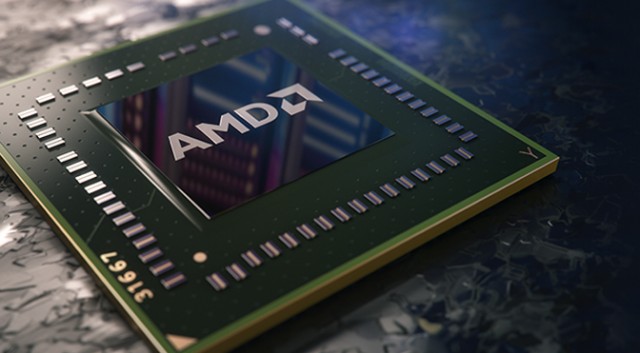

Míg a Coinhive JavaScript-implementációját törvényes célokra fejlesztették ki, úgy tűnik, hogy egyre több webbiztonsági szakértő számol be arról, hogy a fejlesztők beágyazták a webhely kódjába. Ez a fajta támadás, ha ilyennek akarunk hivatkozni, a látogató CPU-ját használja a monero kriptovaluta érmék bányászására, miközben a felhasználó az oldalt látogatja.

Technikailag ez nem okoz valódi kárt a látogató telepítésén, azon túl, hogy a feldolgozási teljesítményt levonja a hasznos feladatokról, bár súlyos teljesítményproblémákat okozhat az alulteljesített eszközökön.

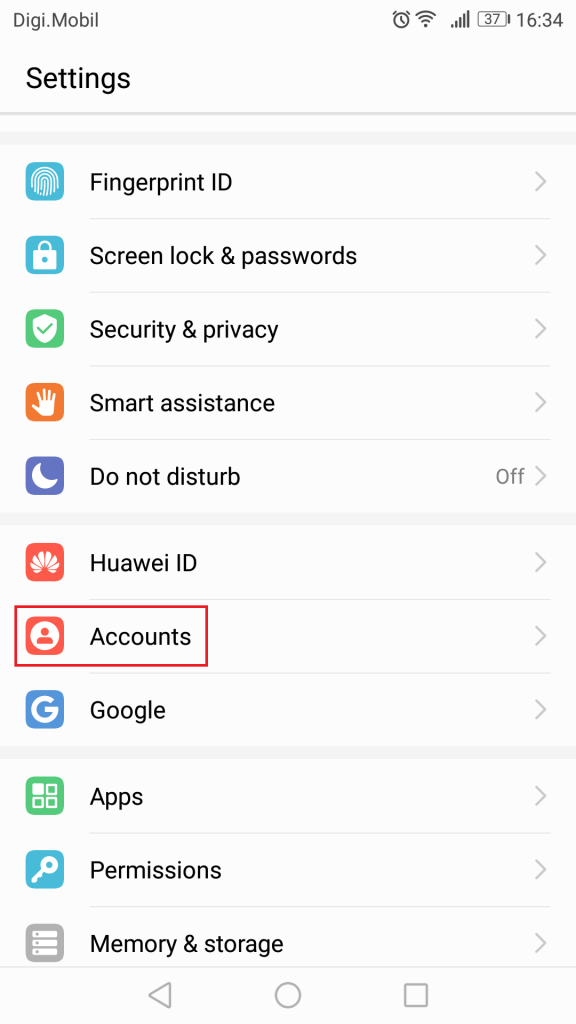

Néhány webhely tájékozott beleegyezéssel alkalmazta ezt a módszert az online hirdetések alternatívájaként, mivel a technika minden olyan böngészőt befolyásolhat, amely elemezheti a JavaScript kódot, függetlenül attól, hogy milyen platformon fut.

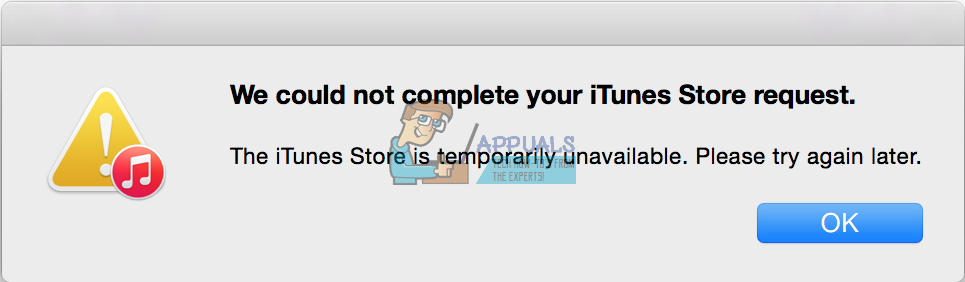

Ennek ellenére számos olyan megvalósítás, amely a felhasználók hozzájárulása nélkül megtette ezt. Az Egyesült Királyság Nemzeti Bűnügyi Ügynökségének áprilisban közzétett jelentése szerint a népszerű webhelyeket rosszindulatú kódok veszélyeztetik, amelyek célja a kriptokészítés elősegítése.

Már június 15-én a tokiói Asahi Shimbun hírszolgálat arról számolt be, hogy Japán tíz prefektúrájának rendőrsége 16 egyéni letartóztatást folytatott olyan emberek ellen, akiknek gyanúja szerint önkényes kódot juttattak el az általuk meglátogatott webhelyek felhasználóihoz.

A kódban elküldött programok egyikét Coinhive-ként azonosították, míg a többi gyanúsított olyan kódot tervezett, amely hasonlított a Coinhive kódjára, és elküldte azt bizonyos webhelyek felhasználóinak.

A nyomozók bejelentették, hogy a szoftver 2017. szeptemberi megjelenése óta figyelemmel kísérik a Coinhive működését.

A letartóztatásokat azért hajtották végre, mert a webhely felhasználói nem kérték beleegyezésüket. Ennek ellenére maga a Coinhive továbbra is legitim program marad, ha megfelelő beleegyezéssel használják.

Mivel az ilyen jellegű telepítések általában úgy tűnik, hogy a mögöttes operációs vagy fájlrendszer helyett a böngészők beépített JavaScript motorjait befolyásolják, a biztonsági szakértők számára nehézségekbe ütközhet a mérséklés.

A szokásos online biztonsági tanácsok, például a böngésző gyorsítótárainak rendszeres tisztítása segíthet csökkenteni annak kockázatát, hogy a beágyazott szkriptek továbbra is kibányászzák a kriptovaluta érméket. A legtöbb esetben a parancsfájlok csak akkor futtathatók, amikor a felhasználók megsértik a webhelyet, vagy az ő engedélyükkel járnak.

Címkék Crypto webes biztonság