IBM, Oak Ridge Nemzeti Laboratórium

Az IBM egyik vállalati biztonsági eszközének, az IBM Data Risk Manager (IDRM) több biztonsági hibáját állítólag egy harmadik fél biztonsági kutatója tárta fel. Egyébként a Zero-Day biztonsági réseket hivatalosan még nem ismerték el, nemhogy az IBM sikeresen javította.

Állítólag a vadonban elérhető egy kutató, aki legalább négy biztonsági rést fedezett fel, potenciális távoli kódfuttatási (RCE) képességekkel. A kutató azt állítja, hogy megkísérelte megközelíteni az IBM-t, és megosztotta az IBM Data Risk Manager biztonsági virtuális készülékének biztonsági hibáinak részleteit, de az IBM nem volt hajlandó tudomásul venni ezeket, és ennek következtében nyilvánvalóan javítatlanul hagyta őket.

Az IBM nem hajlandó elfogadni a nulla napos biztonsági rés jelentését?

Az IBM Data Risk Manager egy vállalati termék, amely adatfeltárást és osztályozást biztosít. A platform részletes elemzéseket tartalmaz az üzleti kockázatokról, amelyek a szervezeten belüli információs eszközökön alapulnak. Felesleges hozzáfűznünk, hogy a platform hozzáférést nyújt az ugyanazon vállalkozásokat érintő kritikus és érzékeny információkhoz. Ha veszélybe kerül, az egész platform rabszolgává alakítható, amely a hackerek számára még több szoftverhez és adatbázishoz könnyű hozzáférést kínál.

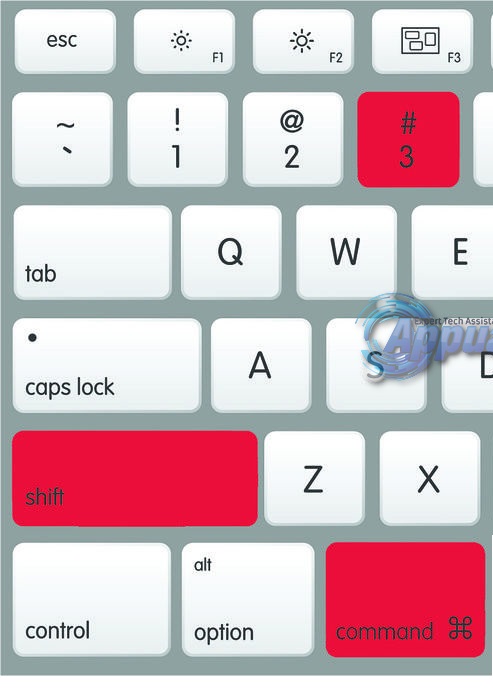

A biztonságkutató négy nulla napot közöl # sebezhetőségek hatással vannak az IBM egyikére az IBM Data Risk Managerre (IDRM) #vállalkozásbiztonság eszközök. #kiberbiztonság https://t.co/jvdcufgQqi https://t.co/2cKjfrCOoz

- David De Sousa (@DavidDeSDrumond) 2020. április 21

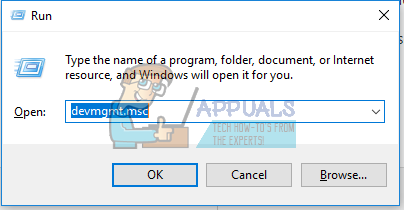

Pedro Ribeiro, az Egyesült Királyság agilis információbiztonsága az IBM Data Risk Manager 2.0.3 verzióját vizsgálta, és állítólag összesen négy sebezhetőséget fedezett fel. A hibák megerősítése után Ribeiro a Carnegie Mellon Egyetemen, a CERT / CC-n keresztül megkísérelte a nyilvánosságra hozatalát az IBM számára. Az IBM egyébként a HackerOne platformot működteti, amely lényegében egy hivatalos csatorna az ilyen biztonsági hiányosságok jelentésére. Ribeiro azonban nem HackerOne-felhasználó, és láthatóan nem akart csatlakozni, ezért megpróbálta végigcsinálni a CERT / CC-t. Furcsa módon az IBM a következő üzenettel nem volt hajlandó tudomásul venni a hibákat:

' Értékeltük ezt a jelentést, és lezártuk, mivel nem tartoznak a biztonsági rés közzétételi programjának hatálya alá, mivel ez a termék csak az ügyfeleink által fizetett „fokozott” támogatásra szolgál. . Ezt vázolja politikánk https://hackerone.com/ibm . A programban való részvételhez nem kell szerződést kötnie arra, hogy a jelentés benyújtását megelőző 6 hónapon belül biztonsági tesztet hajtson végre az IBM Corporation, az IBM leányvállalata vagy az IBM ügyfél számára. '

Miután az ingyenes sebezhetőségi jelentést állítólag elutasították, a kutató részleteket tett közzé a GitHub-on a négy kérdésről . A kutató szerint a jelentés közzétételének oka az volt, hogy az IBM IDRM-et használó vállalatokat kell gyártani a biztonsági hibák tudatában és lehetővé teszi számukra, hogy enyhítéseket alkalmazzanak a támadások megelőzése érdekében.

Melyek az IBM IDRM 0 napos biztonsági rései?

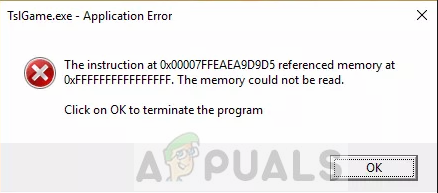

A négy közül három biztonsági hiba együttesen használható a termék gyökérjogosultságainak megszerzésére. A hibák közé tartozik a hitelesítés megkerülése, a parancs-injektálás hibája és a nem biztonságos alapértelmezett jelszó.

A hitelesítési megkerülés lehetővé teszi a támadó számára, hogy visszaéljen egy API-val kapcsolatos problémával, hogy a Data Risk Manager készülék elfogadjon egy tetszőleges munkamenet-azonosítót és felhasználónevet, majd külön parancsot küldjön, hogy új jelszót generáljon a felhasználónévhez. A támadás sikeres kihasználása lényegében hozzáférést biztosít a webes adminisztrációs konzolhoz. Ez azt jelenti, hogy a platform hitelesítési vagy engedélyezett hozzáférési rendszereit teljesen megkerülik, és a támadónak teljes rendszergazdai hozzáférése van az IDRM-hez.

https://twitter.com/sudoWright/status/1252641787216375818

Az adminisztrátori hozzáféréssel a támadó a parancsinjekció biztonsági rését felhasználhatja egy tetszőleges fájl feltöltésére. Amikor a harmadik hiba az első két sebezhetőséggel kombinálódik, lehetővé teszi egy nem hitelesített távoli támadó számára, hogy az IDRM virtuális készüléken gyökérként elérje a távoli kódfuttatást (RCE), ami a rendszer teljes kompromisszumához vezet. Az IBM IDRM négy Zero-Day biztonsági résének összefoglalása:

- Az IDRM hitelesítési mechanizmus megkerülése

- Parancs-injektálási pont az egyik IDRM API-ban, amely lehetővé teszi a támadások számára, hogy saját parancsokat futtassanak az alkalmazásban

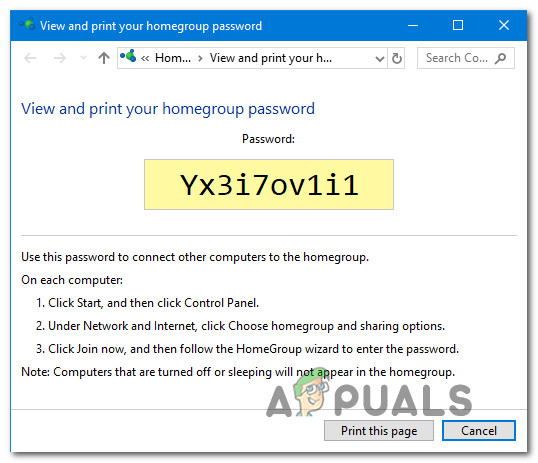

- Hardcoded felhasználónév és jelszó kombináció a3user / idrm

- Az IDRM API biztonsági rése, amely lehetővé teszi a távoli hackerek számára, hogy fájlokat töltsenek le az IDRM készülékről

Ha ez nem elég káros, a kutató megígérte, hogy részleteket közöl két Metasploit modulról, amelyek megkerülik a hitelesítést és kihasználják a távoli kódfuttatás és tetszőleges fájl letöltése hibák.

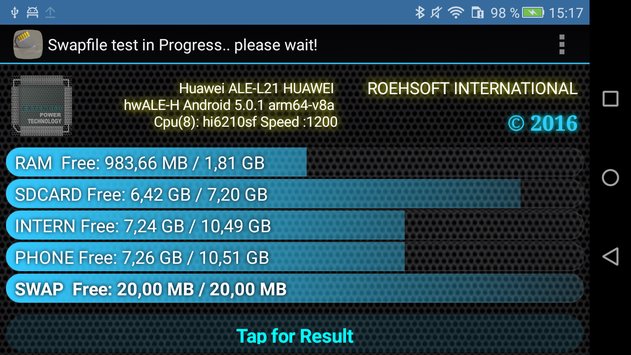

Fontos megjegyezni, hogy annak ellenére, hogy az IBM IDRM-en belül vannak biztonsági rések, annak esélye ugyanezek sikeres kihasználása meglehetősen karcsú . Ez elsősorban annak köszönhető, hogy az IBM IDRM-et rendszereiken telepítő vállalatok általában megakadályozzák az interneten keresztüli hozzáférést. Azonban, ha az IDRM készüléket online elérhetővé teszik, a támadásokat távolról is el lehet végezni. Sőt, egy támadó, aki hozzáfér a munkaállomáshoz a vállalat belső hálózatán, potenciálisan átveheti az IDRM készüléket. Sikeres kompromisszumot követően a támadó könnyen kibonthatja más rendszerek hitelesítő adatait. Ezek potenciálisan lehetőséget adnának a támadónak arra, hogy oldalirányban áttérjen a vállalat hálózatának más rendszereire.

Címkék IBM

![A Ring alkalmazás nem működik [FIXED]](https://jf-balio.pt/img/how-tos/48/ring-app-not-working.png)