Google Android

A mobileszközökhöz egy új ransomware jelent meg az interneten. A mutáns és fejlődő digitális vírus a Google Android operációs rendszerét futtató okostelefonokat célozza meg. A rosszindulatú program egyszerű, de okosan álcázott SMS-ekkel próbál bejutni, majd mélyre ás a mobiltelefon belső rendszerébe. A kritikus és érzékeny túszok mellett az új féreg agresszív módon megpróbál átterjedni más áldozatokra a veszélyeztetett okostelefon kommunikációs platformjain keresztül. Az új ransomware-család fontos, de aggodalomra okot adó mérföldkövet jelent a Google Android operációs rendszerében, amelyet egyre inkább viszonylag biztonságosnak tartottak a célzott kiberrohamoktól.

A kiberbiztonsági szakemberek, a népszerű ESET víruskereső, tűzfal és más digitális védelmi eszközök fejlesztője, új ransomware-családot fedeztek fel, amelynek célja a Google Android mobil operációs rendszerének megtámadása. A digitális trójai faló SMS-üzenetküldéssel terjeszti a kutatókat. Az ESET kutatói az új rosszindulatú programokat Android / Filecoder.C névre keresztelték, és megfigyelték ugyanezek fokozott aktivitását. Egyébként úgy tűnik, hogy a ransomware meglehetősen új, de az új Android malware-észlelések kétéves csökkenésének végét jelöli. Egyszerűen fogalmazva úgy tűnik, hogy a hackerek újból érdeklődnek az okostelefon operációs rendszerek megcélzása iránt. Éppen ma számoltunk be többről „Zero Interaction” biztonsági réseket, amelyeket az Apple iPhone iOS operációs rendszerben fedeztek fel .

A Filecoder 2019 júliusa óta aktív, de gyorsan és agresszíven terjed az okos társadalmi tervezés révén

A szlovák vírusirtó és kiberbiztonsági vállalat szerint a Filecodert a közelmúltban figyelték meg a vadonban. Az ESET kutatói azt állítják, hogy észrevették, hogy a ransomware 2019. július 12. óta aktívan elterjedt. Egyszerűen fogalmazva úgy tűnik, hogy a rosszindulatú programok kevesebb, mint egy hónappal ezelőtt jelentek meg a felszínen, de hatása napról napra fokozódhat.

A vírus különösen érdekes, mert a Google Android operációs rendszerével szembeni támadások körülbelül két éve folyamatosan csökkennek. Ez általános megítélést generált arról, hogy az Android többnyire immúnis a vírusokkal szemben, vagy hogy a hackerek nem kifejezetten az okostelefonok után járnak, ehelyett asztali számítógépeket vagy más hardvert és elektronikát céloznak meg. Az okostelefonok meglehetősen személyes eszközök, ezért korlátozott potenciális célpontnak tekinthetők a vállalatokban és szervezetekben használt eszközökhöz képest. A számítógépek vagy elektronikus eszközök ilyen nagy beállítású célzása számos potenciális előnnyel jár, mivel a sérült gép gyors módot kínál számos más eszköz veszélyeztetésére. Ezután az információk elemzéséről van szó, hogy érzékeny információkat válasszunk ki. Egyébként úgy tűnik, hogy több hackercsoportnak van nagyszabású kémtámadások végrehajtására fordult .

BIZTONSÁGI RIASZTÁS: Android Ransomware FileCoder Strain Emerges: A ransomware új törzse jelent meg az Androidon #Mobil eszközök. Megcélozza azokat, akik az Android 5.1 vagy újabb operációs rendszert futtatják. Ezt az Android ransomware törzset… https://t.co/edFpo45qbp pic.twitter.com/9r39kxS5iB

- Aquia Solutions (@AquiaSolutions) 2019. július 30

Az új ransomware viszont csupán arra törekszik, hogy korlátozza az Android okostelefon tulajdonosát a személyes adatokhoz való hozzáférésben. Nincs arra utaló jel, hogy a rosszindulatú program megkísérelné személyes vagy bizalmas információk kiszivárogtatását vagy ellopását, vagy egyéb hasznos terhelések telepítését, például billentyűzárakat vagy tevékenységkövetőket, hogy hozzáférjen a pénzügyi információkhoz.

Hogyan terjed a Filecoder Ransomware a Google Android operációs rendszeren?

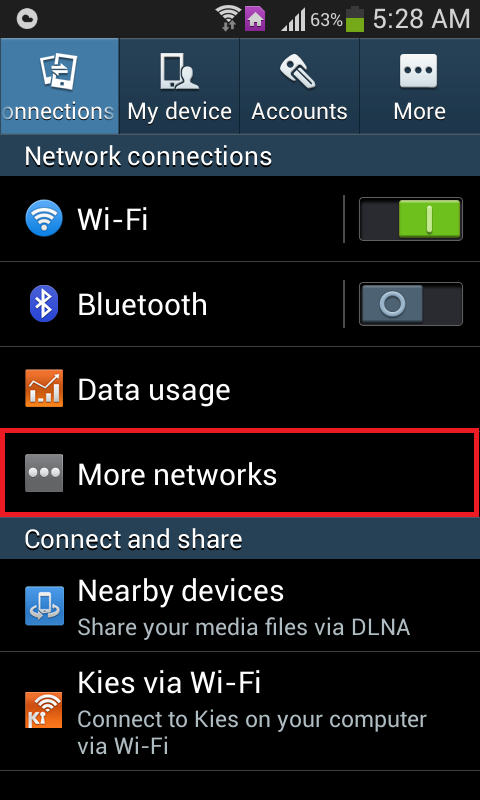

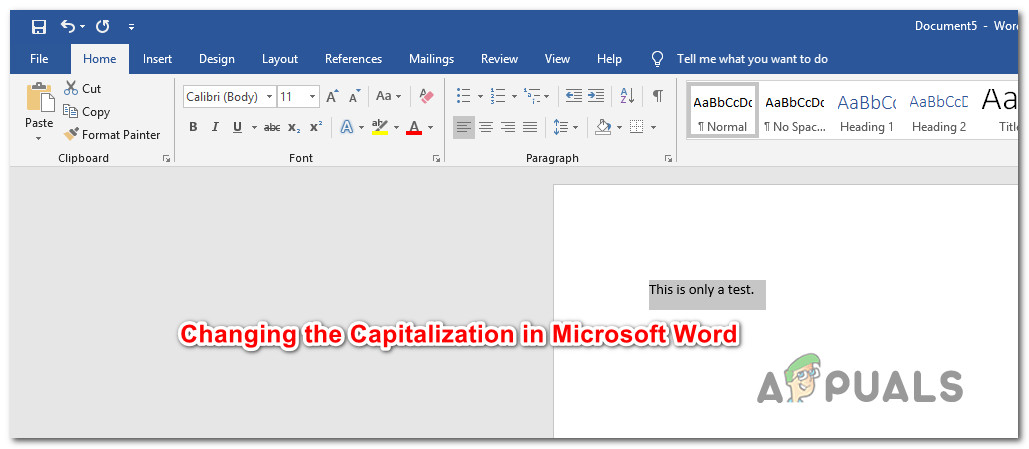

A kutatók felfedezték a Filecoder ransomware terjedését az Android üzenetküldő vagy SMS rendszeren keresztül, de a kiindulási pont másutt található. Úgy tűnik, hogy a vírus rosszindulatú bejegyzésekkel indul az online fórumokon, ideértve a Reddit és az Android fejlesztői üzenetküldő fórum XDA Developers programjait. Miután az ESET rámutatott a rosszindulatú bejegyzésekre, az XDA Developers gyorsan intézkedett és eltávolította a gyanús médiát, de a megkérdőjelezhető tartalom még mindig fenn volt a Reddit-en való közzétételkor.

Az ESET által talált rosszindulatú bejegyzések és megjegyzések többsége megkísérli csalogatni az áldozatokat a rosszindulatú programok letöltésére. A vírus az pornográf anyaghoz általában társított tartalom utánzásával vonzza be az áldozatot. Egyes esetekben a kutatók néhány technikai témát is megfigyeltek csaliként. Az esetek többségében azonban a támadók linkeket vagy QR-kódokat tartalmaztak a rosszindulatú alkalmazásokra mutatva.

Az azonnali észlelés elkerülése érdekében, mielőtt hozzáférnének hozzájuk, a rosszindulatú programok linkjei bit.ly linkként vannak elrejtve. A múltban számos ilyen link-rövidítő webhelyet használtak arra, hogy a gyanútlan internet-felhasználókat rosszindulatú weboldalakra irányítsák, adathalászatot és más internetes támadásokat hajtsanak végre.

Hackerek SMS-ben terjesztik az Android Ransomware programot az Ön névjegyeire, és titkosítják az eszközfájlokat: Az Android Ransomware új családja Android / Filecoder.C névre keresztelt különféle online fórumokat, és tovább használja az áldozat névjegyzékét SMS-ben történő küldéshez… https://t.co/ddqwtfswl5 pic.twitter.com/6PJjmNyZKB

- Shah Sheikh (@ shah_sheikh) 2019. július 30

Miután a Filecoder ransomware szilárdan beültette magát az áldozat Android mobileszközébe, nem kezdi el azonnal lezárni a felhasználó adatait. Ehelyett a rosszindulatú program először lerohanja az Android rendszer kapcsolatait. A kutatók a Filecoder ransomware érdekes, de zavaróan agresszív viselkedését figyelték meg. Lényegében a rosszindulatú program gyorsan, de alaposan átkutatja az áldozat névjegyzékét, hogy elterjedjen.

A rosszindulatú program gondosan megfogalmazott, automatikusan generált szöveges üzenetet próbál küldeni az Android mobileszközök névjegyzékének minden bejegyzésére. Annak érdekében, hogy növelje annak esélyét, hogy a potenciális áldozatok ransomware-re kattintanak és letöltenek, a Filecoder vírus érdekes trükköt alkalmaz. A beszennyezett szöveges üzenetben található linket alkalmazásként hirdetik. Ennél is fontosabb, hogy a rosszindulatú program biztosítja, hogy az üzenet tartalmazza a potenciális áldozat profilképét. Sőt, a fényképet gondosan úgy helyezzük el, hogy illeszkedjen egy olyan alkalmazásba, amelyet az áldozat már használ. A valóságban ez egy rosszindulatú hamis alkalmazás, amely a ransomware-t tartalmazza.

Még aggasztóbb az a tény, hogy a Filecoder ransomware többnyelvűre van kódolva. Más szavakkal, a fertőzött eszköz nyelvi beállításaitól függően az üzeneteket a lehetséges 42 nyelvi változat egyikében lehet elküldeni. A rosszindulatú program az észlelt hitelesség növelése érdekében a partner nevét is automatikusan beszúrja az üzenetbe.

Hogyan fertőz és működik a Filecoder Ransomware?

A rosszindulatú programok által létrehozott linkek általában olyan alkalmazást tartalmaznak, amely megpróbálja csalogatni az áldozatokat. A hamis alkalmazás valódi célja diszkréten fut a háttérben. Ez az alkalmazás hardveresen kódolt parancs-vezérlés (C2) beállításokat, valamint a Bitcoin pénztárca címeket tartalmazza a forráskódjában. A támadók a népszerű online jegyzetmegosztó Pastebin platformot is használták, de ez csak a dinamikus visszakeresés és esetleg további fertőzési pontok csatornájaként szolgál.

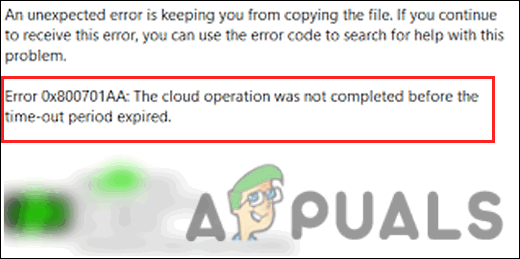

Miután a Filecoder ransomware sikeresen elküldte a szennyezett SMS-eket kötegenként és elvégezte a feladatot, azután megvizsgálja a fertőzött eszközt, hogy megtalálja az összes tárfájlt, és titkosítja azok többségét. Az ESET kutatói felfedezték, hogy a rosszindulatú program minden típusú fájlkiterjesztést titkosít, amelyet általában szöveges fájlokhoz, képekhez, videókhoz stb. Használnak. Valamilyen oknál fogva az Android-specifikus fájlokat, például .apk vagy .dex, elhagyja. A rosszindulatú program nem érinti a tömörített .Zip és .RAR fájlokat, valamint az 50 MB feletti fájlokat. A kutatók azt gyanítják, hogy a rosszindulatú program-készítők rosszul tudták másolni-beilleszteni a tartalmat a WannaCry-ből, ami a ransomware sokkal súlyosabb és szaporább formája. Az összes titkosított fájl „.seven” kiterjesztésű

A kutatók felfedezik az Android / Filecoder.C, egy új Android ransomware családot, amely megpróbálja átterjedni az áldozatok kapcsolataira és szokatlan trükköket vezet be https://t.co/5iCvkVbAND @welivesecurity @ESET # transzomware #Android pic.twitter.com/d150eY4N7X

- David Bisson (@ DMBisson) 2019. július 30

Miután sikeresen titkosította a fájlokat az Android mobileszközön, a ransomware villog egy tipikus váltságdíjat tartalmazó feljegyzést, amely igényeket tartalmaz. A kutatók észrevették, hogy a Filecoder ransomware kb. 98 dollár és 188 dollár közötti kriptovaluta igényeket támaszt. A sürgősség érzetének megteremtése érdekében a rosszindulatú programnak van egy egyszerű időzítője is, amely körülbelül 3 napig vagy 72 óráig tart. A váltságdíjas jegyzet megemlíti azt is, hogy hány fájlt tart túszként.

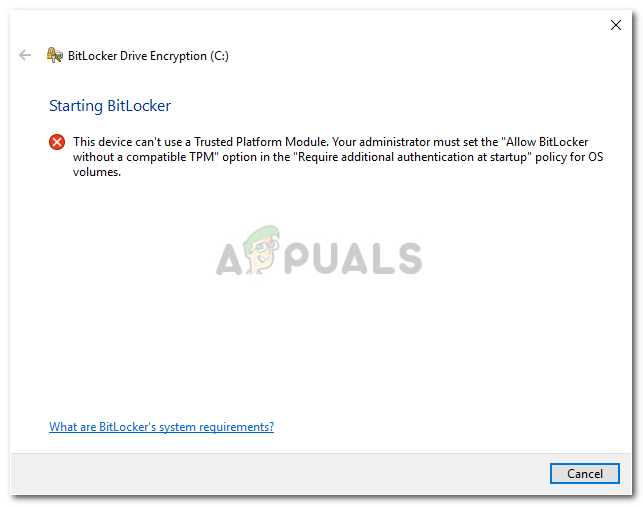

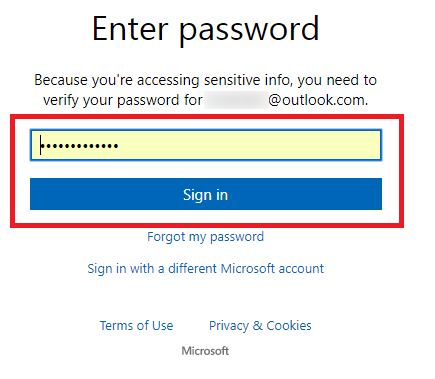

Érdekes módon a ransomware nem zárolja le az eszköz képernyőjét, és nem akadályozza meg az okostelefon használatát. Más szóval, az áldozatok továbbra is használhatják androidos okostelefonjukat, de nem férnek hozzá az adataikhoz. Sőt, még akkor is, ha az áldozatok valahogy eltávolítják a rosszindulatú vagy feltételezett alkalmazást, az nem vonja vissza a módosításokat, és nem dekódolja a fájlokat. A Filecoder nyilvános és privát kulcspárokat generál az eszköz tartalmának titkosításakor. A nyilvános kulcsot egy erős RSA-1024 algoritmus és egy kódolt érték titkosítja, amelyet elküldnek az alkotóknak. Miután az áldozat fizet a megadott Bitcoin-adatokon keresztül, a támadó visszafejtheti a privát kulcsot, és kiadhatja az áldozatnak.

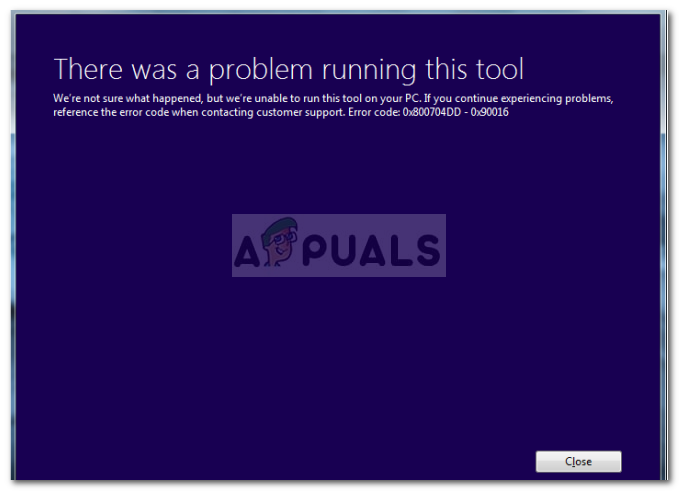

A fájlkódoló nemcsak agresszív, de összetett is a megúszáshoz:

Az ESET kutatói korábban arról számoltak be, hogy a hardveresen kódolt kulcsérték felhasználható a fájlok visszafejtésére a zsarolási díj megfizetése nélkül, a „titkosítási algoritmus visszafejtési algoritmussá változtatásával”. Röviden: a kutatók úgy érezték, hogy a Filecoder ransomware készítői akaratlanul maguk mögött hagytak egy meglehetősen egyszerű módszert a visszafejtő létrehozására.

„A szűk célzás és a kampány végrehajtásának, valamint a titkosítás megvalósításának hibái miatt az új ransomware hatása korlátozott. Ha azonban a fejlesztők kijavítják a hibákat, és az üzemeltetők szélesebb felhasználói csoportokat kezdenek megcélozni, az Android / Filecoder.C ransomware komoly veszélyt jelenthet. '

A a kutatók frissítették a Filecoder ransomware-ről szóló bejegyzésüket és tisztázta, hogy „ez a„ hardverkóddal ellátott kulcs ”egy RSA-1024 nyilvános kulcs, amelyet nem lehet könnyen feltörni, ezért a dekódoló létrehozása az adott ransomware számára szinte lehetetlen.”

Furcsa módon a kutatók azt is megfigyelték, hogy a ransomware kódjában semmi sem támasztja alá azt az állítást, hogy az érintett adatok elvesznek a visszaszámláló lejárta után. Sőt, úgy tűnik, hogy a rosszindulatú programok készítői a váltságdíj összegével játszanak. Míg a 0,01 Bitcoin vagy BTC továbbra is standard, a következő számok a rosszindulatú program által generált felhasználói azonosítónak tűnnek. A kutatók azt gyanítják, hogy ez a módszer hitelesítési tényezőként szolgálhat a bejövő fizetések egyeztetésével az áldozattal a visszafejtési kulcs előállításához és továbbításához.

Címkék android