Kiberbiztonsági illusztráció

A népszerű ESET víruskereső és digitális biztonsági szoftverek gyártói felfedezték azokat a támadókat, akik kihasználták a közelmúltbeli Windows operációs rendszer nulla napos biztonsági rését. A támadás mögött álló hackercsoport vélhetően kibertechnikai kémeket végez. Érdekes módon ez nem egy tipikus cél vagy módszer a csoportnak, amely a „Buhtrap” néven megy, és ezért a kizsákmányolás erősen jelzi, hogy a csoport elfordulhatott.

A szlovák ESET víruskereső gyártó megerősítette, hogy a Buhtrap néven ismert hackercsoport áll a közelmúltban a vadonban kihasznált Windows OS nulla napos biztonsági rése mögött. A felfedezés meglehetősen érdekes és aggodalomra ad okot, mert a csoport tevékenységét néhány évvel ezelőtt erősen visszafogták, amikor az alapszoftver-kódot online kiszivárogtatták. A támadás egy állítólagosan javított Windows operációs rendszer nulla napos biztonsági rését használta állítólag számítógépes kémek végrehajtására. Ez minden bizonnyal aggasztó új fejlesztés elsősorban azért, mert a Buhtrap soha nem mutatott érdeklődést az információk kinyerése iránt. A csoport elsődleges tevékenysége pénzlopás volt. Akkor, amikor rendkívül aktív volt, a Buhtrap elsődleges célpontjai a pénzintézetek és szervereik voltak. A csoport saját szoftverét és kódjait használva veszélyeztette a bankok vagy ügyfelek biztonságát a pénz ellopásában.

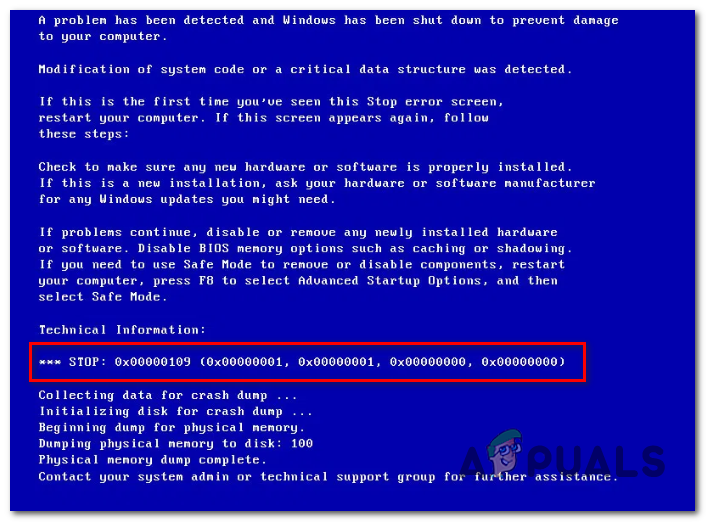

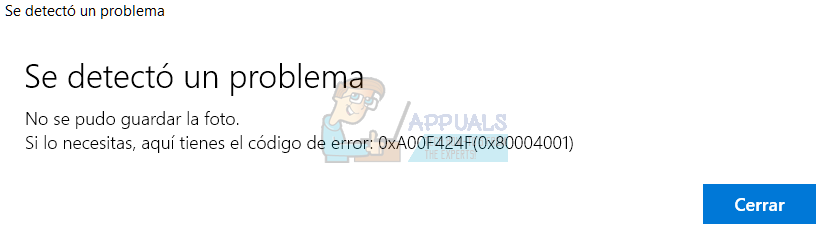

A Microsoft egyébként javítást adott ki a nulla napos Windows operációs rendszer sebezhetőségének blokkolására. A cég azonosította a hibát és megcímkézte CVE-2019-1132 . A javítás 2019. július Patch Tuesday csomag része volt.

A Buhtrap elfordul a kémkedés felé:

Az ESET fejlesztői megerősítették a Buhtrap részvételét. Sőt, a víruskereső még azt is hozzátette, hogy a csoport részt vett a kémkedésben. Ez teljesen ellentmond a Buhtrap bármely korábbi kihasználásának. Az ESET egyébként tisztában van a csoport legújabb tevékenységeivel, de nem árulta el a csoport céljait.

Érdekesség, hogy több biztonsági ügynökség többször is jelezte, hogy a Buhtrap nem egy rendszeres állami támogatott hackerruha. A biztonságkutatók bíznak abban, hogy a csoport főként Oroszországból működik. Gyakran hasonlítják össze más fókuszált hackercsoportokkal, mint a Turla, a Fancy Bears, az APT33 és az Equation Group. Van azonban egy döntő különbség Buhtrap és mások között. A csoport ritkán nyíltan felszínre kerül vagy felelősséget vállal támadásaiért. Sőt, elsődleges céljai mindig is a pénzügyi intézmények voltak, és a csoport információ helyett pénz után járt.

A Buhtrap csoport nulla napot használ a legújabb kémkedési kampányokban: az ESET kutatásai alapján kiderült, hogy az elmúlt öt évben hírhedt bűnözői csoport is folytatott kémkedési kampányokat. A Buhtrap csoport nulladik napot használ a legújabb kémkedési kampányokban… https://t.co/mvCyy424cg pic.twitter.com/9OJ6nXZ1sT

- Shah Sheikh (@ shah_sheikh) 2019. július 11

A Buhtrap először 2014-ben jelent meg. A csoport azután vált ismertté, hogy sok orosz vállalkozást követett. Ezek a vállalkozások meglehetősen kicsiek voltak, ezért a lapdarabok nem sok jövedelmező hozamot nyújtottak. Ennek ellenére a csoport sikert aratva nagyobb pénzügyi intézményeket kezdett megcélozni. A Buhtrap viszonylag jól őrzött és digitálisan biztosított orosz bankok után kezdett járni. Az IB-csoport jelentése szerint a Buhtrap-csoportnak sikerült megúsznia több mint 25 millió dollárt. Összességében a csoport sikeresen razziázott mintegy 13 orosz bankon, állította a Symantec biztonsági cég . Érdekes módon a digitális heisták többségét sikeresen végrehajtották 2015 augusztusa és 2016 februárja között. Más szóval, a Buhtrapnak havonta körülbelül két orosz bankot sikerült kihasználnia.

A Buhtrap csoport tevékenysége hirtelen abbamaradt, miután a saját Buhtrap hátsó ajtajuk, a szoftvereszközök ötletesen kifejlesztett kombinációja került fel az internetre. A jelentések szerint maga a csoport néhány tagja kiszivárogtatta a szoftvert. Míg a csoport tevékenysége hirtelen leállt, a nagy teljesítményű szoftvereszközökhöz való hozzáférés lehetővé tette több kisebb hackercsoport felvirágzását. A már tökéletesített szoftver segítségével sok kis csoport kezdte el végrehajtani támadásaikat. A legnagyobb hátrány a puszta támadások száma volt, amelyek a Buhtrap hátsó ajtóján történtek.

A Buhtrap hátsó ajtó szivárgása óta a csoport aktívan kibernetikus támadások végrehajtására irányult, egészen más szándékkal. Az ESET kutatói azonban azt állítják, hogy 2015 decemberétől kezdve látták a csoportváltási taktikát. Nyilvánvalóan a csoport kormányzati szerveket és intézményeket kezdett megcélozni, jegyezte meg az ESET: „Mindig nehéz egy kampánynak tulajdonítani egy kampányt, amikor eszközeik 'a forráskód szabadon elérhető az interneten. Mivel azonban a célpontok eltolódása a forráskód szivárgása előtt következett be, nagy bizalommal értékeljük, hogy a vállalkozások és a bankok elleni első Buhtrap malware támadások mögött ugyanazok az emberek vesznek részt a kormányzati intézmények megcélzásában is. '

A Buhtrap biztosan furcsa evolúcióval rendelkezik .... a 25 millió dollár ellopásától az orosz bankoktól… a kémkémiai műveletek végrehajtásáig. Ez a bogacsev-effektus? pic.twitter.com/nuQ7ZKPU1Y

- Catalin Cimpanu (@campuscodi) 2019. július 11

Az ESET kutatói igényt tarthattak a Buhtrap kezére ezekben a támadásokban, mert képesek voltak azonosítani a mintákat, és számos hasonlóságot fedeztek fel a támadások lebonyolításában. 'Bár új eszközöket adtak hozzá arzenáljukhoz, és a régebbi frissítéseket is alkalmazták, a különböző Buhtrap kampányokban alkalmazott taktikák, technikák és eljárások (TTP) nem változtak drámai módon az elmúlt évek során.'

Buhtrap Használjon egy Windows operációs rendszer nulla napos biztonsági rését, amelyet a sötét weben lehet megvásárolni?

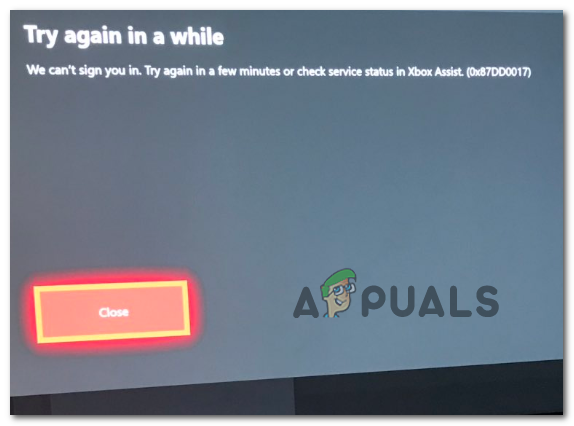

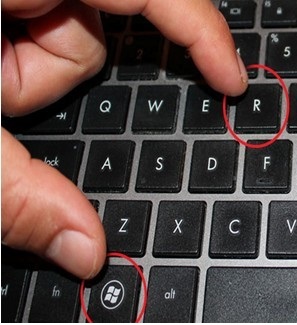

Érdekes megjegyezni, hogy a Buhtrap csoport a Windows operációs rendszeren belül meglehetősen friss biztonsági rést használt. Más szavakkal, a csoport telepített egy biztonsági hibát, amelyet általában „nulla nap” címkével látnak el. Ezek a hibák általában hiánytalanok és nem könnyen elérhetők. A csoport egyébként már korábban is használt biztonsági réseket a Windows operációs rendszerben. Azonban jellemzően más hackercsoportokra támaszkodtak. Ráadásul a legtöbb kihasználás javításokat tartalmazott, amelyeket a Microsoft adott ki. Nagyon valószínű, hogy a csoport kereséseket hajtott végre a be nem szervezett Windows gépek behatolására.

Ez az első ismert eset, amikor a Buhtrap operátorok nem javított biztonsági rést használtak. Más szavakkal, a csoport valódi nulla napos biztonsági rést használt a Windows operációs rendszeren belül. Mivel a csoportnak nyilvánvalóan nem volt meg a szükséges képességei a biztonsági hibák felderítéséhez, a kutatók határozottan úgy vélik, hogy a csoport ugyanazt vásárolta meg. Costin Raiu, aki a Kaspersky globális kutatási és elemzési csoportját vezeti, úgy véli, hogy a nulla napos biztonsági rés lényegében a Volodya néven ismert kizsákmányoló bróker által eladott „kiváltságnövelő” hiba. Ennek a csoportnak a története nulla napos kizsákmányolást értékesít mind a számítógépes bűnözés, mind a nemzetállami csoportok számára.

Buhtrap #Rosszindulatú a doc64 fájlba ágyazott base64 kódolású futtatható fájl tipikus mintájával (és méretével). https://t.co/SOt3XtZ8KH pic.twitter.com/dYBSMLFLx6

- marc ochsenmeier (@ochsenmeier) 2019. július 11

Vannak pletykák, amelyek szerint Buhtrap kibernetikai kémkedés forgatókönyvét az orosz hírszerzés kezelhette. Bár megalapozatlan, az elmélet pontos lehet. Lehetséges, hogy az orosz hírszerző szolgálat toborozta Buhtrapot, hogy kémkedjen értük. A forgatókönyv része lehet annak az üzletnek, amely megbocsátja a csoport korábbi vétkeit a kényes vállalati vagy kormányzati adatok helyett. Úgy gondolják, hogy Oroszország hírszerzési osztálya korábban olyan nagyszabású hangszereket szervezett harmadik felektől származó hackercsoportok révén. Biztonsági kutatók azt állították, hogy Oroszország rendszeresen, de informálisan toboroz tehetséges embereket, hogy megpróbálják behatolni más országok biztonságába.

Érdekes, hogy még 2015-ben úgy vélték, hogy Buhtrap részt vett a kormányok elleni kémkémiai műveletekben. Kelet-Európa és Közép-Ázsia országainak kormányai rendszeresen azt állítják, hogy az orosz hackerek többször is megpróbáltak behatolni a biztonságukba.

Címkék Kiberbiztonság