Apple (Medhat Dawoud fényképe az Unsplash-on)

Az Apple iOS, az összes iPhone alapértelmezett operációs rendszere, hat kritikus „Zero Interaction” biztonsági rést tartalmazott. A Google elit „Project Zero” csapata, amely súlyos hibákra és szoftverhibákra vadászik, ugyanezt fedezte fel. Érdekes módon a Google biztonsági kutatócsoportja sikeresen megismételte azokat a műveleteket is, amelyek a vadon élő biztonsági hibák felhasználásával végrehajthatók. Ezek a hibák bármely távoli támadó számára lehetővé tehetik az Apple iPhone adminisztratív irányítását anélkül, hogy a felhasználónak mást kellene tennie, mint üzenetet fogadni és megnyitni.

Megállapították, hogy az Apple iPhone operációs rendszer iOS 12.4 előtti verziói hat „interakció nélküli” biztonsági hibára hajlamosak, felfedezték Google. A Google Project Zero két tagja részleteket tett közzé, sőt a hat sebezhetőség közül ötre sikeresen bebizonyította a Proof-of-Concept-t. A biztonsági hibák meglehetősen súlyosnak tekinthetők egyszerűen azért, mert az iPhone biztonságának veszélyeztetése érdekében a lehető legkevesebb műveletet igénylik a potenciális áldozat. A biztonsági rés kihat az iOS operációs rendszerre, és kihasználható az iMessage kliensen keresztül.

A Google követi a „felelősségteljes gyakorlatokat”, és tájékoztatja az Apple-t az iPhone iOS súlyos biztonsági hibáiról:

A Google a jövő héten Las Vegasban, a Black Hat biztonsági konferencián közöl részleteket az Apple iPhone iOS biztonsági réseiről. A keresőóriás azonban fenntartotta felelősségteljes gyakorlatát, amely szerint az egyes vállalatokat figyelmeztette a biztonsági résekre vagy a hátsó ajtókra, és először jelentette a problémákat az Apple-nek, hogy javításokat adhasson ki, mielőtt a csapat nyilvánosan felfedte volna a részleteket.

Figyelembe véve a súlyos biztonsági hibákat, az Apple állítólag rohant a hibák javítására. Lehet, hogy ez azonban nem sikerült teljesen. Az egyik „interakció nélküli” sebezhetőség részleteit titokban tartották, mert az Apple nem oldotta meg teljesen a hibát. Az erről szóló információkat Natalie Silvanovich, a Google Project Zero két kutatójának egyike ajánlotta fel, akik megtalálták és jelentették a hibákat.

A Google rengeteg hibát tár fel az Apple iMessage alkalmazásában

Semmi sem mentes a vírusoktól, a rosszindulatú programoktól és hasonlóktól, illetve a kódolási hibáktól: MacOS, Android, iOS, Linux, Windows - ezek mind sebezhetőek. A tapaszok és a vírusellenes szerek mindig elengedhetetlenek az összes operációs rendszerhez https://t.co/sTpLUY2XqO

- Scotty (@osusuki) 2019. július 30

A kutató azt is megjegyezte, hogy a hat biztonsági hiba közül négy rosszindulatú kód futtatásához vezethet egy távoli iOS-eszközön. Ami még aggasztóbb, az a tény, hogy ezeknek a hibáknak nincs szükségük felhasználói interakcióra. A támadóknak csupán egy speciálisan kódolt hibás üzenetet kell küldenie az áldozat telefonjára. Ezután a rosszindulatú kód könnyen végrehajthatja magát, miután a felhasználó megnyitotta az üzenetet a beérkezett elem megtekintéséhez. A másik két kihasználás lehetővé teheti a támadók számára, hogy adatokat szivárogtassanak ki egy eszköz memóriájából, és fájlokat olvassanak le egy távoli eszközről. Meglepő módon ezeknek a hibáknak sem kellett a felhasználó interakciója.

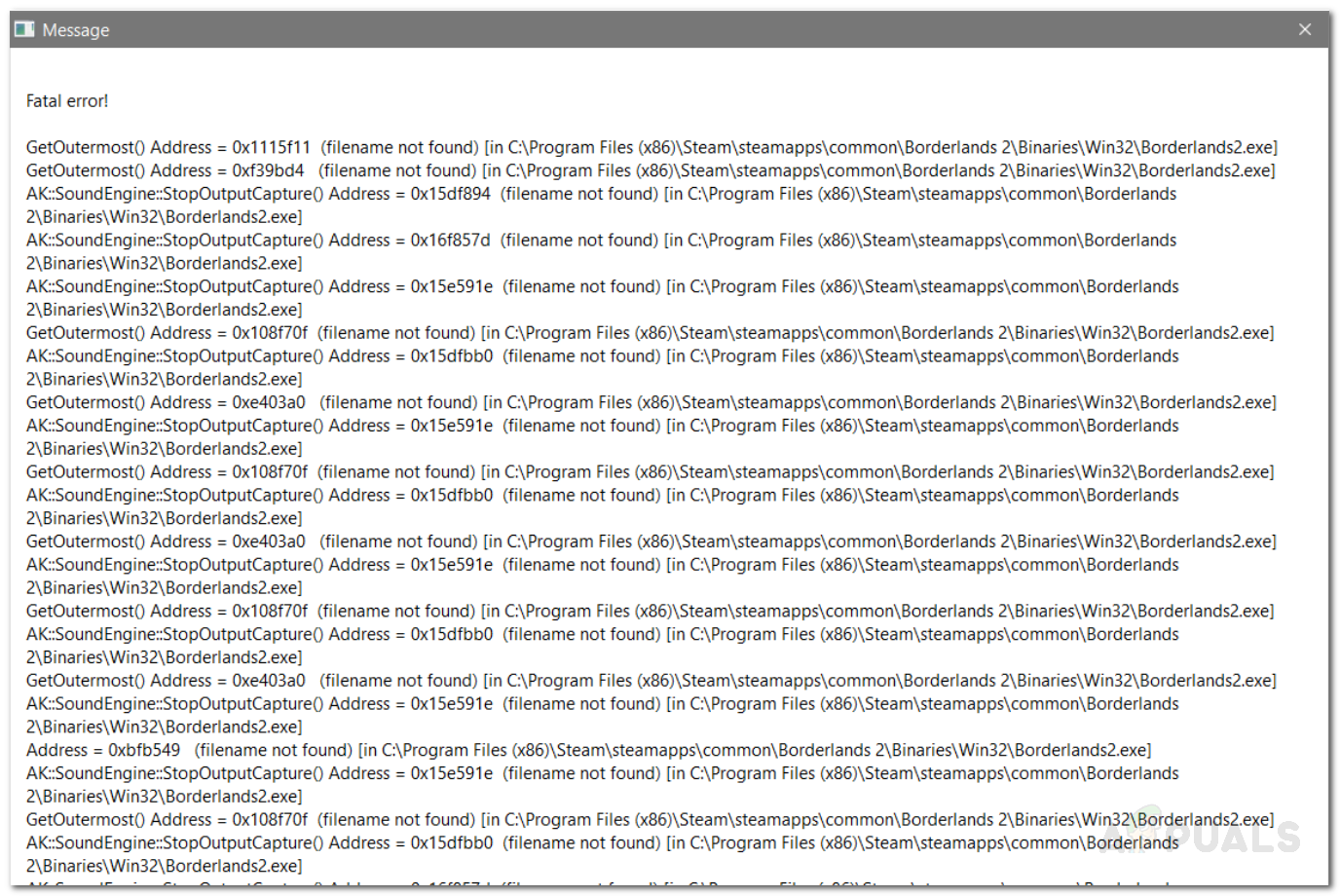

Az Apple sikeresen csak ötöt tud javítani az iPhone iOS hat 'Zero Interaction' biztonsági réséből?

Állítólag mind a hat biztonsági hibát sikeresen javították a múlt héten, július 22-én, az Apple iOS 12.4 kiadásával . Úgy tűnik azonban, hogy nem ez a helyzet. A biztonsági kutató megjegyezte, hogy az Apple-nek csak a hat biztonsági „Zero Interaction” biztonsági rés közül ötöt sikerült kijavítania az iPhone iOS rendszeren. Ennek ellenére az öt javított hiba részletei elérhetők az interneten. A Google ugyanezt kínálta hibabejelentő rendszerén keresztül.

A három hiba, amely lehetővé tette a távoli végrehajtást és adminisztratív irányítást biztosított az áldozat iPhone-jára, az CVE-2019-8647 , CVE-2019-8660 , és CVE-2019-8662 . A linkelt hibajelentések nem csak az egyes hibák technikai részleteit tartalmazzák, hanem a koncepciók bizonyító kódjait is, amelyek felhasználhatók a kihasználások létrehozására. Mivel az Apple nem tudta sikeresen javítani a kategória negyedik hibáját, ennek részleteit bizalmasan kezelték. A Google ezt a biztonsági rést CVE-2019-8641 néven jelölte meg.

E hibák egyike a határon kívüli olvasás (CVE-2019-8646) probléma, amely lehetővé teheti a távoli támadók számára, hogy elolvassák az áldozat #iOS készüléket csak úgy, hogy hibásan formázott üzenetet küldött az iMessage segítségével.

- A Hacker News (@TheHackersNews) 2019. július 30

A Google az ötödik és a hatodik hibát megcímkézte CVE-2019-8624 és CVE-2019-8646 . Ezek a biztonsági hibák potenciálisan lehetővé tehetik egy támadó számára, hogy az áldozat személyes adatait felhasználja. Ezek különösen aggályosak, mert kiszivárogtathatnak adatokat egy eszköz memóriájából, és fájlokat olvashatnak le egy távoli eszközről anélkül, hogy bármilyen beavatkozást igényelnének az áldozattól.

Az iOS 12.4 használatával az Apple sikeresen blokkolhat minden kísérletet az iPhone távvezérlésére a sérülékeny iMessage platformon keresztül. A koncepció bizonyítékának megléte és nyílt elérhetősége azonban azt jelenti, hogy a hackerek vagy a rosszindulatú kódolók továbbra is kihasználhatják azokat az iPhone-okat, amelyeket nem frissítettek az iOS 12.4-re. Más szavakkal, bár mindig ajánlott a biztonsági frissítések telepítése, amint azok elérhetővé válnak, ebben az esetben kritikus fontosságú az Apple által kiadott legújabb iOS-frissítés késedelem nélküli telepítése. Sok hacker megpróbálja kihasználni a sebezhetőségeket még javításuk vagy javításuk után is. Ennek oka az, hogy jól tudják, hogy nagy az olyan eszköz tulajdonosok aránya, akik nem frissítik azonnal, vagy egyszerűen csak késleltetik eszközeik frissítését.

Az iPhone iOS súlyos biztonsági hibái meglehetősen jövedelmezőek és pénzügyileg megtérülnek a sötét interneten:

A hat „Zero Interaction” biztonsági rést Silvanovich és a Google Project Zero biztonsági kutatója, Samuel Groß fedezte fel. Silvanovich előadást tart a távoli és „interakció nélküli” iPhone biztonsági réseiről a jövő héten Las Vegasban tervezett Black Hat biztonsági konferencián.

' Nulla kölcsönhatás Vagy „ súrlódásmentes ’Sebezhetőségei különösen veszélyesek és mély aggodalmat keltenek a biztonsági szakértők körében. A kis részlet a beszélgetésről amelyet Silvanovich a konferencián el fog adni, felhívja a figyelmet az iPhone iOS ilyen biztonsági hibáival kapcsolatos aggodalmakra. „Olyan távoli sebezhetőségekről számoltak be, amelyek nem igénylik felhasználói interakciót az iPhone támadásához, de korlátozott információ áll rendelkezésre a modern eszközökkel szembeni támadások technikai vonatkozásairól. Ez az előadás az iOS távoli, interakció nélküli támadási felületét tárja fel. Megbeszéli az SMS, MMS, Visual Voicemail, iMessage és Mail sebezhetőségének lehetőségét, és elmagyarázza, hogyan kell beállítani az eszközöket ezen összetevők teszteléséhez. Két példát is tartalmaz ezen módszerek segítségével felfedezett sebezhetőségekre. '

A Google Project Zero Researchers 5 „Zero Interaction” iMessage hibát fedezett fel, 4 javítva az iOS 12.4-ben @Google

A CVE-2019-8660 memóriasérülési hibaA feltárt hibák közül kettő az iPhone GUI összeomlásához vezethet

Az egyik kutató részletezi a Black Hat USA 2019 hibáit pic.twitter.com/slkkkOoObE

- Daily Tech (@ VikasGoud1997) 2019. július 30

A bemutatót az egyik legnépszerűbbnek tartják a kongresszuson, elsősorban azért, mert a felhasználói interakció nélküli iOS-hibák nagyon ritkák. A legtöbb iOS- és macOS-kiaknázás abban áll, hogy sikeresen becsapja az áldozatot egy alkalmazás futtatásába, vagy felfedi Apple ID-hitelesítő adatait. A nulla kölcsönhatású hibához csak egy sérült üzenetet kell megnyitni a kihasználás elindításához. Ez jelentősen növeli a fertőzés vagy a biztonsági kompromisszum esélyét. A legtöbb okostelefon-felhasználó korlátozott képernyős ingatlanokkal rendelkezik, és végül üzeneteket nyit meg annak tartalmának ellenőrzéséhez. Az okosan kidolgozott és jól megfogalmazott üzenet gyakran exponenciálisan növeli az észlelt hitelességet, tovább tolva a siker esélyeit.

Silvanovich megemlítette, hogy az ilyen rosszindulatú üzeneteket SMS-ben, MMS-ben, iMessage-ben, Mail-ben vagy akár Visual Voicemail-ben is el lehet küldeni. Csak az áldozat telefonjába kellett kerülniük, és kinyitniuk kellett. 'Ilyen sérülékenység a támadó szent szeme, amely lehetővé teszi számukra, hogy észrevétlenül feltörjék az áldozatok eszközeit.' Egyébként a mai napig ilyen minimális vagy „Zero Interaction” biztonsági réseket csak a legális elfogóeszközök és felügyeleti szoftverek kihasználói és gyártói használtak fel. Ez egyszerűen ilyeneket jelent nagyon kifinomult hibák amelyek a legkevesebb gyanút okozzák, főként a sötét weben működő szoftvergyártók fedezik fel és kereskedik velük. Csak államilag támogatott és koncentrált hackercsoportok általában hozzáférnek hozzájuk. Azok az árusok ugyanis, akik ilyen hibákba kerülnek, hatalmas összegekért eladják őket.

Által közzétett ártáblázat szerint Zerodium , a Dark Weben vagy a szoftver feketepiacon eladott ilyen biztonsági rések egyenként több mint egymillió dollárba kerülhetnek. Ez azt jelenti, hogy Silvanovich közzétehette azokat a biztonsági hasznosítások részleteit, amelyeket az illegális szoftvergyártók 5 és 10 millió dollár között számolhattak fel. Crowdfense , egy másik platform, amely biztonsági információkkal dolgozik, azt állítja, hogy az ár könnyen magasabb lehetett. A platform arra alapozza feltételezéseit, hogy ezek a hibák a kattintás nélküli támadáslánc ”. Sőt, a biztonsági rések az iOS legújabb kihasználtságain is működtek. Azzal együtt, hogy hatan voltak, egy kiskereskedő könnyen több mint 20 millió dollárt kereshetett volna a tételért.

Címkék alma Kiberbiztonság Google ios

![[FIX] A konfigurációs nyilvántartási adatbázis sérült](https://jf-balio.pt/img/how-tos/76/configuration-registry-database-is-corrupt.png)