WordPress. Orderland

Az olyan népszerű tartalomkezelő rendszereket (CMS) alkalmazó webhelyekre, mint a Joomla és a WordPress, kódinjektor és átirányító szkript vonatkozik. Az új biztonsági fenyegetés a gyanútlan látogatókat nyilvánvalóan hiteles megjelenésű, de nagyon rosszindulatú webhelyekre irányítja. A sikeres átirányítás után a biztonsági fenyegetés megpróbálja fertőzött kódot és szoftvert küldeni a célszámítógépre.

A biztonsági elemzők meglepő biztonsági fenyegetést tártak fel, amely a Joomla és a WordPress, a legnépszerűbb és legszélesebb körben használt CMS platformok kettőjét célozza meg. Webhelyek milliói használják a CMS legalább egyikét tartalom létrehozására, szerkesztésére és közzétételére. Az elemzők most figyelmeztetik a Joomla és a WordPress webhelyek tulajdonosait egy rosszindulatú átirányító szkriptre, amely rosszindulatú webhelyekre tereli a látogatókat. Eugene Wozniak, a Sucuri biztonsági kutatója, részletezze a rosszindulatú biztonsági fenyegetést hogy az ügyfél weboldalán fedezte fel.

Az újonnan felfedezett .htaccess injektoros fenyegetés nem kísérli meg megbénítani a vendéglátót vagy a látogatót. Ehelyett az érintett webhely folyamatosan megpróbálja átirányítani a webhely forgalmát hirdetési oldalakra. Bár ez nem tűnhet rendkívül károsnak, az injektor szkript megpróbálja telepíteni a rosszindulatú szoftvereket is. A támadás második része, ha törvényes megjelenésű webhelyekkel párosul, súlyosan befolyásolhatja a gazdagép hitelességét.

A Joomla, valamint a WordPress webhelyek nagyon gyakran használják a .htaccess fájlokat a konfiguráció megváltoztatására a webkiszolgáló könyvtárszintjén. Feleslegesen meg kell említeni, hogy ez a webhely meglehetősen kritikus összetevője, mert a fájl tartalmazza a gazdagép alapvető konfigurációját és annak opcióit, amelyek magukban foglalják a weboldalhoz való hozzáférést, az URL átirányítását, az URL rövidítését és a hozzáférés ellenőrzését.

A biztonsági elemzők szerint a rosszindulatú kód visszaél a .htaccess fájl URL-átirányítási funkciójával: „Míg a webalkalmazások többsége átirányításokat használ, ezeket a funkciókat a rossz szereplők is gyakran használják reklámmegjelenítések létrehozására és küldésre. az adathalász webhelyek vagy más rosszindulatú weboldalak gyanútlan látogatói. ”

Ami igazán aggasztó, hogy nem világos, hogy a támadók pontosan hogyan jutottak hozzá a Joomla és a WordPress webhelyekhez. Míg ezeknek a platformoknak a biztonsága meglehetősen robusztus, a támadók, miután beléptek, meglehetősen könnyen be tudják telepíteni a rosszindulatú kódot az elsődleges cél Index.php fájljaiba. Az Index.php fájlok kritikus jelentőségűek, mivel ők felelősek a Joomla és a WordPress weboldalak, például a tartalom stílusának és a mögöttes speciális utasítások kézbesítéséért. Lényegében az elsődleges utasításkészlet utasítja, hogy mit és hogyan kell teljesíteni, bármit is kínál a weboldal.

A hozzáférés után a támadók biztonságosan telepíthetik a módosított Index.php fájlokat. Ezt követően a támadók képesek voltak a rosszindulatú átirányításokat a .htaccess fájlokba injektálni. A .htaccess injector fenyegetés futtat egy kódot, amely folyamatosan keresi a weboldal .htaccess fájlját. A rosszindulatú átirányító szkript megkeresése és befecskendezése után a fenyegetés elmélyíti a keresést, és megpróbál további fájlokat és mappákat keresni támadásra.

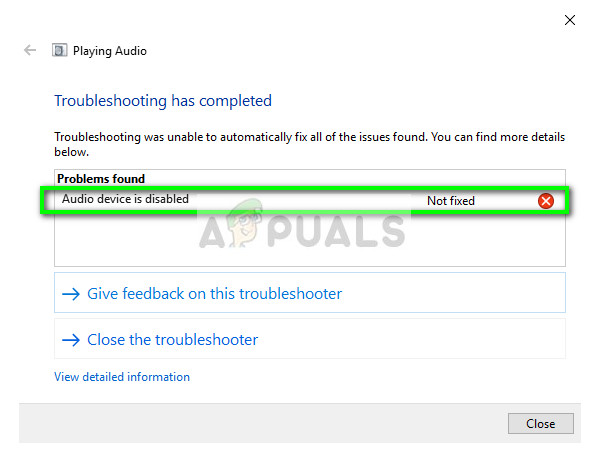

A támadás elleni védelem elsődleges módja a .htaccess fájlok használatának teljes felszámolása. Valójában a .htaccess fájlok alapértelmezett támogatása megszűnt az Apache 2.3.9-től kezdődően. De több webhelytulajdonos mégis úgy dönt, hogy engedélyezi.

![[FIX] A kivetítő másolata nem működik](https://jf-balio.pt/img/how-tos/20/projector-duplicate-not-working.png)