TP-Link

Több ezer TP-Link útválasztó, az otthoni hálózatok egyik legelterjedtebb és legvonzóbb árú eszköze, sebezhető lehet . Nyilvánvaló, hogy a ki nem javított firmware hibája lehetővé teszi, hogy még az interneten szimatoló távoli felhasználók is átvegyék az eszköz irányítását. Bár a vállalat felelős lehet a biztonsági hibáért, részben a vevők és a felhasználók is hibásak - jelzik a biztonsági elemzők, akik felfedezték ugyanezt.

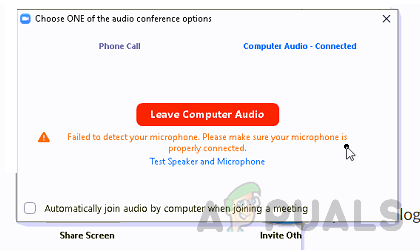

Bizonyos, nem frissített TP-Link útválasztók biztonsági hibája miatt nyilvánvalóan veszélybe kerülhetnek. A biztonsági rés lehetővé teszi, hogy az alacsonyan képzett támadók távolról teljes hozzáférést kapjanak ahhoz az útválasztóhoz, amelynek hibája van a firmware-ben. A hiba azonban az útválasztó végfelhasználójának hanyagságától is függ. A biztonsági kutatók megjegyezték, hogy a kihasználáshoz a felhasználónak meg kell őriznie az útválasztó alapértelmezett bejelentkezési adatait a működéshez. Mondanom sem kell, hogy sok felhasználó soha nem változtatja meg az útválasztó alapértelmezett jelszavát.

Andrew Mabbitt, az Egyesült Királyság kiberbiztonsági cégének, a Fidus Information Securitynek az alapítója volt az első, aki azonosította a TP-Link routerek biztonsági hibáját és jelentést tett arról. Valójában még 2017 októberében hivatalosan is nyilvánosságra hozta a távoli kódfuttatási hibát a TP-Link felé. Ugyanezt tudomásul véve a TP-Link ezt követően néhány héttel később kiadott egy javítást. A jelentés szerint a sérülékeny útválasztó a népszerű TP-Link WR940N volt. De a történet nem ért véget a WR940N-vel. Az útválasztógyártó vállalatok a különböző modellekben rutinszerűen használnak hasonló kódsorokat. Pontosan ez történt, mivel a TP-Link WR740N is sebezhető volt ugyanannak a hibának.

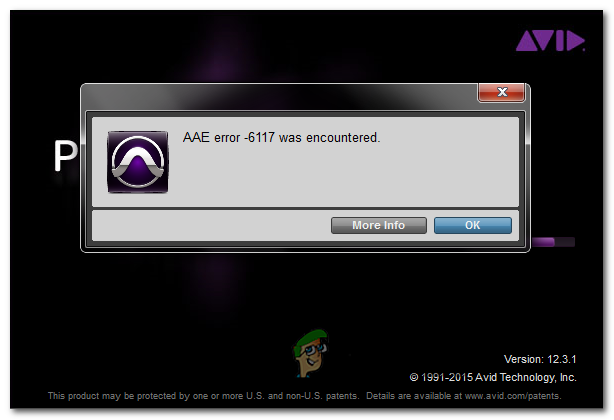

Felesleges hozzáfűznünk, hogy az útválasztó bármely biztonsági rése az egész hálózatra kiterjedten veszélyes. A beállítások megváltoztatása vagy a konfigurációk elrontása súlyosan akadályozhatja a teljesítményt. Ezenkívül a DNS-beállítások diszkrét megváltoztatása a gyanútlan felhasználókat is könnyen eljuttathatja a pénzügyi szolgáltatások vagy más platformok hamis oldalaira. Az ilyen adathalász webhelyekre irányuló forgalom irányítása a bejelentkezési adatok ellopásának egyik módja.

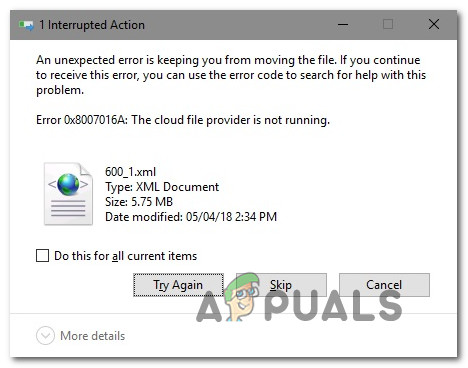

Érdekes megjegyezni, hogy bár a TP-Link volt meglehetősen gyorsan javítható a biztonsági rés routereiben a javított firmware csak a közelmúltig volt nyíltan letölthető. Nyilvánvaló, hogy a WR740N javított és frissített firmware-je, amely immunissá teszi a kihasználásra, nem volt elérhető a weboldalon. Fontos megjegyezni, hogy a TP-Link a firmware-t csak kérésre tette elérhetővé, amint azt a TP-Link szóvivője jelezte. Kérdésére kijelentette, hogy a frissítés „jelenleg elérhető, amikor a technikai támogatástól kérjük”.

Az útválasztót gyártó cégek általánosan elterjedt gyakorlat, hogy e-mailben küldenek firmware-fájlokat azoknak az ügyfeleknek, akik írnak nekik. Mindazonáltal elengedhetetlen, hogy a vállalatok kiadják a javított firmware-frissítéseket a webhelyeiken, és lehetőség szerint figyelmeztessék a felhasználókat, hogy frissítsék eszközeiket - jegyezte meg Mabbitt.