Interfész műszaki képzés

A SegmentSmack biztonsági rés, amely kihasználva lehetővé teheti a szolgáltatás megtagadását, azonnali hírnévre és népszerűségre tett szert, amikor a Carnegie Mellon Egyetem CERT / CC kiberbiztonsági részlege előterjesztette. Az újságírók azonban nem vették tudomásul, hogy az újonnan jelentett biztonsági rést két héttel korábban foltozták meg mind a 4.9.116, mind a 4.17.11 Linux kernekben.

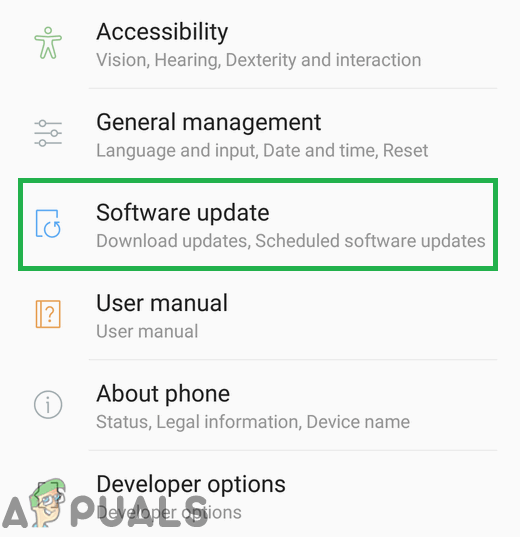

Az egyetem kutatói szerint a biztonsági rés szolgáltatásmegtagadási támadást okozott azzal, hogy arra kényszerítette a rendszert, hogy „nagyon drága hívásokat indítson a tcp_collapse_ofo_queue () és a tcp_prune_ofo_queue () minden bejövő csomagra”. Bár ez igaz, a biztonsági rést valóban javították, és számos Linux disztribútor, például a SUSE, már megvalósította a frissítéseket. Bár néhány disztribútor, például a Red Hat lemaradt tőlük, továbbra is tény, hogy a frissítések rendelkezésre állnak, és az elmaradt disztribútorok is hamarosan utolérik őket.

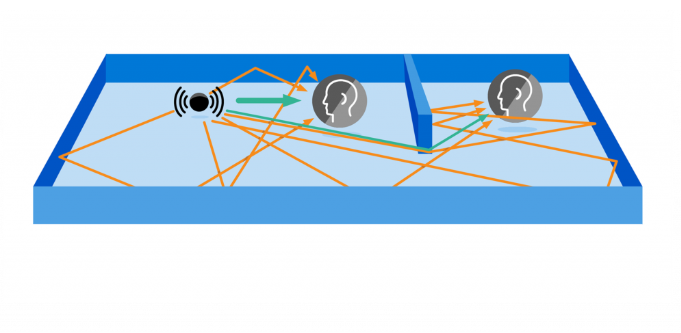

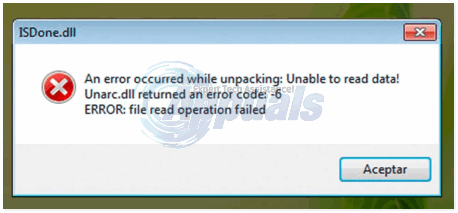

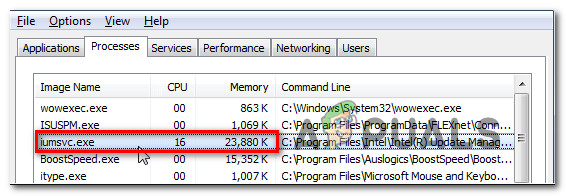

Szerint egy tanácsadó megjelent a Red Hat weboldalán, a sebezhetőséghez rendelték a címkét CVE-2018-5390 . Annak ellenére, hogy a kihasználás képes CPU-telítettséget és DoS-összeomlást okozni, a DoS összeomlásának fenntartásához 'folyamatos kétirányú TCP munkamenetekre lenne szükség egy elérhető nyílt portra, így a támadások nem hajthatók végre hamis IP-címek használatával'. Ha a támadást 4 folyammal hajtják végre, akkor ez 4 CPU mag telítettségét okozhatja, az alábbiak szerint.

4 CPU magfolyam. piros kalap

Megállapítást nyert, hogy bár a Carnegie Mellon Egyetem CERT / CC részlegének kutatói alapos elemzést mutattak be a sebezhetőségről, nem vették figyelembe a DoS összeomlásának fenntartásához szükséges követelményeket, így a sebezhetőség sokkal rosszabbul hangzott, mint amilyen valójában.

A tanácsadó szerint a szegmens Smack biztonsági rése a Red Hat Enterprise Linux (RHEL) 6, RHEL 7, RHEL 7 valós idejű, RHEL 7 ARM64, RHEL 7 Power és RHEL Atomic Host elemeket érinti. Az oldalon még nem tettek közzé enyhítési technikát. Ugyanakkor kijelenti, hogy a Red Hat azon dolgozik, hogy kiadja a szükséges frissítéseket és mérséklési technikákat a kihasználás kockázatának elkerülése érdekében.

![[FIX] Dark Souls frissítési hiba 0x80072751](https://jf-balio.pt/img/how-tos/47/dark-souls-update-error-0x80072751.png)