Jó ideje úgy gondolják, hogy a ransomware ritkán érinti a Linuxot, sőt a FreeBSD-t futtató gépeket. Sajnos a KillDisk ransomware immár egy maroknyi Linux-alapú gépet támadott meg, és úgy tűnik, még azok a disztribúciók is sérülékenyek lehetnek, amelyek kivonják a gyökérfiókot, mint például az Ubuntu és annak különféle hivatalos pörgetései. Bizonyos informatikusok azt a véleményt fogalmazták meg, hogy az Ubuntut befolyásoló számos biztonsági fenyegetés valamilyen módon veszélyeztette a Unity asztali felület bizonyos aspektusait, de ez a fenyegetés még a KDE, Xfce4, Openbox vagy akár a teljesen virtuális konzol alapú Ubuntu Server használókat is károsíthatja.

Természetesen a józan ésszel kapcsolatos szabályok érvényesek az ilyen típusú fenyegetések elleni küzdelemre. Ne férjen hozzá a gyanús linkekhez egy böngészőben, és győződjön meg arról, hogy rosszindulatú program-vizsgálatokat hajt végre az internetről letöltött, valamint az e-mail mellékletekből származó fájlokon. Ez különösen igaz minden letöltött futtatható kódra, bár a hivatalos adattárakból származó programok digitális aláírást kapnak ennek a veszélynek a csökkentése érdekében. A futtatás előtt mindig győződjön meg arról, hogy szövegszerkesztővel olvassa el a szkriptek tartalmát. Ezen felül néhány konkrét lépést megtehet, hogy megvédje rendszerét az Ubuntut megtámadó KillDIsk formától.

1. módszer: A gyökérfiók törlése

Az Ubuntu fejlesztői tudatosan döntöttek a root fiók kivonásáról, és bár ez még nem bizonyult teljesen alkalmasnak az ilyen típusú támadások leállítására, ez az egyik elsődleges oka annak, hogy lassan árt a rendszereknek. Vissza lehet állítani a root fiókhoz való hozzáférést, ami gyakori azok számára, akik gépeiket kiszolgálóként használják, de ennek komoly következményei vannak a biztonság terén.

Lehet, hogy egyes felhasználók kiadták a sudo passwd fájlt, majd megadtak egy jelszót a root fióknak, amelyet ténylegesen felhasználhattak a grafikus és a virtuális konzolokból történő bejelentkezéshez. Ennek a funkciónak azonnali letiltásához használja a sudo passwd -l gyökeret a gyökér bejelentkezés kiküszöbölésére, és tegye vissza az Ubuntut vagy a használt spin-et oda, ahol eredetileg volt. Amikor megkérdezi a jelszavát, akkor valóban meg kell adnia a felhasználói jelszót, nem pedig azt a speciális jelszót, amelyet a root fiókhoz adott, feltételezve, hogy felhasználói bejelentkezés alapján dolgozott.

Természetesen a legjobb módszer az, hogy soha nem használtuk a sudo passwd-t. A probléma kezelésének biztonságosabb módja a sudo bash használata a root fiók megszerzéséhez. Megkérdezi a jelszavát, amely ismét a felhasználó, és nem a root jelszó lesz, feltételezve, hogy csak egy felhasználói fiók van az Ubuntu gépen. Ne feledje, hogy más héjakhoz is kérhet root-t, ha a sudo-t követi az említett héj neve. Például a sudo tclsh létrehoz egy gyökérhéjat egy egyszerű Tcl tolmács alapján.

Az adminisztrációs feladatok elvégzése után feltétlenül írja be az exit parancsot, hogy kilépjen a héjból, mert a root felhasználói héj a tulajdonjogától függetlenül bármely fájlt törölhet a rendszerből. Ha olyan héjat használsz, mint a tclsh, és a parancs egyszerűen% jel, akkor próbáld meg a whoami parancsot parancsként a parancssorban. Pontosan meg kell mondania, hogy kivel vagy bejelentkezve.

Mindig használhatja a sudo rbash-t is egy korlátozott héj eléréséhez, amely nem rendelkezik annyi funkcióval, és ezért kevesebb esélyt biztosít a károkozásra. Ne feledje, hogy ezek ugyanolyan jól működnek az asztali környezetben megnyitott grafikus terminálból, egy teljes képernyős grafikus terminál környezetből vagy a Linux által elérhetővé tett hat virtuális konzol egyikéből. A rendszer nem képes megkülönböztetni ezeket a különböző lehetőségeket, ami azt jelenti, hogy ezeket a változtatásokat képes lesz elvégezni a szokásos Ubuntu, bármelyik pörgetés, például a Lubuntu vagy a Kubuntu, vagy az Ubuntu Server telepítése között, grafikus asztali csomagok nélkül.

2. módszer: Ellenőrizze, hogy a gyökérfiók rendelkezik-e használhatatlan jelszóval

Futtassa a sudo passwd -S root parancsot annak ellenőrzéséhez, hogy a root fióknak bármikor van-e használhatatlan jelszava. Ha mégis, akkor beolvassa az L gyökeret a visszaküldött kimenetben, valamint néhány információt a root jelszó bezárásának dátumáról és idejéről. Ez általában megfelel az Ubuntu telepítésének, és biztonságosan figyelmen kívül hagyható. Ha ehelyett a P gyökeret olvassa, akkor a root fióknak érvényes jelszava van, és az 1. módszer lépéseivel zárolnia kell.

Ha ennek a programnak a kimenete NP-t ír, akkor a probléma megoldásához még feltétlenül futtatnia kell a sudo passwd -l root-t, mivel ez azt jelzi, hogy egyáltalán nincs root jelszó, és bárki, beleértve a szkriptet is, kaphat egy root shell-t egy virtuális konzolról.

3. módszer: Kompromittált rendszer azonosítása a GRUB-ból

Ez az ijesztő rész, és ezért mindig biztonsági másolatot kell készítenie a legfontosabb fájljairól. Amikor betölti a GNU GRUB menüt, általában az Esc megnyomásával a rendszer indításakor, számos különféle indítási lehetőséget kell látnia. Ha azonban meglát egy üzenetet, ahol azok lennének, akkor valószínűleg egy veszélyeztetett gépet néz.

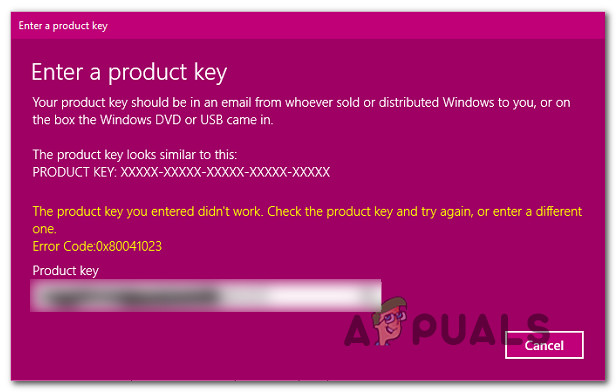

A KillDisk programmal veszélyeztetett tesztgépek ilyesmit olvashatnak:

* Nagyon sajnáljuk, de a titkosítás

adatainak sikeres befejezése,

így elveszítheti adatait, ill

Az üzenet tovább fog szólni arra, hogy küldjön pénzt egy adott címre. Formázza újra ezt a gépet, és telepítse újra a Linuxot. Ne válaszoljon a KillDisk egyik fenyegetésére sem. Ez nem csak az ilyen sémákat futtató egyéneknek nyújt segítséget, hanem a Linux verziós program sem hibajavítás miatt nem tárolja megfelelően a titkosítási kulcsot. Ez azt jelenti, hogy nincs megkerülhető helyzet, még akkor sem, ha engedne. Csak győződjön meg róla, hogy tiszta biztonsági másolatai vannak, és nem kell aggódnia, hogy ilyen helyzetben van-e.

4 perc olvasás