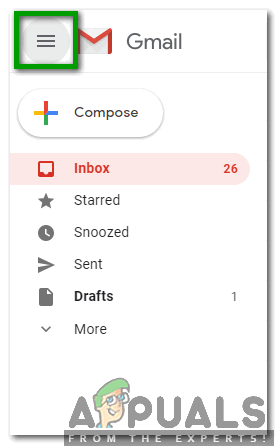

MITMWEB interfész. MITMProxy

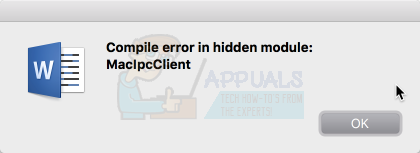

A CVE-2018-14505 címkét kaptak a Mitmproxy webalapú felhasználói felületén, a mitmweben felfedezett sebezhetőségre. A sebezhetőséggel eredetileg Josef Gajdusek találkozott Prágában, aki leírta, hogy a mitmweb felületen a DNS újraindulása elleni védelem hiánya rosszindulatú webhelyekhez vezethet ahhoz, hogy adatokhoz férjenek hozzá, vagy távolról futtathassanak tetszőleges Python-szkripteket a fájlrendszeren a scripts config opció beállításával.

A koncepció bizonyítékát Gajdusek is bemutatta egy esetleges kihasználás bemutatására.

A koncepciónak ez a bizonyítéka Travis Ormandy másik szorosan összefüggő általános fogalombizonyításán alapult.

Úgy tűnik, hogy ennek azonnali enyhítésére az a legjobb mód, ha a gazdagépnevet egyezik ('localhost | d + . D + . D + . D +)', hogy a felhasználók elkerülhessék a DNS újraindító biztonsági rését, miközben hozzáférhetnek mitmweb más hostoktól is. Egy állandóbb megoldás egy jupyter-stílusú megoldás elfogadását vonja maga után, amelyben a webes felület jelszóval védett, és hozzáférési tokent ad át a webbrowser.open hívásnak. A gazdagép fejlécen alapuló engedélyezési listája is megvalósítható ugyanezen hatás elérése érdekében, amely alapértelmezés szerint lehetővé teszi a localhost vagy az IP cím elérését. IPv6 támogatás kód a DNS újracsatolás elleni védelem javítása érdekében a mitmproxy fejlesztő és PhD hallgató, Maximilian Hils írta válaszul a biztonsági rés CVE MITER-be történő regisztrációjára.