CMS Made Simple. Danconia Media

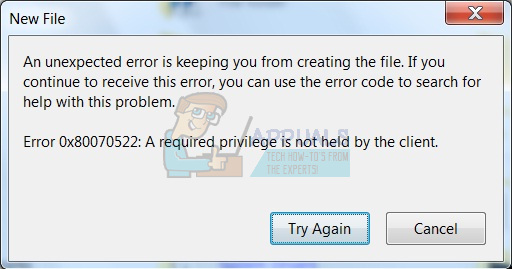

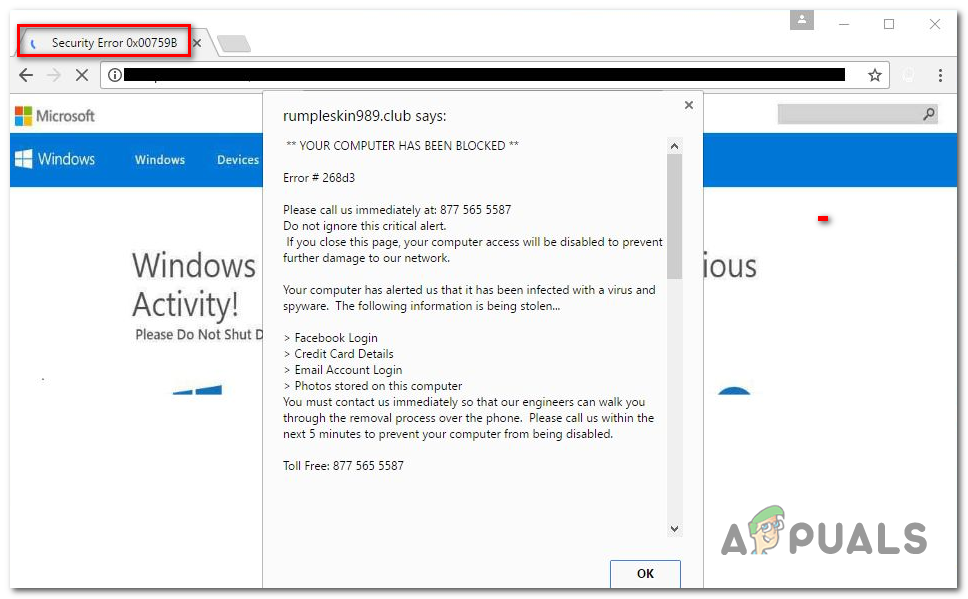

Biztonsági rés címkével CVE-2018-1000094 verziójának 2.2.5 változatában fedezték fel CMS Made Simple amelyben egy szöveges fájl használható php vagy más kód futtatására. Ez a biztonsági rés azért van, mert a fájlnevek és kiterjesztések nincsenek ellenőrizve, és kihasználhatja azt, hogy amikor egy rendszergazdai fiók másol egy fájlt a kiszolgálóra a fájlkezelő használatával, a fájl nevét és kiterjesztését nem ellenőrzik, ezért rosszindulatú szöveges fájl .php-ként kell megjeleníteni, és automatikusan kártékony kódot futtat az eszközön. A sérülékenységet a 6.5 - ös fokozatba sorolták CVSS 3.0 és 8/10-es kihasználhatósági pontszámot kapott. Kihasználható a hálózaton belül, viszonylag egyszerűen kihasználható, és csak egyszeri hitelesítést igényel a rendszergazdai jogokhoz.

A következő kód írta: Mustafa Hasan bizonyítja ennek a sebezhetőségnek az elképzelését.

Úgy tűnik, hogy a biztonsági rés még nincs javítva. Elemzők megjegyezték, hogy ezt a biztonsági rést az esetleges hátrányos következményekkel enyhítik azáltal, hogy biztosítják az adminisztrátor megbízhatóságát, hitelesítési adatait nem veszélyeztetik, és kiszolgálói házirendeket vezetnek be a felhasználók jogainak és engedélyeinek kezelésére.