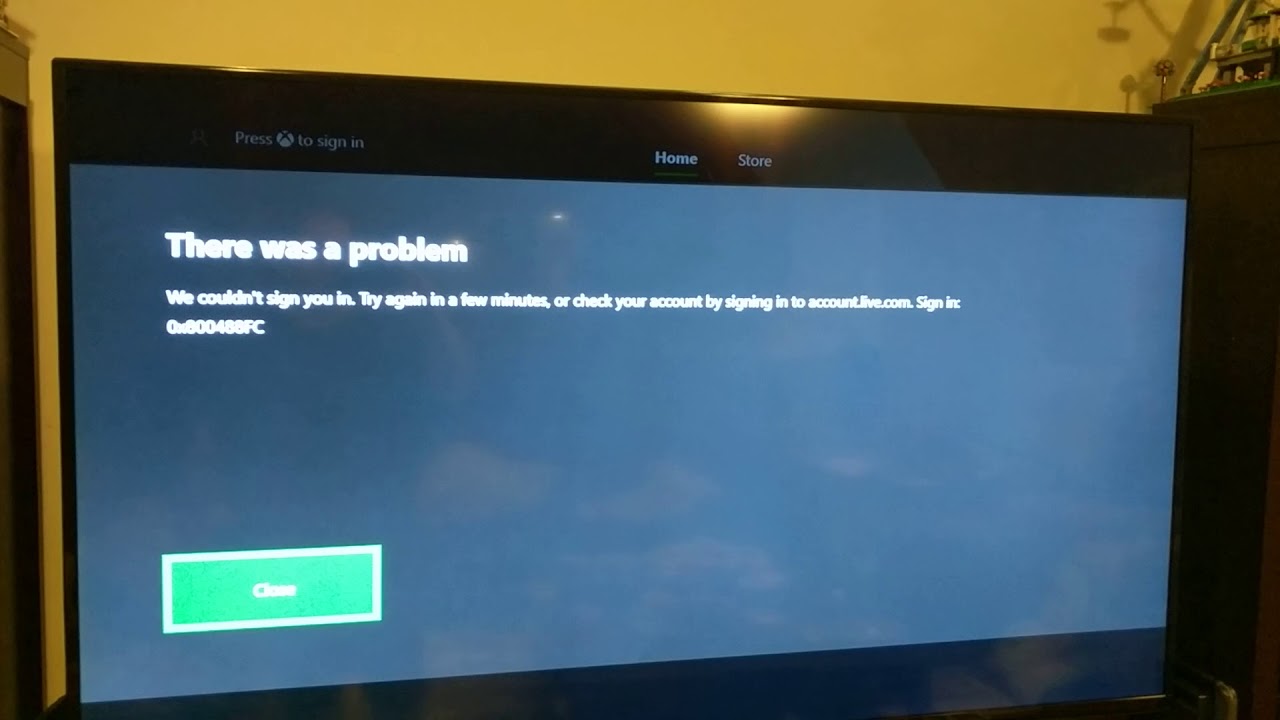

ASUS DSL-N12E_C1 modem router. ASUS

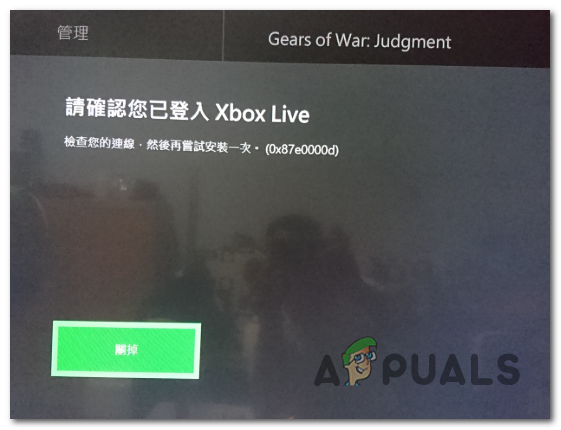

Távoli parancsfuttatási sebezhetőséget fedeztek fel az ASUS DSL-N12E_C1 firmware 1.1.2.3 verziójában. A kihasználást Fakhri Zulkifli fedezte fel és írta le, és csak az 1.1.2.3_345 verzión tesztelték. A sérülékenységnek a régebbi verziókra gyakorolt hatása ebben a szakaszban még ismeretlen. A biztonsági rés enyhítése érdekében az ASUS kiadott egy frissítést (1.1.2.3_502 verzió) eszközei firmware-jéhez, és a felhasználókat arra ösztönzik, hogy frissítsék eszközeik BIOS-ját és firmware-jét erre a legújabb verzióra, hogy elkerüljék a biztonsági rés okozta kockázatokat.

A DSL-N12E_C1 egy 300 Mbps sebességű vezeték nélküli ADSL modem router az ASUS által. A készülék kiterjedt területi lefedettséggel, erősebb jelszórással, nagyobb sebességgel és egyszerű 30 másodperces útválasztó beállítással rendelkezik. A gyors beállítás lehetővé teszi a felhasználók számára, hogy közvetlenül a kézi eszközük böngészőiből konfigurálják az eszközt.

A vezeték nélküli eszköz terméktámogatása az Asus webhelyén firmware-frissítést kínál a verzióra 1.1.2.3_502 . Ez a frissítés számos hibajavítást hoz létre mind az A., mind a B. mellékletben. Ezek a javítások tartalmazzák az UI megoldását a bejelentkezés sikertelensége miatt, valamint a LAN> LAN IP alatt végrehajtott sikertelen problémát. A frissítés a webkiszolgáló funkcionalitását is javítja, miközben javítja a gyakran feltett kérdések erőforrás-hivatkozását a gyakori hibakeresési problémákkal kapcsolatban. Ezen felül a frissítés javította a QoS alapértelmezett szabálylistáját, és számos egyéb felhasználói felülethez kapcsolódó problémát is kijavított.

Mivel ennek az ASUS vezeték nélküli eszköznek a legfrissebb frissítése már több mint egy hónapja megjelent, úgy tűnik, hogy a biztonsági rés csak azért jelentkezik, mert a felhasználók nem hanyagolták el rendszereik frissítését. A biztonsági rést kiváltó kódhibával kapcsolatos részleteket Zulkifli vázolja fel post . Mivel a probléma már megoldódott, CVE-t nem kértek a biztonsági rés miatt, és a kockázat alacsonynak tekinthető, mivel a megoldás csak frissítésre vár.