LockCrypt Ransomware. Javítsa meg a fertőzött számítógépet

Egy viszonylag gyengébb rosszindulatú ransomware, a LockCrypt, 2017 júniusa óta mûködik a radar alatt, hogy alacsony léptékû számítógépes bûnözés elleni támadásokat hajtson végre. Ez a legelõteljesebben idén februárban és márciusban volt aktív, de annak a ténynek köszönhetõen, hogy a ransomware-t telepíteni kell manuálisan az életbe lépő eszközökön, ez nem jelentett akkora veszélyt, mint a leghírhedtebb kripto-bűnöző váltságdíjak odakinn, a GrandCrab egyike ezeknek. Elemzés után (a minta a VirusTotal cégtől szerezték be) olyan víruskereső cégek, mint a román BitDefender vállalat és a MalwareBytes Research Lab, a biztonsági szakértők számos hibát fedeztek fel a ransomware programozásában, amelyek visszafordíthatók az ellopott fájlok visszafejtésére. Az összegyűjtött információk felhasználásával a BitDefender kiadta a Dekódoló eszköz amely képes a LockCrypt ransomware minden verzióján helyreállítani a fájlokat, a legújabb kivételével.

Alapos MalwareBytes Lab kutatás szerint jelentés amely kívülről és belülről elemzi a kártevőket, a LockCrypt első hibája az a tény, hogy kézi telepítésre és rendszergazdai jogosultságokra van szükség. Ha ezek a feltételek teljesülnek, a futtatható fájl futtat, egy wwvcm.exe fájlt helyez el a C: Windows fájlban, és hozzáad egy megfelelő rendszerleíró kulcsot is. Miután a ransomware behatol a rendszerbe, titkosítja az összes hozzáférhető fájlt, beleértve az .exe fájlokat is, és közben megállítja a rendszerfolyamatokat, hogy biztosítsa saját folyamatának zavartalan folytatását. A fájlnevek véletlenszerű base64 alfanumerikus karakterláncokra változnak, és kiterjesztéseiket .1btc-re állítják. A folyamat végén elindul egy szöveges fájl váltságdíjas megjegyzés, amely további információkat tárol a HKEY_LOCAL_MACHINE nyilvántartásban, amely tartalmazza a megtámadott felhasználó hozzárendelt „azonosítóját”, valamint emlékeztetőket a fájlok helyreállítására vonatkozó utasításokról.

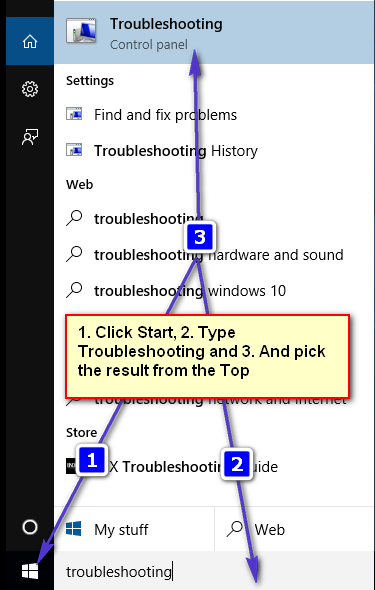

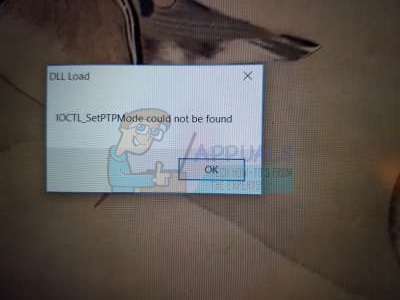

LockCrypt Ransomware Note Pop-up. MalwareBytes Lab

Annak ellenére, hogy ez a ransomware internetkapcsolat nélkül is képes futtatni, abban az esetben, ha csatlakozik, a kutatók azt találták, hogy kommunikál egy iráni CnC-vel, és alapból 64 alfanumerikus adatot küld nekik, amelyek megfejtik a támadott eszköz kijelölt azonosítóját, operációs rendszerét és ransomware gátolja a helyet a meghajtón. A kutatók felfedezték, hogy a rosszindulatú program kódja a GetTickCount függvény segítségével véletlenszerű alfanumerikus neveket és kommunikációkat állít be, amelyek megfejtése nem különösebben erős kód. Ez két részből áll: az első egy XOR műveletet használ, míg a második az XOR, valamint a ROL és a bitenkénti cserét használja. Ezek a gyenge módszerek a kártevő kódját könnyen megfejthetővé teszik, így tudta a BitDefender manipulálni a visszafejtő eszköz létrehozását a lezárt .1btc fájlok számára.

A BitDefender a LockCrypt ransomware több verzióját kutatta, hogy kidolgozzon egy nyilvánosan elérhető BitDefender eszközt, amely képes visszafejteni a .1btc fájlokat. A rosszindulatú programok más verziói szintén titkosítják a fájlokat .lock, .2018 és .mich kiterjesztésekre, amelyek szintén visszafejthetők, ha kapcsolatba lépnek a biztonsági kutatóval. Michael Gillespie . Úgy tűnik, hogy a ransomware legújabb verziója a .BI_D kiterjesztésű fájlokat titkosítja, amelyekre még nincs kidolgozva egy visszafejtési mechanizmus, de az összes korábbi verzió már könnyen visszafejthető.