A hét elején a Twitteren a SandboxEscaper felhasználónévvel rendelkező felhasználó a közösségi média platform hírcsatornájában közzétette a Microsoft Windows operációs rendszerét sújtó nulla napos helyi privilégium-fokozási sebezhetőséggel kapcsolatos információkat. A felhasználó, a SandboxEscaper, a koncepcióval együtt egy igazolást is mellékelt, posztjával együtt, amelyet a GitHub webhelyre mutató hivatkozással linkeltek át. koncepció bizonyítéka részletesen.

A felhasználó által közzétett információk szerint a helyi privilégium-eszkaláció biztonsági rése az Advanced Local Procedure Call (ALPC) felületen található, amelyet a Microsoft Windows Feladatütemezője használ. A biztonsági rés kihasználása jogot adhat egy rosszindulatú támadónak arra, hogy megszerezze a rendszer helyi felhasználói jogosultságait a kihasznált eszközön.

A felhasználó tweetelését folytatva úgy tűnik, hogy egyelőre nincsenek forgalmazói kiadások a biztonsági réshez. Az is látszik, hogy annak ellenére, hogy a SandboxEscaper a Twitteren megvitatta a biztonsági rést, és amelyet más biztonsági kutatók, például Kevin Beaumont érvényesítettek, a kiszolgáltatottságot az eladó hivatalosan nem oldotta meg, és még nem is kapott CVE azonosító címkét a további vizsgálatokhoz és nyilvános tájékoztatás. Annak ellenére, hogy a CVE tartományban még nem dolgozták fel, a sebezhetőséget a CVSS 3.0 skálán közepes kockázatúnak minősítették, és gyors figyelmet igényeltek.

Van egy végfelhasználó -> SYSTEM privilege eszkalációs hiba a Windows-ban a Feladatütemezőn keresztül, működik. Valaki béreljen is @SandboxEscaper . https://t.co/TArOrY0YGV

- Regisztráció a szavazáshoz (@GossiTheDog) 2018. augusztus 27

Bár a Microsoft egyelőre nem tett közzé semmilyen javítást, hivatalos frissítést vagy tanácsadást a kérdéssel kapcsolatban, a Microsoft szóvivője megerősítette, hogy a vállalat tudatában van a biztonsági résnek, hozzátéve, hogy a Microsoft „a lehető leghamarabb proaktív módon frissíti az érintett tanácsokat”. Tekintettel a Microsoft tapasztalatára a kockázatos sebezhetőségek gyors és intelligens javításainak biztosításában, nagyon hamar várható frissítés.

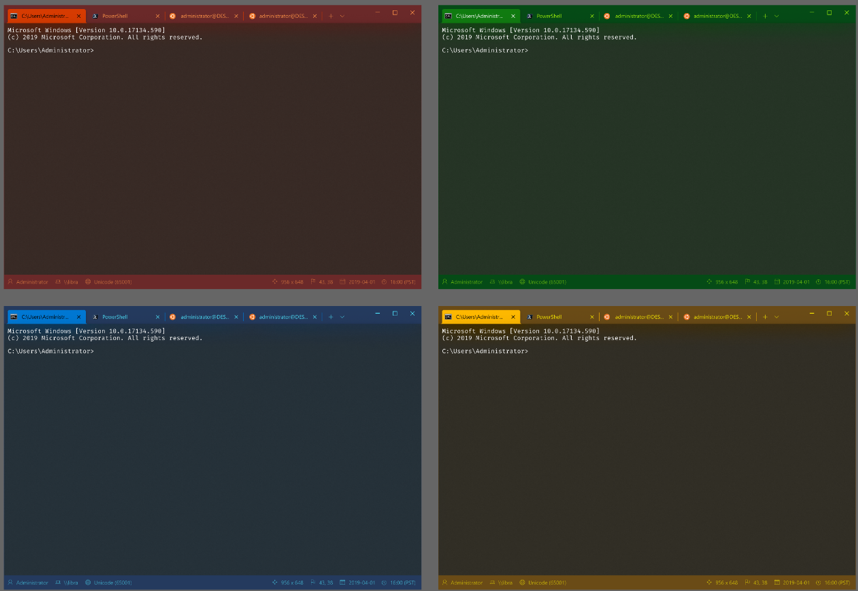

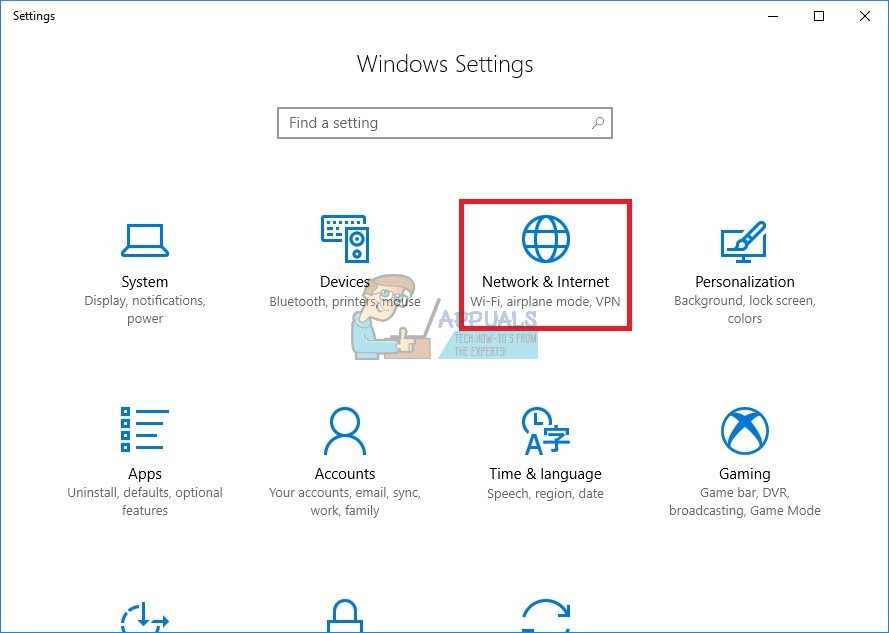

A 0patch ugyanakkor kiadott egy mikropótlást a biztonsági rés számára, amelyet az érintett felhasználók szükség esetén megvalósíthatnak. A mikrotapcs teljesen frissített 64 bites Windows 10 1803 és 64 bites Windows Server 2016 verziókon működik. A mikropatch eléréséhez le kell töltenie és futtatnia kell a 0patch Agent telepítőjét, regisztrálnia kell a szolgáltatásra egy fiókkal, majd le kell töltenie az elérhető mikropatch frissítéseket az igényeknek megfelelően. rendszere. A letöltési oldal tartalmazza ezt a legújabb Feladatütemező biztonsági rés mikropótlást is. A 0patch arra figyelmeztet, hogy a mikroplax ideiglenes javítás, és a Microsoft hivatalos kiadását a biztonsági rés állandó megoldásaként kell keresni.

Meglepő módon a SandboxEscaper teljesen eltűnt a Twitterről, és a fiókja hamarosan eltűnt a mainstream hírcsatornákból. információ a nulla napos Windows kihasználást illetően. Úgy tűnik, hogy a felhasználó most visszatért a Twitterre (vagy ingadozik, és a közösségi oldalakon mozog), de a témáról nem osztottak meg új információkat.

Címkék Microsoft ablakok

![[FIX] 1132-es nagyítási hibakód](https://jf-balio.pt/img/how-tos/71/zoom-error-code-1132.png)