Jóslat

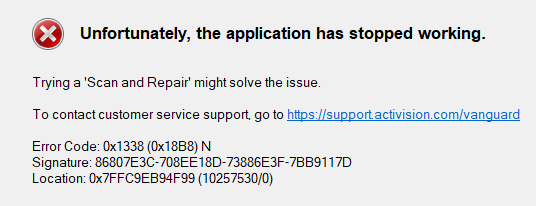

Az Oracle aktívan kihasználta a biztonsági rést népszerű és széles körben telepített WebLogic szerverein. Bár a vállalat kiadott egy javítást, a felhasználóknak legkorábban frissíteniük kell rendszerüket, mert a WebLogic nulla napos hibája jelenleg aktív kihasználtság alatt áll. A biztonsági hibát „kritikus súlyossági” szinttel jelölték meg. A közös biztonsági rés pontszáma vagy a CVSS alapértéke riasztó 9.8.

Jóslat nemrég megszólított kritikus sebezhetőség, amely a WebLogic szervereit érinti. A kritikus WebLogic nulla napos biztonsági rés veszélyezteti a felhasználók online biztonságát. A hiba potenciálisan lehetővé teheti egy távoli támadó számára, hogy teljes adminisztratív irányítást szerezzen az áldozat vagy a céleszközök felett. Ha ez nem elégséges, a távoli támadó könnyen beléphet tetszőleges kódba. A kód telepítése vagy aktiválása távolról is elvégezhető. Bár az Oracle gyorsan kiadott egy javítást a rendszer számára, a szerver rendszergazdáinak feladata a frissítés telepítése vagy telepítése, mivel ezt a WebLogic nulla napos hibát aktív kihasználtságnak tekintik.

Az Oracle biztonsági riasztási tanácsadója, amelyet hivatalosan a CVE-2019-2729 címkével jelölnek meg, a fenyegetést említi: „az Oracle WebLogic Server Web Services XMLDecoder-en keresztüli deserializációs sebezhetősége. Ez a távoli kódfuttatási biztonsági rés távolról is kihasználható hitelesítés nélkül, azaz felhasználónév és jelszó nélkül is kihasználható egy hálózaton keresztül. '

A CVE-2019-2729 biztonsági rés kritikus súlyossági szintet ért el. A CVSS 9,8-as alapértéke általában a legsúlyosabb és legkritikusabb biztonsági fenyegetéseknek van fenntartva. Más szavakkal, a WebLogic kiszolgáló rendszergazdáinak elsőbbséget kell biztosítaniuk az Oracle által kiadott javítás telepítésének.

Oracle WebLogic távoli kódfuttatás (CVE-2019-2729): https://t.co/xbfME9whWl #Biztonság pic.twitter.com/oyOyFybNfV

- F5 DevCentral (@devcentral) 2019. június 25

A kínai KnownSec 404 Team nemrégiben készített tanulmánya szerint a biztonsági rést aktívan használják vagy használják. A csapat határozottan úgy érzi, hogy az új kihasználás lényegében egy korábban ismert, hivatalosan CVE-2019–2725 címkével ellátott hiba javításának megkerülése. Más szavakkal, a csapat úgy érzi, hogy az Oracle véletlenül hagyott egy kiskaput az utolsó javításon belül, amelynek célja egy korábban felfedezett biztonsági hiba elhárítása volt. Az Oracle azonban hivatalosan tisztázta, hogy a most megszüntetett biztonsági rés teljes mértékben nincs kapcsolatban az előzővel. A blogbejegyzés célja, hogy tisztázást nyújtson körülbelül ugyanezzel kapcsolatban John Heimann, a Biztonsági Programmenedzsment alelnöke megjegyezte: 'Felhívjuk figyelmét, hogy bár az e figyelmeztetés által érintett probléma deserializációs sebezhetőség, hasonlóan a CVE-2019-2725 biztonsági figyelmeztetéshez, ez egy különálló sebezhetőség.'

A biztonsági rést könnyen kihasználhatja egy hálózati hozzáféréssel rendelkező támadó. A támadónak csupán HTTP-n keresztül kell hozzáférnie, amely az egyik leggyakoribb hálózati út. A támadóknak nincs szükségük hitelesítési adatokra a biztonsági rés hálózaton történő kiaknázásához. A biztonsági rés kihasználása potenciálisan a megcélzott Oracle WebLogic szerverek átvételét eredményezheti.

Weblogic XMLDecoder RCE

kezdet: CVE-2017-3506, vége: CVE-2019-2729. Megőrjítjük az Oracle-t, végül a WHITELIST-t használják a kijavításhoz. pic.twitter.com/CWXN6zVAsQ- pyn3rd (@ pyn3rd) 2019. június 20

Melyik Oracle WebLogic kiszolgáló marad sérülékeny a CVE-2019-2729 számára?

A korábbi biztonsági hibával való összefüggéstől vagy kapcsolattól függetlenül számos biztonsági kutató aktívan jelentette az új, nulla napos WebLogic biztonsági rést az Oracle számára. Kutatók szerint a hiba állítólag az Oracle WebLogic Server 10.3.6.0.0, 12.1.3.0.0, 12.2.1.3.0 verzióit érinti.

Érdekes, hogy még mielőtt az Oracle kiadta volna a biztonsági javítást, volt néhány megoldás a rendszergazdák számára. Azoknak, akik gyorsan meg akarták védeni a rendszerüket, két külön megoldást kínáltak, amelyek még mindig működhetnek:

1. eset: Keresse meg és törölje a wls9_async_response.war, a wls-wsat.war fájlt, és indítsa újra a Weblogic szolgáltatást. 2. forgatókönyv: Az / _async / * és / wls-wsat / * útvonal URL-hozzáférését vezérli a hozzáférési házirend-vezérléssel.

A biztonsági kutatók körülbelül 42 000 internethez hozzáférhető WebLogic szervert fedezhettek fel. Mondanom sem kell, hogy a támadók többsége, akik kihasználják a biztonsági rést, vállalati hálózatokat céloznak meg. Úgy tűnik, hogy a támadás elsődleges célja a kripto-bányász kártevők elvetése. A szerverek rendelkeznek a legerősebb számítási erővel, és az ilyen rosszindulatú programok diszkréten ugyanezt használják a kriptovaluta bányászatához. Egyes jelentések szerint a támadók rosszindulatú programokat telepítenek a monero-bányászatba. A támadókról még az is ismert volt, hogy tanúsítványfájlokat használtak a rosszindulatú program-változat kártékony kódjának elrejtésére. Ez egy meglehetősen elterjedt technika a kártevőirtó szoftverek általi észlelés elkerülésére.