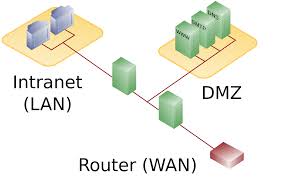

A számítógépes biztonság terén a DMZ (amelyet néha peremhálózatnak is neveznek) egy fizikai vagy logikai alhálózat, amely a szervezet külső szolgáltatásait egy nagyobb, nem megbízható hálózatnak, általában az Internetnek tárja és tárja fel. A DMZ célja egy további biztonsági réteg hozzáadása a szervezet helyi hálózatához (LAN); egy külső támadó csak a DMZ berendezéséhez fér hozzá, nem pedig a hálózat bármely más részéhez. Az elnevezés a „demilitarizált zóna” kifejezésből származik, amely olyan nemzetállamok közötti terület, ahol a katonai fellépés nem megengedett.

Általános gyakorlat, hogy tűzfala és demilitarizált zónája (DMZ) van a hálózaton, de sok ember, még az informatikusok sem igazán értik, miért, a félbiztonság néhány homályos elképzelését leszámítva.

A legtöbb, a saját szerverét üzemeltető vállalkozás hálózatait a hálózatának kerületén elhelyezett DMZ-vel üzemelteti, általában külön tűzfalon működik, mint félig megbízható terület a külvilággal interakcióval rendelkező rendszerek számára.

Miért léteznek ilyen zónák, és milyen rendszereknek vagy adatoknak kell lenniük bennük?

A valódi biztonság fenntartása érdekében fontos egyértelműen megérteni a DMZ célját.

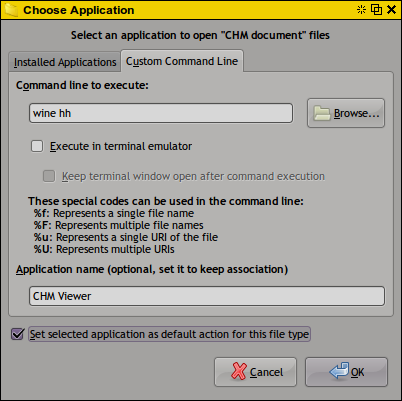

A legtöbb tűzfal hálózati szintű biztonsági eszköz, általában készülék vagy hálózati eszközökkel kombinált készülék. Céljuk, hogy a hozzáférés-vezérlés részletes módját biztosítsák az üzleti hálózat kulcsfontosságú pontján. A DMZ a hálózat olyan területe, amely el van választva a belső hálózattól és az Internettől, de mindkettőhöz csatlakozik.

A DMZ olyan rendszerek tárolására szolgál, amelyeknek hozzáférhetőnek kell lenniük az internet számára, de a belső hálózattól eltérő módon. Az Internet elérhetőségének mértékét hálózati szinten a tűzfal szabályozza. Az Internet elérhetőségének mértékét az alkalmazás szintjén a szoftver vezérli, valójában a webszerver, az operációs rendszer, az egyedi alkalmazások és gyakran az adatbázis-szoftver kombinációja.

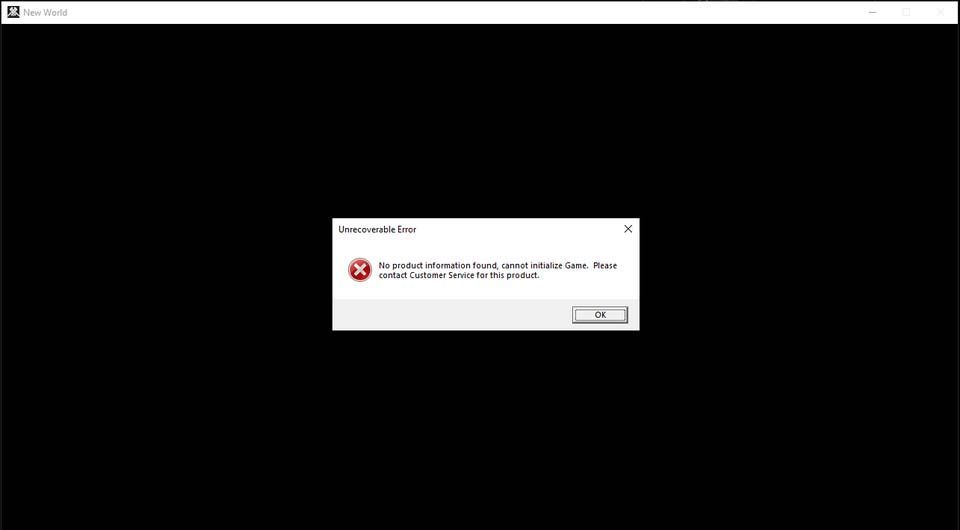

A DMZ általában korlátozott hozzáférést tesz lehetővé az internetről és a belső hálózatról. A belső felhasználóknak általában hozzáférniük kell a DMZ rendszereihez az információk frissítéséhez vagy az ott összegyűjtött vagy feldolgozott adatok felhasználásához. A DMZ célja, hogy a nyilvánosság számára hozzáférést biztosítson az információkhoz az interneten keresztül, de korlátozott módon. De mivel van kitéve az internetnek és a zseniális emberek világának, mindig fennáll annak a veszélye, hogy ezek a rendszerek veszélybe kerülhetnek.

A kompromisszumnak kettős hatása van: egyrészt a kitett rendszer (ek) re vonatkozó információk elveszhetnek (azaz másolhatók, megsemmisülhetnek vagy sérülhetnek), másrészt maga a rendszer platformként használható az érzékeny belső rendszerek elleni további támadásokhoz.

Az első kockázat mérséklése érdekében a DMZ-nek csak korlátozott protokollokon keresztül kell hozzáférést engedélyeznie (például HTTP a normál webes hozzáféréshez és HTTPS a titkosított webes hozzáféréshez). Ezután magukat a rendszereket gondosan kell konfigurálni, hogy engedélyek, hitelesítési mechanizmusok, gondos programozás és néha titkosítás révén védelmet nyújtsanak.

Gondoljon arra, hogy webhelye vagy alkalmazása milyen információkat gyűjt majd és tárol. Ez veszhet el, ha a rendszereket általános webes támadások (például SQL-injekció, puffertúlcsordulás vagy helytelen engedélyek) veszélyeztetik.

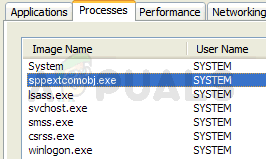

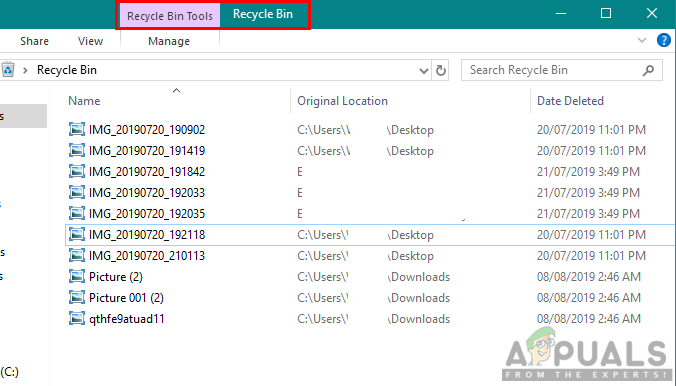

A második kockázat csökkentése érdekében a belső hálózaton mélyebben fekvő rendszerek nem bízhatnak a DMZ rendszerekben. Más szavakkal, a DMZ-rendszerek semmit sem tudhatnak a belső rendszerekről, bár egyes belső rendszerek tudhatnak a DMZ-rendszerekről. Ezenkívül a DMZ hozzáférés-vezérlés nem engedheti meg, hogy a DMZ-rendszerek bármilyen kapcsolatot tovább indítsanak a hálózatba. Ehelyett a DMZ rendszerekkel való bármilyen kapcsolatot belső rendszereknek kell kezdeményezniük. Ha egy DMZ-rendszert támadási platformként veszélyeztetnek, akkor csak a többi DMZ-rendszernek kell számára láthatónak lennie.

Kritikus, hogy az informatikai vezetők és az üzleti tulajdonosok megértsék az interneten kitett rendszerek lehetséges károsodásainak típusait, valamint a védelmi mechanizmusokat és módszereket, például a DMZ-ket. A tulajdonosok és a menedzserek csak akkor hozhatnak megalapozott döntéseket arról, hogy milyen kockázatokat hajlandóak elfogadni, ha jól megértik, hogy eszközeik és folyamataik mennyire hatékonyan mérséklik ezeket a kockázatokat.

3 perc olvasás