Adobe Acrobat Reader. Defkey

Nagy a kockázata a memória sérülésének sérülékenységét okozó biztonsági rés azonosítójának 121244 felcímkézve CVE-2018-5070 az Adobe Acrobat Reader szoftverében fedezték fel. A biztonsági rés a szoftver következő három verzióját érinti: 2015.006.30418 és idősebb, 2017.011.30080 és idősebb, valamint 2018.011.20040 és újabb. A kihasználás lehetőségét 2018. július 10-én osztották meg az Adobe biztonsági csapatával, és azóta csak nemrégiben jelent meg az Adobe egy olyan közzétételi közlettel, amely javításokat javasol egy javítás frissítéssel a biztonsági rés által okozott fenyegetés elhárításához.

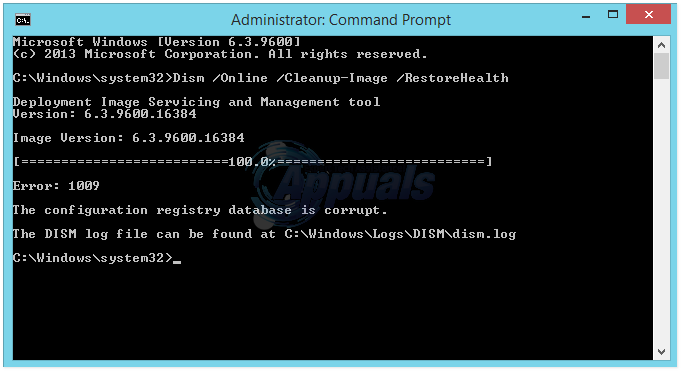

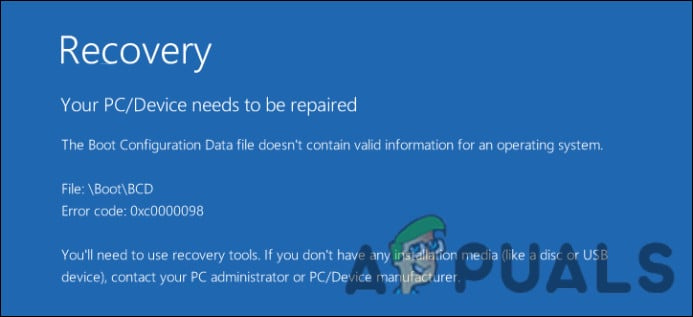

Ez a határon túli memória-hozzáférési sérülékenység súlyossága szempontjából kritikusnak minősül, amelyet a CVSS szabványhoz viszonyítva 6 bázis pontszámként értékelnek. Úgy tűnik, hogy a Windows, Linux és MacOS operációs rendszerek összes verzióján befolyásolja a szoftvert, amennyiben az Adobe Acrobat Reader verziója a fent felsorolt három generáció egyike. A kihasználás elve megegyezik egy hasonló esettel az Adobe Flash Player határon kívüli sebezhetőségében, amelyet a közelmúltban is felfedeztek. A biztonsági rés akkor mutatkozik meg, amikor egy rosszindulatú fájlt megnyit az Adobe Acrobat szoftver keretében. A fájl ezután képes vagy megrontani a szoftver memóriáját, vagy távoli rosszindulatú parancsokat végrehajtani, amelyek a hordozható rosszindulatú kód révén veszélyeztethetik a felhasználó magánéletét és biztonságát.

A biztonsági rést kihasználó hackerek jogosulatlan parancsokat hajthatnak végre, vagy módosíthatják a memóriát, mint egy szabványos puffertúlcsordulás esetén. A mutató egyszerű módosításával a hacker átirányíthat egy funkciót a tervezett rosszindulatú kód futtatására. A kód képes végrehajtani a személyes adatok, tartalmak ellopásától vagy más önkényes parancsok végrehajtásától kezdve a felhasználó jogainak összefüggésében, az alkalmazás biztonsági adatainak felülírásáig és a szoftver veszélyeztetéséig. Ehhez a hacker nem igényel hitelesítést. Míg a hacker kihasználja ezt a biztonsági rést, a határon túli memóriaírási hibát váltja ki, miközben a rosszindulatú kódot a felhasználó engedélye szerint futtatja. Az ilyen típusú kizsákmányolás negatív hatása a hatálya az integritás, a titoktartás és a rendelkezésre állás.

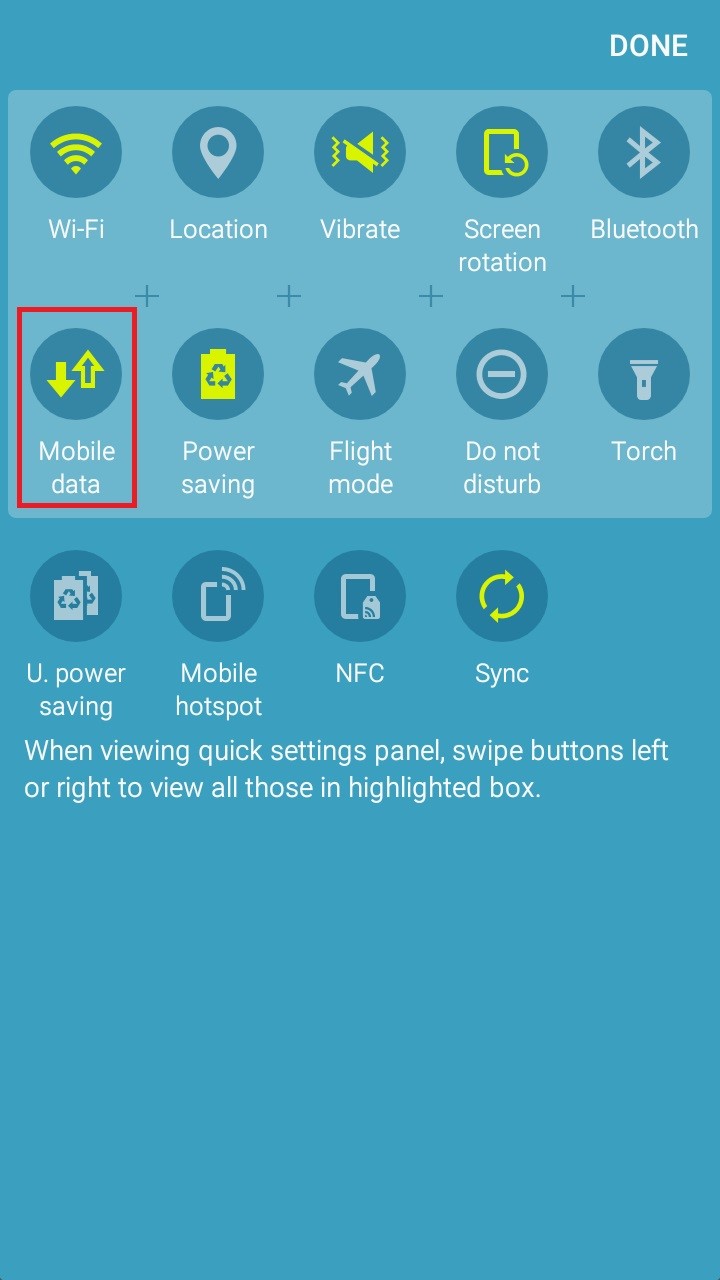

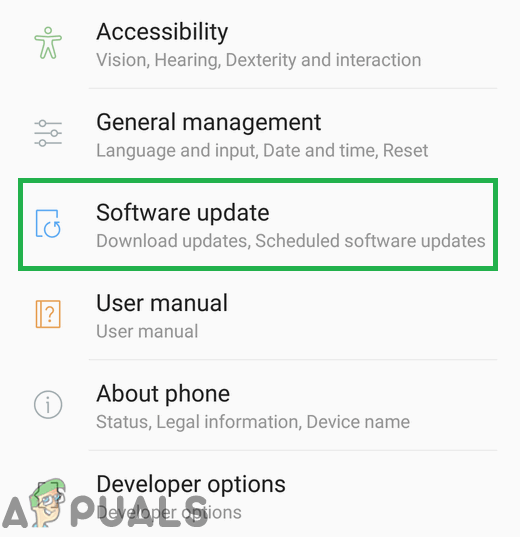

Az ügy további technikai részleteit nem hozták nyilvánosságra, hanem enyhítést útmutató a vállalat biztonsági közleményében jelent meg, amely azt javasolta, hogy a felhasználók frissítsenek a 2015.006.30434, 2017.011.30096 vagy 2018.011.20055 verzióra.