A rosszindulatú programok evolúciója

Az ESET kiberbiztonsági vállalat felfedezte, hogy egy ismert és megfoghatatlan hackercsoport csendben telepít egy rosszindulatú programot, amelynek vannak konkrét céljai. A rosszindulatú program kihasznál egy olyan hátsó ajtót, amely a múltban sikeresen áthaladt a radar alatt. Ezenkívül a szoftver néhány érdekes tesztet végez annak biztosítására, hogy egy aktívan használt számítógépet célozzon meg. Ha a rosszindulatú program nem észleli a tevékenységet vagy nem elégedett, egyszerűen leáll és eltűnik az optimális lopakodás fenntartása és az esetleges észlelés elkerülése érdekében. Az új rosszindulatú program fontos személyiségeket keres az állam kormányzati gépezetén belül. Egyszerűen fogalmazva: a rosszindulatú programok a diplomaták és a kormányzati szervek után mennek szerte a világon

A Ke3chang Úgy tűnik, hogy a fejlett, tartósan fenyegetõ csoport egy új, fókuszált hacker-kampánnyal jött létre. A csoport legalább 2010 óta sikeresen indít és irányít kibernetikai kémkedési kampányokat. A csoport tevékenységei és kihasználásai elég hatékonyak. A tervezett célokkal kombinálva úgy tűnik, hogy a csoportot egy nemzet szponzorálja. A. Által telepített legújabb rosszindulatú programok Ke3chang csoport elég kifinomult. A korábban telepített távoli hozzáférésű trójaiak és más rosszindulatú programok is jól meg voltak tervezve. Az új rosszindulatú programok azonban meghaladják a megcélzott gépek vak vagy tömeges fertőzését. Ehelyett a viselkedése meglehetősen logikus. A rosszindulatú program megkísérli megerősíteni és hitelesíteni a cél és a gép identitását.

Az ESET kiberbiztonsági kutatói új támadásokat azonosítottak a Ke3chang segítségével:

A legalább 2010 óta aktív Ke3chang fejlett tartós fenyegetéscsoportot szintén APT 15-nek nevezik. A népszerű szlovák vírusirtó, tűzfal és más kiberbiztonsági vállalat, az ESET azonosította a csoport tevékenységének megerősített nyomát és bizonyítékát. Az ESET kutatói azt állítják, hogy a Ke3chang csoport bevált technikáit használja. A rosszindulatú program azonban jelentősen frissült. Ráadásul ezúttal a csoport új hátsó ajtót próbál kihasználni. A korábban fel nem fedezett és be nem jelentett hátsó ajtót kísérletileg Okrumnak hívják.

Az ESET kutatói azt is jelezték, hogy belső elemzésük szerint a csoport diplomáciai szervek és más kormányzati intézmények után jár. Egyébként a Ke3chang csoport kivételesen aktív volt kifinomult, célzott és kitartó kémkémiai kampányok lebonyolításában. Hagyományosan a csoport kormánytisztviselők és a kormánnyal együttműködő fontos személyiségek után ment. Tevékenységüket Európa-szerte, valamint Közép- és Dél-Amerikában figyelték meg.

Új Okrum malware, amelyet a Ke3chang Group használ a diplomaták megcélzásához https://t.co/asgcCKWqu6 pic.twitter.com/KFSk5NW0FO

- Store4app (@ Store4app1) 2019. július 18

Az ESET érdeklődése és fókusza továbbra is a Ke3chang-csoportra vonatkozik, mert a csoport meglehetősen aktív volt a társaság hazájában, Szlovákiában. A csoport további népszerű célpontjai azonban Belgium, Horvátország, Csehország Európában. A csoport köztudottan Brazíliát, Chilét és Guatemalát vette célba Dél-Amerikában. A Ke3chang csoport tevékenysége azt jelzi, hogy egy állam által támogatott hackercsoport lehet erőteljes hardveres és egyéb szoftveres eszközökkel, amelyek nem állnak rendelkezésre a közös vagy az egyéni hackerek számára. Ezért a legújabb támadások is egy hosszú távú, folyamatos hírszerzési kampány részei lehetnek - jegyezte meg Zuzana Hromcova, az ESET kutatója: 'A támadó fő célja valószínűleg a kémkedés, ezért választották ki ezeket a célpontokat.'

Hogyan működik a Ketrican Malware és az Okrum Backdoor?

A Ketrican malware és az Okrum backdoor meglehetősen kifinomult. A biztonsági kutatók még vizsgálják, hogy a hátsó ajtót hogyan telepítették vagy dobták le a megcélzott gépekre. Míg az Okrum hátsó ajtó elosztása továbbra is rejtély marad, működése még lenyűgözőbb. Az Okrum hátsó ajtó néhány szoftvertesztet végez annak megerősítésére, hogy nem fut egy homokozóban, amely lényegében egy biztonságos virtuális tér, amelyet a biztonsági kutatók a rosszindulatú szoftverek viselkedésének megfigyelésére használnak. Ha a rakodó nem kap megbízható eredményeket, akkor egyszerűen felmondja magát az észlelés és a további elemzések elkerülése érdekében.

Az Okrum hátsó ajtó módszere, amely megerősíti, hogy a való világban működő számítógépen fut, szintén elég érdekes. A betöltő vagy a hátsó ajtó aktiválja az utat, hogy megkapja a tényleges hasznos terhet, miután a bal egérgombbal legalább háromszor kattintottak. A kutatók úgy vélik, hogy ezt a megerősítő tesztet elsősorban annak biztosítására végzik, hogy a hátsó ajtó valós, működő gépeken működjön, és ne virtuális gépeken vagy homokozón.

Miután a betöltő megelégedett, az Okrum hátsó ajtó először teljes rendszergazdai jogosultságokat ad magának és információkat gyűjt a fertőzött gépről. Olyan információkat tartalmaz, mint a számítógép neve, felhasználónév, gazdagép IP-címe és a telepített operációs rendszer. Ezután további eszközöket igényel. Az új Ketrican rosszindulatú program is elég kifinomult, és több funkciót tartalmaz. Ez még beépített letöltővel és feltöltővel is rendelkezik. A feltöltő motort a fájlok lopakodó exportálására használják. A rosszindulatú programon belüli letöltő eszköz frissítéseket kérhet, és akár összetett shell parancsokat is végrehajthat, hogy mélyen behatolhassanak a gazdagépbe.

Egy régi iskola árnyékos rosszindulatú programjainak csoportja, amelyről úgy gondolják, hogy Kínából működik, az infoszek kutatók szerint egy korábban dokumentáció nélküli hátsó ajtó ellen célozta meg a diplomatákat. A Ke3chang csoport, amely évek óta aktív, már régóta ob ... https://t.co/n1TBoQ1pQX

- A regisztráció: Összegzés (@_TheRegister) 2019. július 18

Az ESET kutatói korábban megfigyelték, hogy az Okrum hátsó ajtó akár további eszközöket is telepíthet, mint például a Mimikatz. Ez az eszköz lényegében egy lopakodó billentyűzár. Megfigyelheti és rögzítheti a billentyűleütéseket, és megpróbálhatja ellopni a bejelentkezési adatokat más platformokra vagy webhelyekre.

A kutatók egyébként számos hasonlóságot észleltek az Okrum hátsó ajtó és a Ketrican rosszindulatú programok parancsaiban, amelyekkel megkerülik a biztonságot, magasabb jogosultságokat biztosítanak és más tiltott tevékenységeket folytatnak. A kettő félreérthetetlen hasonlósága arra késztette a kutatókat, hogy úgy véljék, a kettő szorosan összefügg. Ha ez nem elég erős társulás, akkor mindkét szoftver ugyanazokat az áldozatokat célozta meg - jegyezte meg Hromcova: „A pontok összekapcsolását akkor kezdtük meg, amikor felfedeztük, hogy az Okrum hátsó ajtót egy 2017-ben összeállított Ketrican hátsó ajtó ledobására használták. , azt találtuk, hogy néhány diplomáciai szervezetet, amelyeket az Okrum rosszindulatú program és a 2015-ös Ketrican hátsó ajtók érintettek, a 2017-es Ketrican hátsó ajtók is érintettek. ”

A Ke3chang APT csoport diplomáciai célpontokra dobja Okrum hátsó bombáját https://t.co/GhovtgTkvd pic.twitter.com/3TthDyH1iR

- 420 Cyber, Inc. (@ 420Cyber) 2019. július 18

A két kapcsolódó rosszindulatú szoftver, amelyek évekre vannak egymástól, és a Ke3chang fejlett, tartós fenyegetéscsoport kitartó tevékenysége azt jelzi, hogy a csoport hű maradt a számítógépes kémkedéshez. Az ESET magabiztos, a csoport javítja taktikáját, és a támadások jellege egyre kifinomultabb és hatékonyabb. A kiberbiztonsági csoport hosszú ideje krónikázza a csoport kihasználásait és azóta is az részletes elemzési jelentés vezetése .

Nemrégiben arról számoltunk be, hogy egy hackercsoport felhagyott egyéb illegális online tevékenységeivel és a kémkémkedésre kezdett összpontosítani . Nagyon valószínű, hogy a hackercsoportok jobb kilátásokat és jutalmakat találhatnak ebben a tevékenységben. Az állam által támogatott, egyre növekvő támadásokkal a szélhámos kormányok is titokban támogathatják a csoportokat, és kegyelmet ajánlhatnak nekik az értékes államtitkok cseréjéért.

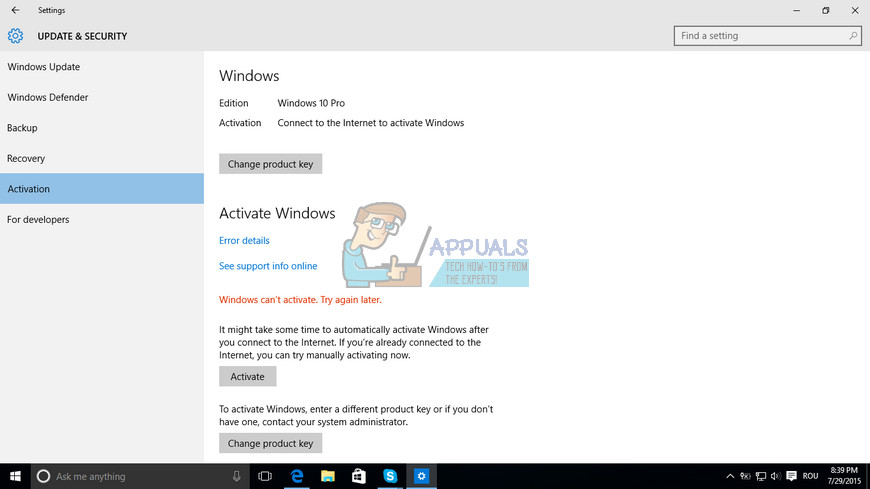

![[FIX] 0xc0AA0301 hibakód (hiányzik az üzenet)](https://jf-balio.pt/img/how-tos/34/error-code-0xc0aa0301.png)