internet böngésző

Az öregedő, de továbbra is aktívan használt Internet Explorer, a Microsoft Windows operációs rendszer „alapértelmezett” böngészője biztonsági hibát észlel támadók és rosszindulatú kód-írók aktívan kihasználják . Bár a Microsoft pontosan ismeri az IE Zero-Day Exploit programját, a vállalat jelenleg sürgősségi biztonsági tanácsadást adott ki. A Microsoft még nem ad ki vagy telepít egy vészhelyzeti biztonsági javítás frissítése az Internet Explorer biztonsági résének megszüntetése érdekében.

A támadók állítólag az Internet Explorer 0 napos kihasználását használják ki a „vadonban”. Egyszerűen fogalmazva: az IE újonnan felfedezett hibáját aktívan használják rosszindulatú vagy tetszőleges kód távoli végrehajtására. A Microsoft biztonsági tanácsadást adott ki a Windows operációs rendszer felhasználói millióinak figyelmeztetésére az Internet Explorer webböngésző új nulla napos biztonsági résével kapcsolatban, de még ki kell adnia egy javítást a vonatkozó biztonsági rés megszüntetésére.

Az Internet Explorer biztonsági rése, a „mérsékelt” besorolást a vadonban aktívan használják:

Az Internet Explorer újonnan felfedezett és állítólagosan kihasznált biztonsági rése hivatalosan a következővel van ellátva: CVE-2020-0674 . A 0 napos kihasználás „Mérsékelt” besorolású. A biztonsági kiskapu lényegében távoli kódfuttatási probléma, amely abban áll, hogy a parancsfájlmotor az Internet Explorer memóriájában lévő objektumokat kezeli. A hiba a JScript.dll könyvtáron keresztül vált ki.

#darkhotel # 0nap #exploit

CVE-2020-0674

A Microsoft útmutatója a parancsfájlok motorjának memóriameghibásodást okozó biztonsági résével kapcsolatban

Távoli kódfuttatási biztonsági rés létezik abban a módban, ahogy a parancsfájlmotor az Internet Explorer memóriájában lévő objektumokat kezeli. https://t.co/1mbqh1IMDz

- blackorbird (@blackorbird) 2020. január 18

A hiba sikeres kihasználásával egy távoli támadó tetszőleges kódot hajthat végre a megcélzott számítógépeken. A támadók teljes mértékben átvehetik az irányítást az áldozatok felett, csak meggyőzve őket egy rosszindulatúan készített weboldal megnyitásáról a sérülékeny Microsoft böngészőben. Más szavakkal, a támadók adathalász támadást indíthatnak, és az IE használatával becsaphatják a Windows operációs rendszer felhasználóit, hogy rákattintsanak az internetes linkekre, amelyek az áldozatokat egy rosszindulatú programokkal tarkított, elrontott webhelyre vezetik. Érdekes módon a biztonsági rés nem adhat adminisztrátori jogosultságokat, kivéve, ha maga a felhasználó rendszergazdaként van bejelentkezve Microsoft biztonsági tanácsadó :

„A biztonsági rés megrongálhatja a memóriát, így a támadó tetszőleges kódot hajthat végre az aktuális felhasználóval összefüggésben. A biztonsági rést sikeresen kihasználó támadó ugyanolyan felhasználói jogokat szerezhet, mint a jelenlegi felhasználó. Ha a jelenlegi felhasználó adminisztrátori felhasználói jogokkal van bejelentkezve, akkor a biztonsági rést sikeresen kihasználó támadó átveheti az érintett rendszer irányítását. Ezután a támadó programokat telepíthet; adatok megtekintése, módosítása vagy törlése; vagy új fiókokat hozhat létre teljes felhasználói jogokkal. ”

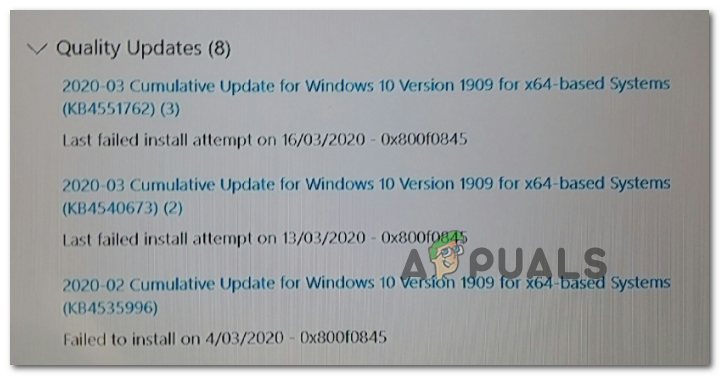

A Microsoft tudatában van az IE Zero-Day Exploit biztonsági résének és a javítás javításának:

Fontos megjegyezni, hogy az Internet Explorer szinte minden verziója és változata kiszolgáltatott a 0 napos kihasználásnak. Az érintett webböngésző platform magában foglalja az Internet Explorer 9, Internet Explorer 10 és Internet Explorer 11. Az IE ezen verziói bármelyike futtatható a Windows 10, Windows 8.1, Windows 7 összes verzióján.

Péntek van, eljött a hétvége ... és #Microsoft figyelmeztet az Internet Explorer nulla napos kihasználására ... https://t.co/1bkNhKIDYt #A regisztráció

- Biztonsági Hírek Bot (@SecurityNewsbot) 2020. január 18

Bár a Microsoftnak van t a Windows 7 ingyenes támogatása , a társaság továbbra is az öregedés támogatása és már elavult IE webböngésző. A Microsoft állítólag jelezte, hogy tudatában van a „korlátozott célzott támadásoknak” a vadonban, és javításon dolgozik. A javítás azonban még nem áll készen. Más szóval, az IE-n dolgozó Windows operációs rendszerek milliói továbbra is sérülékenyek.

Egyszerű, de ideiglenes megoldások az IE-nél a nulla napos kiaknázás ellen:

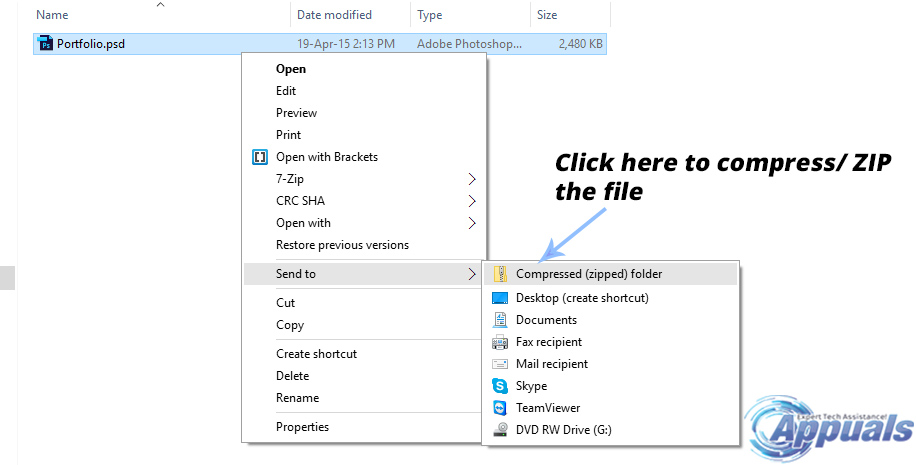

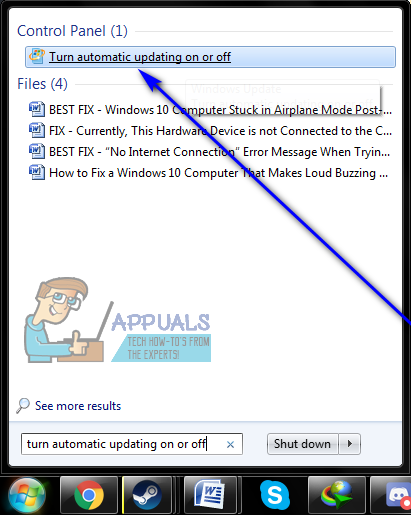

Az IE új 0 napos kiaknázása elleni védelem egyszerű és működőképes megoldása a JScript.dll könyvtár betöltésének megakadályozásán alapul. Más szavakkal, az IE-felhasználóknak meg kell akadályozniuk a könyvtár betöltését a memóriába a kézi blokkoláshoz a biztonsági rés kihasználása .

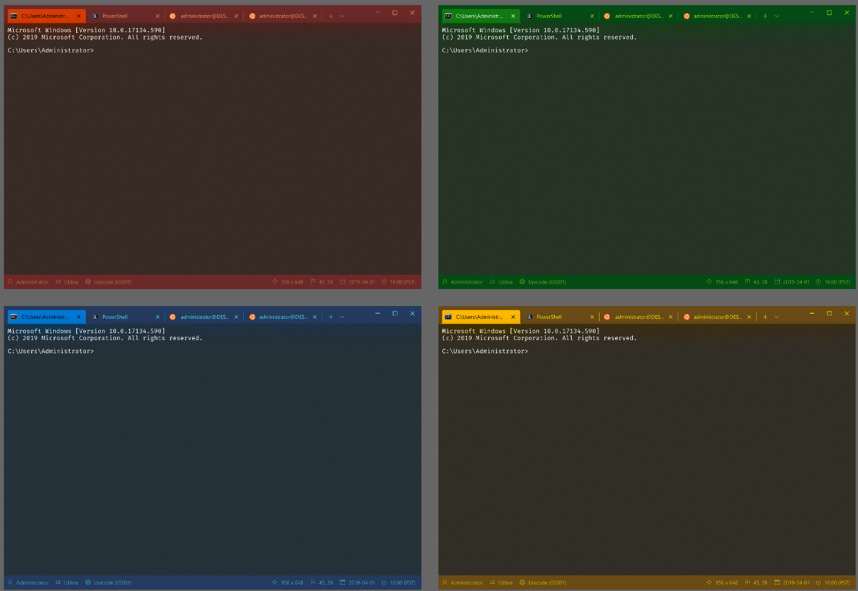

Mivel az IE 0 napos kihasználását aktívan kihasználják, az IE-vel dolgozó Windows operációs rendszer felhasználóinak követniük kell az utasításokat. A JScript.dll fájlhoz való hozzáférés korlátozásához a felhasználóknak a következő parancsokat kell futtatniuk a Windows rendszeren rendszergazdai jogosultságokkal, jelentve TheHackerNews .

32 bites rendszerek esetén:

takeown / f% windir% system32 jscript.dll

cacls% windir% system32 jscript.dll / E / P mindenki: N

64 bites rendszerek esetén:

takeown / f% windir% syswow64 jscript.dll

cacls% windir% syswow64 jscript.dll / E / P mindenki: N

takeown / f% windir% system32 jscript.dll

cacls% windir% system32 jscript.dll / E / P mindenki: N

A Microsoft megerősítette, hogy hamarosan telepíti a javítást. A fent említett parancsokat futtató felhasználóknál néhány webhely hibásan viselkedik, vagy nem tud betöltődni. Amikor a javítás rendelkezésre áll, feltehetően a Windows Update segítségével, a felhasználók a következő parancsok futtatásával vonhatják vissza a módosításokat:

32 bites rendszerek esetén:

cacls% windir% system32 jscript.dll / E / R mindenkinek

Címkék internet böngésző64 bites rendszerek esetén:

cacls% windir% system32 jscript.dll / E / R mindenkinek

cacls% windir% syswow64 jscript.dll / E / R mindenkinek