Intel

A különösen a szerverekben és a nagygépekben használt Intel CPU-k kiszolgáltatottak egy olyan biztonsági hibának, amely lehetővé teszi a támadók számára, hogy belopják magukat a feldolgozott adatokba. A szerver szintű Intel Xeon és más hasonló processzorok biztonsági hibája lehetővé teheti a támadók számára, hogy oldalsó csatornás támadást indítsanak, amely következtethet arra, hogy a CPU mire dolgozik, és beavatkozhatnak az adatok megértéséhez és felvételéhez.

Az amszterdami Vrije Egyetem kutatói arról számoltak be, hogy az Intel szerver szintű processzorai sebezhetőségben szenvednek. A hibát, amelyet súlyosnak lehet minősíteni, a NetCAT-nak nevezték el. A a sebezhetőség megnyitja a támadók lehetőségét bekapcsolódni a folyamatokat futtató CPU-kba és következtetni az adatokra. A biztonsági hiba távolról is kihasználható, és az ezekre az Intel Xeon processzorokra támaszkodó vállalatok csak a szerverek és a nagygépek expozíciójának minimalizálására törekedhetnek a támadások és az adatlopási kísérletek esélyeinek korlátozása érdekében.

Intel Xeon processzorok DDIO és RDMA technológiákkal sebezhetőek:

A Vrije Egyetem biztonsági kutatói részletesen megvizsgálták a biztonsági réseket, és felfedezték, hogy csak néhány speciális Intel Zenon CPU érintett. Ennél is fontosabb, hogy ezeknek a CPU-knak két speciális Intel technológiával kellett rendelkezniük, amelyek kihasználhatók. A kutatók szerint a támadáshoz két, elsősorban a Xeon CPU-vonalon található Intel-technológia kellett: a Data-Direct I / O Technology (DDIO) és a Remote Direct Memory Access (RDMA) a sikerhez. Részletek a A NetCAT biztonsági rése kutatási cikkben érhető el . Hivatalosan a NetCAT biztonsági hibáját a következő címkével látták el CVE-2019-11184 .

Úgy tűnik, hogy az Intel rendelkezik tudomásul vette az Intel Xeon CPU-sorozat néhány biztonsági rését . A vállalat kiadott egy biztonsági közleményt, amely megjegyezte, hogy a NetCAT érinti a Xeon E5, E7 és SP processzorokat, amelyek támogatják a DDIO-t és az RDMA-t. Pontosabban, a DDIO mögöttes probléma lehetővé teszi az oldalsó csatorna támadásait. A DDIO 2012 óta elterjedt az Intel Zenon CPU-kban. Más szavakkal, több, a kiszolgálókon és nagygépeken jelenleg használt, régebbi kiszolgáló szintű Intel Xeon CPU is sebezhető lehet.

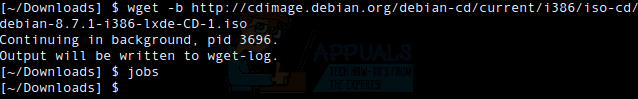

Meg lehet különböztetni valakinek az SSH jelszavát, amikor azt a hálózaton keresztül egy terminálba írja be, kihasználva az Intel hálózati technológiájának érdekes mellékcsatorna-sebezhetőségét - mondják infosec guruk. https://t.co/X0jZpgCSks És az Intel CPU hibákat tartalmazó ajándékok folyamatosan érkeznek.

- A legjobb Linux blog a Unixverse-ben (@nixcraft) 2019. szeptember 10

Másrészt a Vrije Egyetem kutatói azt mondták, hogy az RDMA lehetővé teszi NetCAT-kiaknázásukkal, hogy „műtéti úton szabályozzák a hálózati csomagok relatív memóriahelyét a célszerveren”. Egyszerűen fogalmazva, ez egy teljesen újabb támadási osztály, amely nemcsak kiszúrhatja az információkat a CPU-k által futtatott folyamatokból, hanem ugyanezt is manipulálhatja.

A biztonsági rés azt jelenti, hogy a hálózat nem megbízható eszközei „mostantól érzékeny adatokat, például egy SSH-munkamenet billentyűleütéseit is kiszivárogtathatják helyi hozzáférés nélküli távoli szerverekről”. Mondanom sem kell, hogy ez meglehetősen súlyos biztonsági kockázat, amely veszélyezteti az adatok integritását. Egyébként a Vrije Egyetem kutatói nemcsak az Intelt riasztották az Intel Zenon CPU-k biztonsági réseiről, hanem az idén június hónapban a Holland Nemzeti Kiberbiztonsági Központot is. Az elismerés jeléül és a sebezhetőség Intel-szel való közzétételének összehangolásáért az egyetem még jót is kapott. A pontos összeget nem hozták nyilvánosságra, de a kérdés súlyosságára való tekintettel jelentős lehetett.

Hogyan védekezzünk a NetCAT biztonsági rése ellen?

Jelenleg az egyetlen biztosított módszer a NetCAT biztonsági rés elleni védelemre a DDIO szolgáltatás teljes letiltása. Sőt, a kutatók arra figyelmeztetnek, hogy az érintett Intel Xeon processzorokkal rendelkező felhasználóknak az RDMA funkciót is ki kell kapcsolniuk, hogy biztonságban legyenek. Mondanom sem kell, hogy több rendszergazda nem akarja feladni a DDIO-t a szerverein, mivel ez fontos funkció.

Az Intel megjegyezte, hogy a Xeon CPU-felhasználóknak „korlátozniuk kell a nem megbízható hálózatok közvetlen elérését”, és „időzítési támadásoknak ellenálló állandó modulokat kell használniuk, állandó idejű stíluskód használatával”. A Vrije Egyetem kutatói ugyanakkor ragaszkodnak ahhoz, hogy a puszta szoftvermodul nem biztos, hogy valóban képes védekezni a NetCAT ellen. A modulok azonban a jövőben hasonló hasznosításokban segíthetnek.

Címkék intel