Intel

Közelgő Az Intel következő generációs Tiger Lake Mobility processzorai Control-flow Enforcement technológiával rendelkezik. Ez hatékony átjáróként szolgál többféle rosszindulatú program leállításához. Az Intel CET szolgáltatás alapvetően szabályozza a CPU-n belüli műveletek áramlását, és biztosítja, hogy a rosszindulatú programok ne legyenek hozzáférhetők több alkalmazáshoz a CPU-n keresztül.

Az Intel processzorairól rendszeresen kiderült, hogy biztonsági réseket tartalmaznak. Noha a vállalat javításokat adott ki a kockázat enyhítésére, a megoldások többségének kis negatív hatása volt a teljesítményre. Úgy tűnik, hogy az Intel proaktív módon orvosolja a helyzetet. A közelgő Tiger Lake CPU-k, amelyek a fejlett 10 nm-es csomóponton alapulnak, beépülnek a CET-be, hogy kezeljék a kockázatokat, mielőtt még behatolnának a rendszerbe. A technológia körülbelül négy éves.

Hogyan védi a CET az Intel Tiger Lake Mobility CPU-kat és PC-ket?

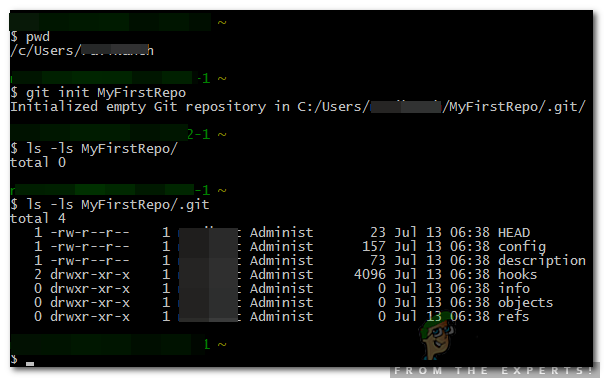

A Control-flow Enforcement Technology vagy a CET a „control flow” kifejezéssel foglalkozik, amely a műveletek végrehajtásának sorrendjét írja le a CPU-n belül. Hagyományosan az eszközön futtatni próbáló rosszindulatú programok megpróbálnak más alkalmazások sebezhető pontjaira vadászni, hogy eltérítsék azok vezérlési folyamatát. Ha felfedezik, a rosszindulatú program beillesztheti rosszindulatú kódját, hogy egy másik alkalmazás környezetében fusson.

Az Intel következő generációs Tiger Lake Mobility processzorai két új biztonsági mechanizmus révén a CET-re támaszkodik, hogy megvédje az irányítási folyamatot. A CET rendelkezik árnyékcsomaggal és közvetett ágkövetéssel annak biztosítása érdekében, hogy a rosszindulatú program ne folytatódhasson. Az Shadow Stack lényegében másolatot készít egy alkalmazás tervezett vezérlési folyamatáról, és az árnyékköteget a CPU biztonságos területén tárolja. Ez biztosítja, hogy az alkalmazás tervezett végrehajtási sorrendjében ne történjenek jogosulatlan változtatások.

#Intel indít #AntiMalwareCETTechnology a Tiger Lake CPU-khoz - https://t.co/7WjGlNJAZf

- Techpopx (@TechpopX) 2020. június 15

Az indirekt ágkövetés korlátozza és megakadályozza további védelem hozzáadását az alkalmazás azon képességéhez, hogy a CPU „ugrótábláit” használja. Ezek lényegében olyan memóriahelyek, amelyeket gyakran (újra) használnak vagy újrarendeznek egy alkalmazás vezérlő folyamatában.

Az Shadow Stack megvédi a számítógépeket a Return Oriented Programming (ROP) elnevezésű, általánosan használt technikától. Ebben a technikában a rosszindulatú programok visszaélnek a RET (return) utasítással, hogy saját kártékony kódot adjon hozzá egy legitim alkalmazás vezérlési folyamatához. Másrészről az indirekt ágkövetés két technikával véd, az úgynevezett ugrásorientált programozás (JOP) és hívásorientált programozás (COP). A rosszindulatú programok megpróbálhatnak visszaélni a JMP (ugrás) vagy a CALL utasításokkal, hogy eltérítsék a törvényes alkalmazás ugrótábláit.

A fejlesztőknek bőven volt ideje szoftverük hozzáfűzésére és a CET asszimilálására, azt állítják az Intel:

A CET funkciót először 2016-ban tették közzé. Ezért a szoftvergyártóknak volt ideje módosítani a kódot az azt támogató Intel első processzor-sorozatához - állítja a vállalat. Most az Intelnek olyan processzorokat kell szállítania, amelyek támogatják a CET utasításait. Az alkalmazások és platformok, beleértve az egyéb operációs rendszereket is, aktiválhatják a támogatást és feliratkozhatnak a CET által biztosított védelemre.

Jó magyarázat a @intel EZ #Biztonság #tech ez kizárja a kritikus sebezhetőséget #Rosszindulatú . A CET lesz #laptops nyaralásra várható Intel Tiger Lake mobil processzorokkal. https://t.co/OU2yZvzP3q

- MikeFeibus - Légy jól emberek! (@MikeFeibus) 2020. június 15

Az Intel a 10 nm-es Tigris-tó, a processzorgyártó megfelelő mikroarchitektúra-fejlesztése hosszú idő alatt, a hardveralapú malware-védelmi funkció beépítéséhez. A vállalat biztosította, hogy a technológia asztali és szerver platformokon is elérhető lesz.

Címkék intel