Van valaki, aki még nem hallott volna a Equifax megsértése ? Ez volt a legnagyobb adatmegsértés 2017-ben, amelynek során 146 millió felhasználói fiókot veszélyeztettek. Mi a helyzet a 2018 elleni támadással Aadhar , az indiai kormány portálja a lakói információk tárolására. A rendszert feltörték és 1,1 milliárd felhasználói adatot tettek közzé. És most néhány hónappal ezelőtt A Toyota Japán értékesítési irodáját feltörték, és 3,1 millió ügyfél felhasználói adatait tették közzé. Ez csak néhány az elmúlt három évben bekövetkezett főbb jogsértések közül. És aggasztó, mert az idő múlásával egyre rosszabbnak tűnik. A kiberbűnözők egyre intelligensebbek, és új módszerekkel állnak elő a hálózatokhoz való hozzáféréshez és a felhasználói adatokhoz való hozzáféréshez. A digitális korszakban vagyunk, és az adatok aranyak.

De ami még aggasztóbb, hogy egyes szervezetek nem a megérdemelt komolysággal foglalkoznak a kérdéssel. Nyilvánvaló, hogy a régi módszerek nem működnek. Tűzfalad van? Jó neked. De nézzük meg, hogyan védi meg a tűzfal a bennfentes támadásokkal szemben.

Bennfentes fenyegetések - Az új nagy fenyegetés

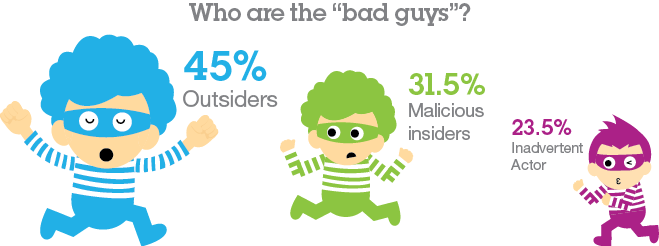

Kiberbiztonsági statisztikák

Tavalyhoz képest jelentősen megnőtt a Hálózaton belüli támadások száma. Az a tény, hogy a vállalkozások ma kívülről vagy a szervezeten belül dolgozó kívülállóktól szerződtetnek munkát, nem sokat segített az ügyben. Nem is beszélve arról, hogy az alkalmazottak ma már használhatják a személyi számítógépeket a munkához kapcsolódó munkákhoz.

A rosszindulatú és korrupt alkalmazottak teszik ki a bennfentes támadások nagyobb százalékát, de néha nem is szándékosan. Alkalmazottak, partnerek vagy külső vállalkozók olyan hibákat követnek el, amelyek sebezhetővé teszik a hálózatát. És amint elképzelheti, a bennfentes fenyegetések messze veszélyesek, mint a külső támadások. Ennek az az oka, hogy azokat egy olyan személy hajtja végre, aki jól tájékozott az Ön hálózatáról. A támadó ismeri az Ön hálózati környezetét és házirendjeit, így támadásai célzottabbak, következésképpen több kárhoz vezetnek. Szintén a legtöbb esetben egy bennfentes fenyegetés észlelése hosszabb ideig tart, mint a külső támadások.

Sőt, a legrosszabb dolog ezekben a támadásokban még a szolgáltatások megszakadásából eredő azonnali veszteség sem. Ez a márka hírnevének sérülése. A számítógépes támadásokat és az adatok megsértését gyakran a részvényárfolyamok csökkenése és az ügyfelek tömeges távozása követi.

Tehát, ha egy dolog egyértelmű, az az, hogy a hálózat teljes biztonságának megőrzéséhez többre lesz szükség, mint tűzfal, proxy vagy vírusvédelmi szoftver. És ez az igény képezi ennek a bejegyzésnek az alapját. Kövesse, miközben kiemelem az 5 legjobb veszélyfigyelő szoftvert az egész informatikai infrastruktúra biztonságához. Az IT Threat Monitor különböző paraméterekhez társítja a támadásokat, például az IP-címeket, az URL-eket, valamint a fájlok és az alkalmazások részleteit. Ennek eredményeként további információkhoz juthat a biztonsági eseményről, például arról, hogy hol és hogyan hajtották végre. De előtte nézzünk meg négy másik módszert, amelyekkel fokozhatja a hálózati biztonságot.

További lehetőségek az informatikai biztonság fokozására

Adatbázis-tevékenység figyelése

Az első dolog, amit egy támadó megcéloz, az az adatbázis, mert ott van a cég összes adata. Tehát van értelme, hogy van egy dedikált adatbázis-figyelője. Naplózza az adatbázisban végrehajtott összes tranzakciót, és segítséget nyújthat a fenyegetéssel jellemezhető gyanús tevékenységek felderítésében.

Hálózati áramlás elemzése

Ez a koncepció magában foglalja a hálózat különböző összetevői között küldött adatcsomagok elemzését. Nagyszerű módja annak biztosítására, hogy az informatikai infrastruktúráján belül ne állítsanak be szélhámos kiszolgálókat az információk szifonozásához és a hálózaton kívüli küldéshez.

Hozzáférési jogok kezelése

Minden szervezetnek világos iránymutatással kell rendelkeznie arról, hogy ki tekintheti meg és érheti el a rendszer különféle erőforrásait. Így csak a szükséges emberekre korlátozhatja a hozzáférést a bizalmas szervezeti adatokhoz. A hozzáférési jogok kezelője nem csak a hálózaton lévő felhasználók engedélyeinek szerkesztését teszi lehetővé, hanem azt is, hogy kik, hol és mikor férnek hozzá az adatokhoz.

Engedélyezőlista

Ez egy olyan koncepció, ahol csak engedélyezett szoftver futtatható a hálózat csomópontjain belül. Most minden más programot, amely megpróbálja elérni a hálózatát, blokkoljuk, és erről azonnal értesítést kap. Aztán megint van egy hátránya ennek a módszernek. Nincs egyértelmű módszer annak meghatározására, hogy mi minősíti a szoftvert biztonsági fenyegetésnek, ezért előfordulhat, hogy egy kicsit keményen kell dolgoznia a kockázati profilok kidolgozásával.

És most a fő témánkhoz. Az 5 legjobb informatikai hálózati fenyegetésmonitor. Sajnálom, kicsit elterelődtem, de úgy gondoltam, először szilárd alapot kell építenünk. Azok az eszközök, amelyeket most megvitatni fogok, mindent összekovácsolnak az informatikai környezetet körülvevő erőd elkészítéséhez.

1. SolarWinds fenyegetésfigyelő

Próbálja ki most

Próbálja ki most Ez egyáltalán meglepetés? A SolarWinds egyike azoknak a neveknek, amelyekben mindig biztos lehet benne, hogy nem fog csalódást okozni. Kétlem, hogy van olyan rendszergazda, aki nem használta a SolarWinds terméket karrierje egy pontján. És ha még nem tette meg, akkor lehet, hogy megváltoztatta ezt. Bemutatom Önnek a SolarWinds fenyegetésfigyelőt.

Ez az eszköz lehetővé teszi, hogy szinte valós időben figyelemmel kísérje hálózatát, és reagáljon a biztonsági fenyegetésekre. És egy ilyen funkciókban gazdag eszköznél lenyűgözni fogja, hogy milyen egyszerű használni. Csak egy kis időbe telik a telepítés és a telepítés befejezése, és készen áll a figyelés megkezdésére. A SolarWinds Threat Monitor használható helyszíni eszközök, hosztolt adatközpontok és nyilvános felhő környezetek, például az Azure vagy az AWS védelmére. Méretezhetősége miatt tökéletes közepes és nagy szervezetek számára, nagy növekedési lehetőségekkel. És sok bérlőnek és fehér címkézési képességének köszönhetően ez a veszélyfigyelő kiváló választás lesz a felügyelt biztonsági szolgáltatók számára is.

SolarWinds fenyegetésfigyelő

A kibertámadások dinamikus jellege miatt kritikus fontosságú, hogy a kiberfenyegetésekkel kapcsolatos hírszerzési adatbázis mindig naprakész legyen. Így nagyobb eséllyel élheti túl a támadások új formáit. A SolarWinds Threat Monitor több forrást használ, például IP és Domain hírnév adatbázisokat, hogy naprakészen tartsa adatbázisait.

Emellett rendelkezik egy integrált biztonsági információ- és eseménykezelővel (SIEM), amely naplóadatokat fogad a hálózat több összetevőjétől, és elemzi az adatokat fenyegetések szempontjából. Ez az eszköz egyértelmű megközelítést alkalmaz a fenyegetések felderítésében, hogy ne kelljen vesztegetnie az időt a naplók áttekintésével a problémák azonosítása érdekében. Ezt úgy éri el, hogy összehasonlítja a naplókat a fenyegetések intelligenciájának több forrásával, hogy megtalálja a lehetséges fenyegetéseket jelző mintákat.

A SolarWinds Threat Monitor egy évig képes normalizált és nyers naplóadatokat tárolni. Ez nagyon hasznos lesz, ha összehasonlítani szeretné a korábbi eseményeket a jelen eseményekkel. Aztán vannak olyan pillanatok a biztonsági incidens után, amikor a naplókba kell rendezni a hálózat sebezhetőségének azonosítása érdekében. Ez az eszköz egyszerű módszert kínál az adatok szűrésére, hogy ne kelljen minden egyes naplót végigfutnia.

SolarWinds fenyegetésfigyelő riasztórendszer

Egy másik jó tulajdonság a fenyegetések automatikus reagálása és elhárítása. Az erőfeszítések megtakarításán kívül ez azokra a pillanatokra is hatékony lesz, amelyeknél nem áll módjában azonnal reagálni a fenyegetésekre. Természetesen várható, hogy egy fenyegetésfigyelőnek riasztórendszere lesz, de ebben a fenyegetésfigyelőben fejlettebb a rendszer, mivel több feltételes és keresztkorrelációs riasztásokat kombinál az Aktív Válasz Motorral, hogy figyelmeztessen minden jelentős eseményre. A kiváltó feltételek manuálisan konfigurálhatók.

2. Digitális Őrző

Próbálja ki most

Próbálja ki most A Digital Guardian egy átfogó adatbiztonsági megoldás, amely a végétől a végéig figyeli hálózatát, hogy azonosítsa és megállítsa a lehetséges jogsértéseket és az adatszűrést. Lehetővé teszi az adatokon végrehajtott minden tranzakció megtekintését, beleértve az adatokhoz hozzáférő felhasználó adatait is.

A Digital Guardian információkat gyűjt az adatok különböző területeiről, a végpont-ügynökökről és más biztonsági technológiákról elemzi az adatokat, és megpróbál olyan mintákat létrehozni, amelyek potenciális fenyegetéseket jelenthetnek. Ezután értesíti Önt, hogy megtehesse a szükséges helyreállítási intézkedéseket. Ez az eszköz képes több betekintést nyújtani a fenyegetésekbe azáltal, hogy tartalmazza az IP-címeket, URL-eket, valamint a fájlok és az alkalmazások részleteit, amelyek a fenyegetések pontosabb felismeréséhez vezetnek.

Digital Guardian

Ez az eszköz nemcsak a külső fenyegetéseket figyeli, hanem belső támadásokat is, amelyek a szellemi tulajdont és az érzékeny adatokat célozzák meg. Ez párhuzamosan áll a különféle biztonsági előírásokkal, így alapértelmezés szerint a Digital Guardian segíti a megfelelés igazolását.

Ez a fenyegetésfigyelő az egyetlen olyan platform, amely az Adatvesztés megelőzését (DLP), valamint a Végpont észlelés és válasz (EDR) szolgáltatást kínálja. Ez úgy működik, hogy a végpont-ügynök rögzíti az összes rendszer-, felhasználói és adateseményt a hálózaton és azon kívül. Ezután konfigurálva van, hogy blokkoljon minden gyanús tevékenységet, mielőtt elveszítené adatait. Tehát akkor is, ha elmulaszt egy kis betörést a rendszerében, biztos lehet benne, hogy az adatok nem kerülnek ki.

A Digital Guardian a felhőn valósul meg, ami kevesebb rendszererőforrás felhasználását jelenti. A hálózati szenzorok és a végpont-ügynökök adatokat továbbítanak egy biztonsági elemzők által jóváhagyott munkaterületre analitikai és jelentéskészítési felhőmonitorokkal kiegészítve, amelyek segítenek csökkenteni a téves riasztásokat és kiszűrni számos rendellenességet annak megállapításához, hogy melyik igényli az Ön figyelmét.

3. Zeek Network Security Monitor

Próbálja ki most

Próbálja ki most A Zeek egy nyílt forráskódú figyelő eszköz, amelyet korábban Bro Network Monitor néven ismertek. Az eszköz összetett, nagy áteresztőképességű hálózatokból gyűjti az adatokat, és az adatokat biztonsági intelligenciának használja.

A Zeek egyben saját programozási nyelve is, és felhasználhatja egyedi parancsfájlok létrehozására, amelyek lehetővé teszik egyedi hálózati adatok gyűjtését, vagy automatizálják a fenyegetések nyomon követését és azonosítását. Néhány elvégezhető egyéni szerepkör a nem megfelelő SSL-tanúsítványok azonosítása vagy a gyanús szoftverek használata.

A hátránya, hogy a Zeek nem ad hozzáférést a hálózati végpontok adataihoz. Ehhez integrációra van szükség egy SIEM eszközzel. De ez azért is jó dolog, mert egyes esetekben a SIEMS által gyűjtött hatalmas mennyiségű adat elsöprő lehet, sok hamis riasztáshoz vezethet. Ehelyett a Zeek hálózati adatokat használ, amelyek megbízhatóbb igazságforrások.

Zeek Network Security Monitor

Ahelyett, hogy a NetFlow vagy a PCAP hálózati adatokra támaszkodna, a Zeek a gazdag, szervezett és könnyen kereshető adatokra összpontosít, amelyek valódi betekintést nyújtanak a hálózati biztonságba. Több mint 400 adatmezőt von ki a hálózatból, és elemzi az adatokat, hogy működőképes adatokat állítson elő.

Az egyedi kapcsolati azonosítók hozzárendelésének lehetősége hasznos funkció, amely segít egyetlen TCP-kapcsolat összes protokolltevékenységének megtekintésében. A különféle naplófájlok adatait időbélyegzővel és szinkronizálással is ellátják. Ezért a fenyegetésről szóló figyelmeztetés fogadásának idejétől függően körülbelül egyszerre ellenőrizheti az adatnaplókat, hogy gyorsan meghatározza a probléma forrását.

De mint az összes nyílt forráskódú szoftver esetében, a nyílt forráskódú szoftverek használatának legnagyobb kihívása a telepítés. Kezelni fogja az összes konfigurációt, beleértve a Zeek integrálását a hálózat többi biztonsági programjával. És sokan ezt általában túl sok munkának tartják.

4. Oxen Network Security Monitor

Próbálja ki most

Próbálja ki most Az Oxen egy másik szoftver, amelyet a hálózati fenyegetések, biztonsági rések és gyanús tevékenységek figyelemmel kísérésére ajánlok. Ennek legfőbb oka az, hogy folyamatosan valós időben elvégzi a potenciális fenyegetések automatizált elemzését. Ez azt jelenti, hogy amikor kritikus biztonsági esemény történik, akkor elegendő ideje lesz arra, hogy fellépjen rajta, mielőtt az tovább fokozódik. Ez azt is jelenti, hogy ez kiváló eszköz lesz a nulla napos fenyegetések felderítésére és megfékezésére.

Oxen Network Security Monitor

Ez az eszköz a hálózati biztonsági helyzetről, az adatok megsértéséről és a sebezhetőségről szóló jelentések készítésével is segíti az előírások betartását.

Tudta, hogy minden egyes nap új biztonsági fenyegetés fenyeget, amelynek létezéséről soha nem fog tudni. A fenyegetésfigyelő semlegesíti, és a szokásos módon folytatja az ügyet. Az Oxen azért kicsit más. Rögzíti ezeket a fenyegetéseket, és tudatja velük, hogy léteznek, így meghúzhatja biztonsági köteleit.

5. A Cyberprint Argos Threat Intelligence

Próbálja ki most

Próbálja ki most A perem-alapú biztonsági technológia megerősítésének másik nagyszerű eszköze az Argos Threat Intelligence. Ötvözi a szakértelmet a technológiájukkal, hogy lehetővé tegye a konkrét és kivitelezhető intelligencia összegyűjtését. Ezek a biztonsági adatok segítenek a valós idejű célzott támadások, adatszivárgások és ellopott identitások azonosításában, amelyek veszélyeztethetik a szervezetet.

Argos Threat Intelligence

Az Argos valós időben azonosítja az Önt célzó fenyegetési szereplőket, és releváns adatokat szolgáltat róluk. Erős adatbázisa van, amelyből körülbelül 10 000 fenyegetés szereplője dolgozik. Ezenkívül több száz forrást használ, beleértve az IRC-t, a Darkweb-et, a közösségi médiát és a fórumokat az általánosan célzott adatok gyűjtésére.

![[FIX] Nem sikerült elérni a Javascript / VBScript futási idejét az egyéni művelethez (2738 hiba)](https://jf-balio.pt/img/how-tos/61/could-not-access-javascript-vbscript-run-time.jpg)