Oracle VirtualBox

A VirtualBox nulla napos biztonsági rését nyilvánosságra hozta egy független sebezhetőségi kutató és Sergey Zelenyuk kiaknázó fejlesztő. A VirtualBox egy híres nyílt forráskódú virtualizációs szoftver, amelyet az Oracle fejlesztett ki. Ez a nemrég felfedezett biztonsági rés lehetővé teheti egy rosszindulatú program számára a virtuális gép elhagyását, majd a futtatást a futtató gép operációs rendszerén.

Műszaki információk

Ez a biztonsági rés általában memóriasérülési problémák miatt fordul elő, és kihat az Intel PRO / 1000 MT asztali hálózati kártyára (E1000), amikor a NAT (hálózati címfordítás) a beállított hálózati mód.

A probléma általában független az operációs rendszer típusától, amelyet a gazdagép és a virtuális gépek használnak, mivel megosztott kódbázisban található.

A biztonsági rés technikai magyarázata szerint leírva a GitHubon, a biztonsági rés a VirtualBox összes jelenlegi verzióját érinti, és jelen van a Virtual Machine (VM) alapértelmezett konfigurációján. A biztonsági rés lehetővé teszi, hogy egy rosszindulatú program vagy a vendég operációs rendszernek rendszergazdai jogokkal rendelkező vagy támadója tetszőleges kódot hajtson végre és kerülhessen el a gazdagép operációs rendszerének alkalmazásrétegében. A legkevesebb jogosultsággal rendelkező felhasználói programok többségének futtatására szolgál. Zelenyuk elmondta: 'Az E1000 egy sebezhetőséggel rendelkezik, amely lehetővé teszi, hogy a vendég gyökér / adminisztrátori jogosultságokkal rendelkező támadója elmeneküljön a 3. gazda gyűrűbe. Ezután a támadó a meglévő technikák segítségével fokozhatja a privilégiumokat, hogy a / dev / vboxdrv segítségével 0-ra csörögjön.' A Vimeo elleni támadásról videó bemutatót is közzétettek.

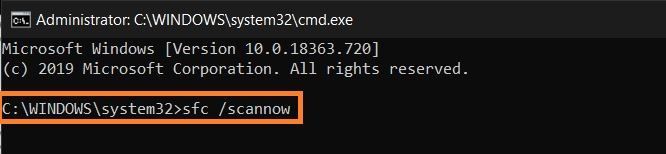

Lehetséges megoldás

A biztonsági réshez még nem elérhető biztonsági javítás. Zelenyuk szerint kihasználása teljesen megbízható, amire azután következtetett, hogy tesztelte az Ubuntu 16.04 és 18.04 × 86-46 vendégeken. Ugyanakkor szerinte ez a kihasználás a Windows platform ellen is működik.

Annak ellenére, hogy az általa nyújtott kizsákmányolást meglehetősen nehéz kivitelezni, az általa nyújtott következő magyarázat segíthet azokon, akik szeretnék működtetni:

„A kihasználható Linux kernel modul (LKM) egy vendég operációs rendszerbe történő betöltésre. A Windows esethez csak az inicializáló burkoló és a kernel API hívásai miatt kellene az illesztőprogramtól eltérnie az LKM-től.

Megnövelt jogosultságokra van szükség az illesztőprogram mindkét operációs rendszerbe történő betöltéséhez. Gyakori és nem tekinthető leküzdhetetlen akadálynak. Nézze meg a Pwn2Own versenyt, ahol a kutatók kihasználják a láncokat: egy böngésző kártékony weboldalt nyitott meg a vendég operációs rendszerben, kihasználják a böngésző homokozójának menekülését a teljes gyűrűs hozzáférés megszerzéséhez, az operációs rendszer sérülékenységét kihasználva elősegítik a 0 csengetését ahol bármire szükség van, hogy megtámadja a hipervizort a vendég operációs rendszerből. A legerősebb hipervizoros sebezhetőségek biztosan azok, amelyeket a 3. vendéggyűrűből lehet kihasználni. A VirtualBoxban található egy olyan kód is, amely elérhető a vendég root jogosultságai nélkül, és többnyire még nincs auditálva.

A kihasználás 100% -ban megbízható. Ez azt jelenti, hogy vagy nem, vagy soha nem működik a nem megfelelő bináris fájlok vagy más, finomabb okok miatt, amelyeket nem számoltam el. Legalább az alapértelmezett konfigurációjú Ubuntu 16.04 és 18.04 x86_64 vendégeken működik. '

Zelenyuk úgy döntött, hogy nyilvánosságra kerül a sebezhetőség legfrissebb felfedezésével, mert „nem értettek egyet az infoszek mai állapotával, különös tekintettel a biztonsági kutatásra és a hibakeresésre”, amellyel tavaly szembesült, amikor felelősségteljesen jelentette a VirtualBox hibáját Jóslat. Nemtetszését fejezte ki a sebezhetőség felszabadítási folyamatának piacképesítésével és a biztonsági kutatók által évente konferenciákon történő kiemelésével kapcsolatban is.

Annak ellenére, hogy a biztonsági réshez még nincs elérhető biztonsági javítás, a felhasználók megvédhetik magukat ez ellen, ha hálózati kártyájukat virtuális gépekről Paravirtualizált hálózatra vagy PCnetre cserélik.