Cisco biztonsági rés CVE-2018-0375. ZLAN Partners

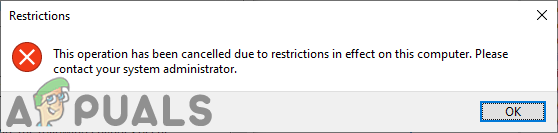

A hálózati és biztonsági hardvergyártó, Cisco , az elmúlt öt hónapban a Cisco Policy Suite ötödik legnagyobb hátsó biztonsági rése támadta meg. A Cisco olyan vállalat, amely hálózati megoldások létrehozására szakosodott szolgáltatók és vállalkozások számára. Ez lehetővé teszi a vállalatok számára, hogy kezeljék, korlátozzák és figyelemmel kísérjék, hogyan használják az ügyfelek és az alkalmazottak a vállalat hálózati szolgáltatásait a hálózatba tolakodó parancsok segítségével, amelyek hozzáférnek, megfigyelik és összegyűjtik a felhasználók online tevékenységének adatait. Ez az információ egy központi adminisztrátoron keresztül érhető el, amelyet a szolgáltató vállalat irányít, és a vállalat az internethasználattal kapcsolatos politikáit, például bizonyos weboldalak blokkolását ezen a rendszeren keresztül hajtja végre. A Cisco által kiadott szoftver szándékosan tartalmaz olyan hálózatba tolakodó szolgáltatásokat, amelyek lehetővé teszik a vállalatok számára a rendszer teljes és hatékony felügyeletét. Ha azonban a rendszergazda hitelesítő adatai sérülnek, vagy egy rosszindulatú kívülálló hozzáférhet a parancsközponthoz, pusztítást okozhat a hálózaton, teljes hozzáféréssel rendelkezik a felhasználók tevékenységéhez, és képes ellenőrizni a domainjeiket, bármennyire is ő választja. Ez az, amit a Cisco éppen veszélyeztetett CVE-2018-0375 (hibajazonosító: CSCvh02680 ), amelyre soha nem látott CVSS a lehetséges 10-ből 9,8 súlyossági sorrendet. A sérülékenységet a Cisco által elvégzett belső biztonsági teszt révén fedezték fel.

A Cisco jelentését erről az ügyről 2018. július 18-án, GMT-kor 1600 órakor tették közzé, és a tanácsadót a „cisco-sa-20180718-policy-cm-default-psswrd” azonosító címkével helyezték el. A jelentés összefoglalója elmagyarázta, hogy a biztonsági rés fennállt a Cisco Policy Suite fürtkezelőjében (a 18.2.0 kiadás előtt), és lehetővé tette, hogy illetéktelen távoli hackerek hozzáférjenek a szoftverbe ágyazott root fiókhoz. A gyökérfiók rendelkezik az alapértelmezett hitelesítő adatokkal, ami veszélyezteti a manipulációt, amelyet egy hacker használhat a hálózathoz való hozzáféréshez és teljes rendszergazdai jogokkal irányíthatja.

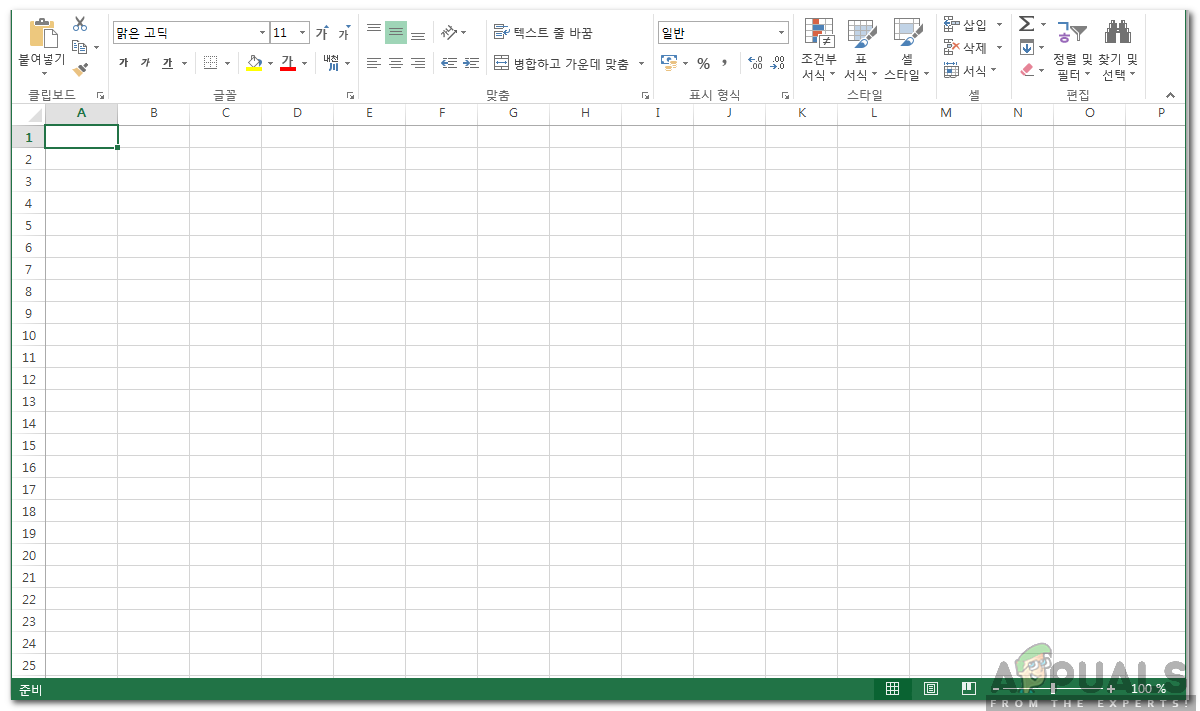

A Cisco megállapította, hogy ez alapvető sebezhetőség, és hogy nincs megoldás erre a kérdésre. Ezért a vállalat kiadta az ingyenes javítást a 18.2.0 változatban, és a termékük minden felhasználóját arra bíztatták, hogy gondoskodjanak arról, hogy hálózati rendszereik frissüljenek a javított verzióra. Ezen alapvető sebezhetőség mellett 24 egyéb sebezhetőség és hiba javításra került az új frissítésben is, amely tartalmazta a Cisco Webex hálózati rögzítő lejátszók távoli kódfuttatási biztonsági réseit és a Cisco SD-WAN megoldás önkényes fájl felülírása biztonsági rését.

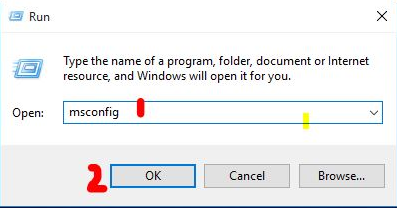

A rendszer naprakészségének biztosítása érdekében a rendszergazdákat felkérjük, hogy az about.sh parancs megadásával ellenőrizzék eszközeiket az eszköz CLI-n. Ez kimenetet küld az adminisztrátornak a használt verzióról és arról, hogy vannak-e javítások rá. Bármely eszköz, amely 18.2.0 alatti verziót használ, sebezhetőnek minősül. Ide tartoznak a mobiltelefonok, táblagépek, laptopok és minden más eszköz, amelyet egy vállalkozás a Cisco segítségével figyel.

24 A 18.2.0 változat frissítésében található sebezhetőségek és hibák. Cisco / Appuals