Az olvadás és a spektrum biztonsági réseinek jelölésére létrehozott logók. Kép hitelek: A Hacker News

A sebezhetőséget megfertőző mikroprocesszort fedezték fel a technológiai gyártók 2017 nyarán, és a „Spectre” elnevezésű biztonsági résről ezt követően az év elején tájékoztatást adtak a nyilvánosság számára. Azóta az Intel, akinek a chipjei mindenesetre rendben vannak, 100 000 dollár jutalmat fizetett a Spectre osztály fejlett sérülékenységeinek bejelentésére, az MIT-es Vladimir Kiriansky és az önvezérelt Carl Waldspurger pedig biztosította a pénzjutalmat az előrehozásért részletes kutatás a két legújabb verzió egyik elágazási sebezhetőségéről: a Spectre 1.1-ről és a Spectre 1.2-ről.

Kiriansky és Waldspurger's-ben papír 2018. július 10-én megjelent, a Spectre 1.1 és a Spectre 1.2 sebezhetőségek részleteinek ismertetésével magyarázzák, hogy az előbbi „a spekulatív üzleteket használja fel spekulatív puffertúlcsordulások létrehozására”, míg az utóbbi lehetővé teszi a spekulatív üzletek számára az „csak olvasható adatok felülírását”. ”A Spectre 3.0 osztályú sebezhetőségben használt mechanizmushoz hasonló mechanizmusban, az Meltdown néven. A Spectre osztály hibáinak alapvető jellege miatt ezeket nem lehet teljesen meghiúsítani egy sor frissítéssel vagy javítással, hanem teljes változtatást igényelnek az alapvető számítógépes feldolgozási tervezésben, de jó hír, hogy az ügyben a támadások csak olyan eszközökön történhetnek, amelyek nagyobb kizsákmányolási szabadságot tesznek lehetővé, ahol a rosszindulatú kód gátolhatja és futtatható.

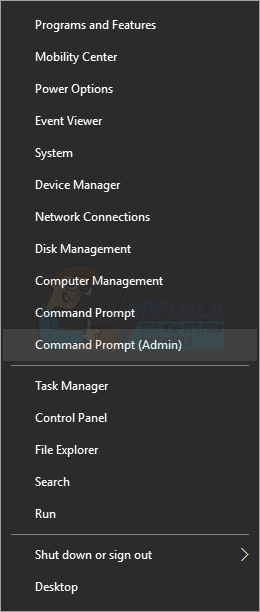

A kihasználás megakadályozása érdekében a Microsoft Windows kiadott szoftverfrissítéseket, amelyek frissítik az operációs rendszer biztonsági meghatározásait, a Chrome böngésző pedig olyan biztonsági frissítéseket, amelyek megakadályozzák az egyik webhely javascriptjének hozzáférését a másik webhelyéhez annak érdekében, hogy megállítsák a kód megkerülését az egyik memóriából. helyét egy másiknak összességében. A puszta frissítések végrehajtása ezen a két oldalon 90% -kal csökkenti a kihasználás kockázatát, mivel megvédi az otthoni készüléket, és korlátozza a rosszindulatú programok internetbe történő beinjekciózását. Anélkül, hogy rezidens rosszindulatú tartalom gyorsítótár-időzítést használna bizonyos pontokon történő támadáshoz az eszközön tárolt privát információk kinyerése érdekében, az eszközök állítólag biztonságban vannak a Spectre osztály támadásainak megragadásától.

Az Intel rendszerfrissítéseket tett közzé, hogy a lehető legjobban javítsa ki a kihasználásokat az eszközei jelenlegi állapotában, a Microsoft pedig felhasználóbarát enyhítési útmutatókat tett közzé a weboldalán, amelyek lehetővé teszik a felhasználók számára, hogy elkerüljék a támadásokat, ha néhány egyszerű lépést követnek a saját számítógépükön is. . A Spectre osztály sebezhetőségének hatása a hiba egyik ágában változik, de lehet ugyanolyan szunnyadó, mint gyakorlatilag semmi, másrészt biztonsági fenyegetéseket jelenthet az adatok kinyerésével vagy akár fizikai fenyegetésekkel is az eszközre a processzor túlterhelésével. úgy, hogy túlmelegedjen, amint látható, nem elég ironikus módon, néhány olyan HP Spectre eszközben, amely a Spectre 3.0 Meltdown sebezhetőségével néz szembe.

Ahhoz, hogy megértsük a Spectre osztályú vírust, és miért nem tudunk hamarosan lemosni vele, meg kell értenünk a mai számítógépes processzorokban alkalmazott módszertan természetét, amelyet jól megmagyaráz az Intel „Spekulatív végrehajtási oldalsó csatornák elemzése” című cikkében. Fehér papír . A legnagyobb feldolgozási teljesítményért folytatott versenyben sok processzor, például maga az Intel, olyan spekulatív végrehajtást alkalmazott, amely előzetesen előre lát egy parancsot a zökkenőmentes végrehajtás lehetővé tétele érdekében, amelynek nem kell megvárnia a korábbi parancsok futtatását, mielőtt a következő végrehajtható lenne. Az előrejelzések javítása érdekében a mechanizmus oldalsó csatorna gyorsítótár-módszereket alkalmaz, amelyek megfigyelik a rendszert. Ebben a gyorsítótár időzítés mellékcsatornája felhasználható annak felmérésére, hogy egy adott információ létezik-e a gyorsítótár egy bizonyos szintjén. Ezt az értékek lekéréséhez szükséges idő alapján mérik, mivel minél hosszabb ideig tart a memória elérési ideje, arra lehet következtetni, hogy minél távolabb van ez az adat. Ezzel a néma megfigyelési mechanizmussal való visszaélés a számítógépes processzorokban a magáninformációk potenciális mellékcsatorna-szivárgásához vezetett azáltal, hogy becsülték annak értékét, ugyanúgy, ahogy a parancsok végrehajtásának megjóslásához teszik.

A Spectre osztály sebezhetőségei ezt a mechanizmust kihasználva működnek. Az első változat az, amikor egy rosszindulatú program egy álparancs kódot küld, amely arra kéri a spekulatív műveleteket, hogy a folytatáshoz szükséges memória helyéhez hozzáférjenek. Azok a helyek, amelyek általában nem állnak rendelkezésre a memórián, ezen elkerülés révén a kártevők számára elérhetővé válnak. Miután a támadó képes elhelyezni a rosszindulatú programot olyan helyen, ahol érdekelt az információk kinyerésében, a rosszindulatú program felléphet úgy, hogy továbbküldi a spekulatív munkavállalót a határoktól, hogy visszakeresje a műveleteket, miközben kiszivárogtatja az érdekes memóriát a gyorsítótár szintjén. A Spectre osztály sebezhetőségének második változata hasonló megközelítést alkalmaz, kivéve egy elágazó oldalvonalat, amely ugyanúgy következtet az adatok értékére, a mainstream spekulatív művelettel együttműködve.

Amint most már megérted, gyakorlatilag semmit sem tehetsz a probléma megoldása érdekében, mivel a rosszindulatú szereplőknek sikerült megtalálniuk a módját, hogy belemerítsék fogaikat az Intel (és más, többek között az IRM) számítógépes processzorok alapját megalapozó szövet nagyon kiskapuiba. . Az egyetlen intézkedés, amelyet ezen a ponton meg lehet tenni, a megelőző enyhítő intézkedés, amely megakadályozza az ilyen rosszindulatú szereplőket abban, hogy a rendszerben tartózkodjanak és kihasználják az eszköz ezen alapvető sebezhetőségét.

Intel: a legjobban érintett processzor

![[FIX] COD MW Dev 5761 hiba (helyrehozhatatlan hiba)](https://jf-balio.pt/img/how-tos/56/cod-mw-dev-error-5761.png)