ELFELEJT

Az olyan újabb webes technológiák, mint a WebAssembly és a Rust, segítenek jelentősen csökkenteni az egyes ügyféloldali folyamatok befejezéséhez szükséges időt az oldalak betöltésekor, de a fejlesztők most új információkat hoznak nyilvánosságra, amelyek az elkövetkező hetekben javításokhoz vezethetnek ezen alkalmazásplatformokhoz .

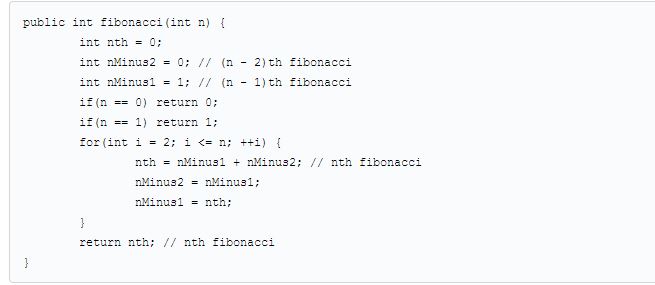

Számos kiegészítést és frissítést terveznek a WebAssembly számára, amelyek feltételezhetően haszontalanná tehetik az Meltdown és a Spectre támadások enyhítését. A Forcepoint egyik kutatója által készített jelentés arra a következtetésre jutott, hogy a WebAssembly modulokat aljas célokra lehet felhasználni, és bizonyos típusú időzítési támadások valóban súlyosbodhatnak az új rutinok miatt, amelyek célja a platform könnyebb hozzáférhetősége a kódolók számára.

Az időzítési támadások az oldalsó csatorna kihasználtságainak egy alosztálya, amely lehetővé teszi egy harmadik fél megfigyelését, hogy a titkosított adatokat leskelődjön, kitalálva, hogy mennyi időbe telik egy kriptográfiai algoritmus végrehajtása. Az Meltdown, a Spectre és más kapcsolódó CPU-alapú sebezhetőségek mind példák az időzítési támadásokra.

A jelentés azt sugallja, hogy a WebAssembly sokkal könnyebbé tenné ezeket a számításokat. Ezt már támadási vektorként használták kriptovaluta bányász szoftver engedély nélküli telepítéséhez, és ez is egy olyan terület lehet, ahol új javításokra lesz szükség a további visszaélések megakadályozása érdekében. Ez azt jelentheti, hogy előfordulhat, hogy ezeknek a frissítéseknek a javításainak ki kell jönniük, miután kiadták a felhasználók többségének.

A Mozilla bizonyos mértékig megkísérelte enyhíteni az időzítési támadások problémáját azáltal, hogy egyes teljesítményszámlálók pontosságát visszautasította, de a WebAssembly új kiegészítései ezt már nem eredményezhetik, mivel ezek a frissítések lehetővé teszik az átlátszatlan kód futtatását a felhasználó gépén. Ezt a kódot elméletileg először egy magasabb szintű nyelvre írhatnák, mielőtt újrafordítanák a WASM bytec formátumba.

A Rustot fejlesztő csapat, amelyet a Mozilla maga is támogatott, bevezetett egy ötlépéses nyilvánosságra hozatali eljárást, valamint 24 órás e-mailes nyugtázást az összes hibajelentésért. Noha a biztonsági csapatuk jelenleg meglehetősen kicsinek tűnik, ez nagy valószínűséggel némileg hasonlít ahhoz a megközelítéshez, amelyet sok újabb alkalmazásplatform-konzorcium fog alkalmazni az ilyen jellegű kérdések kezelésekor.

Arra kérjük a végfelhasználókat, mint mindig, hogy telepítsenek releváns frissítéseket a CPU-alapú kihasználásokkal kapcsolatos sebezhetőségek kialakulásának általános kockázatának csökkentése érdekében.

Címkék webes biztonság

![[FIX] A OneNote összeomlik az iPaden](https://jf-balio.pt/img/how-tos/32/onenote-keeps-crashing-ipad.jpg)

![[FIX] 0xc0AA0301 hibakód (hiányzik az üzenet)](https://jf-balio.pt/img/how-tos/34/error-code-0xc0aa0301.png)