OpenBSD projekt

Az Xorg egy nagyon híres X ablakrendszer, amelyet Linux alatt használnak. Ez egy grafikus felhasználói felület, amely az X11 szabványt használja, ami viszont egy kommunikációs protokoll. Az Xorg az XFree86 projektből került ki, amely már nincs aktív fejlesztés alatt.

Privilege Escalation Exploit

Az összes Xorg X11 szerver verzió 1.19.0-tól 1.20.3-ig sérülékeny a -modulepath és -logfile beállítások engedélyellenőrzési hibáival szemben. Ez lehetővé teszi a kiváltságtalan felhasználók számára a szerver indítását, tetszőleges kód futtatását megemelt jogosultságokkal.

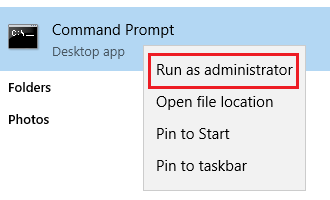

A kutatók kiderítették, hogy egy CRON parancsfájl futtatása a feltöltött kiaknázással a SELinuxot kényszeríti. Létrejön egy crontab.old biztonsági mentési fájl, amelyet lényegében a Metasploit modul felvált egy új fájllal, amely parancsokkal és utasításokkal rendelkezik a cron démon végrehajtásához. A sikertelen kihasználás sérült crontab-ot eredményezhet. Az Xorg-nak rendelkeznie kell SUID jogosultságokkal a kiaknázás működéséhez, amelyet az alábbi kódrészletből ellenőrizhet.

# linux ellenőrzés

uname = cmd_exec „uname”

ha uname = ~ / linux / i

vprint_status “További ellenőrzés futtatása Linux alatt”

if datastore [’ConsoleLock’] user = cmd_exec „id -un”

hacsak nem létezik? „/ Var / run / console / # {user}”

vprint_error „Nincs konzolzár a (z) # felhasználó számára”

return CheckCode :: Safe

vége

vprint_good „Konzolzár # {felhasználó} számára”

vége

ha a selinux_install?

ha selinux_kényszeríti?

vprint_error „A Selinux végrehajtja”

return CheckCode :: Safe

vége

vége

vprint_good „A Selinux nem kérdés”

vége# suid programellenőrzés

xorg_path = cmd_exec „parancs -v Xorg”

hacsak az xorg_path.include? („Xorg”)

vprint_error “Nem található az Xorg futtatható fájlja”

return CheckCode :: Safe

vége

vprint_good “Xorg-útvonal megtalálva a (z) # {xorg_path} helyen”

hacsak setuid? xorg_path

vprint_error 'Az Xorg bináris # {xorg_path} nem SUID'

return CheckCode :: Safe

vége

vprint_good 'Az Xorg bináris # {xorg_path} SUID'

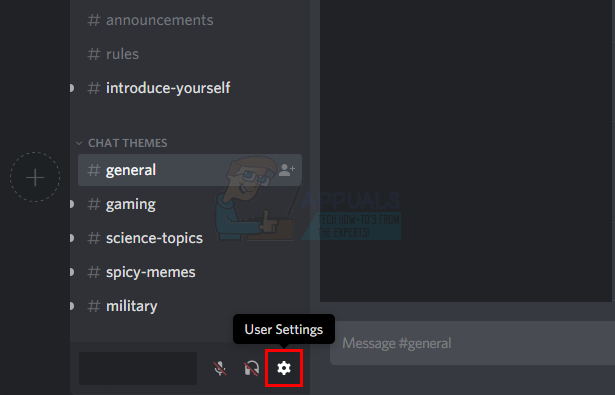

Tesztelési módszertan

Ezen a kiaknázáson négy kutató dolgozott -

- Narendra Shinde - Fedezze fel és használja ki

- Raptor-0xdea - A cron módosított kihasználása

- Aaron Ringo - Metasploit modul

- Brendan Coles - Metasploit modul

Ezt az OpenBSD 6.3, 6.4 és CentOS 7 (1708) rendszereken tesztelték. A Packetstormra vonatkozó megjegyzések szerint az alapértelmezett telepítéssel rendelkező CentOS-nak konzol-hitelesítésre lesz szüksége a felhasználó munkameneteihez.

Ez komoly sebezhetőség az Xorg használatának mértékét tekintve. Bár a kiaknázáshoz bizonyos előre beállított értékekre van szükség a működéshez, amelyek nem biztos, hogy jelen vannak a szakmai környezetben.

Címkék CentOS OpenBSD Xorg

![[FIX] LC-202 overwatch hibakód](https://jf-balio.pt/img/how-tos/78/overwatch-error-code-lc-202.png)