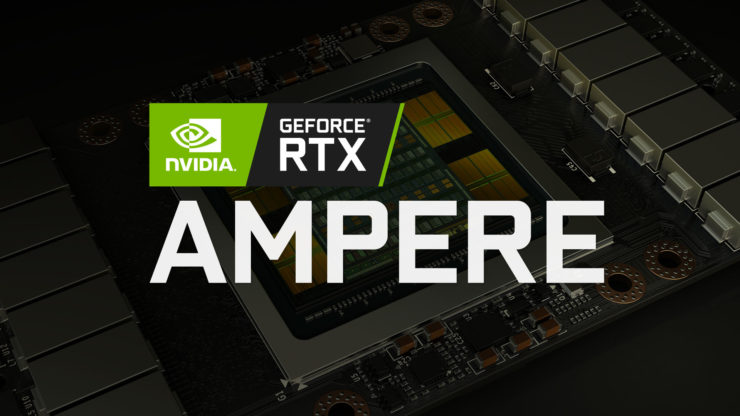

Intel, ExtremeTech

A CVE-2018-3665-nek tartott Intel-lel kapcsolatos biztonsági rés meglehetősen nagy felhajtást váltott ki, amikor sok szervezet kedden megkísérelte a probléma javításainak gyors kiadását. Míg a részletek még mindig nyilvánosságra kerülnek, a tegnap este és ma délután közzétett információk arra utalnak, hogy néhány felhasználó valóban biztonságban lehet, anélkül, hogy június 11. és 14. között frissítéseket telepített volna.

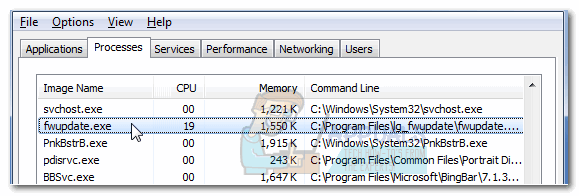

Egyes Intel chipek által biztosított lusta FP állapot-visszaállítási funkciók potenciálisan kihasználhatók, amikor a felhasználó két különböző alkalmazás között vált. Az operációs rendszer szoftvere, amely ezt az utasítást használja a megfelelő mentés és visszaállítás helyett, elméletileg lehetővé teheti az adatok kiszivárgását.

Az Intel mérnökei azt ajánlották a fejlesztőknek, hogy az alkalmazások váltásakor a Lazy FP technika helyett az Eager FP-t használják. Jó hír, hogy a GNU / Linux legújabb verzióit nem érinti a sérülékenység.

Aki a kernel 4.9-es vagy újabb verzióját futtatja, akkor sem adhat ki semmilyen adatot, ha sérült processzorral dolgozik. A Linux biztonsági szakértői azon dolgoznak, hogy a javításokat a kernel korábbi verzióihoz vigyék át, ami elengedhetetlen a felhasználók többségének védelme érdekében. Lehet, hogy a legtöbb disztribúció felhasználói egy régebbi kernelen vannak, ezért frissítésre van szükségük a probléma kijavításához.

A biztonsági szakértők úgy érzik, hogy néhány más Unix-implementáció is csak akkor védett, ha a felhasználók az operációs rendszerük legújabb verzióit futtatják. Például a „3665 nem befolyásolja a DragonflyBSD vagy az OpenBSD legújabb pörgetéseit. A mérnökök azt is kijelentették, hogy a Red Hat Enterprise Linux 7 felhasználói mindaddig nem érintettek, amíg a kernel-alt csomagot használják, bár a szabványos RHEL 7 felhasználóknak frissíteniük kell.

Képviselőik megemlítették azt is, hogy az AMD berendezések által működtetett hardvereken RHEL-t futtató gépek nem kerülnek végrehajtásra. A fejlesztők kijelentették, hogy azok a felhasználók, akik régebbi processzorokon indítják a Linux kernelt, paraméterként „eagerfpu = on”, már enyhítették a problémát.

Még akkor is, ha egy telepítés sérülékeny a „3665” iránt, ez nem jelenti azt, hogy valóban valami rosszindulatú dolog történne. Ennek megvalósításához rosszindulatú szoftvert kell beágyazni. Ha ez lenne a helyzet, akkor az említett fertőzés csak kis mennyiségű adatot tudna eltávolítani, valahányszor egy alkalmazást még futás közben másikra cserélnének. Mindazonáltal a felhasználókat arra kérjük, hogy frissítsék a jövőbeni problémák megelőzése érdekében, figyelembe véve a probléma súlyosságát.

Címkék intel Linux biztonság

![[Javítva] Hulu hibakód 503](https://jf-balio.pt/img/how-tos/77/hulu-error-code-503.jpg)