Míg a GNU / Linux rendkívül biztonságos operációs rendszer, sok embert hamis biztonságérzetbe csábítanak. Téves elképzelésük van arról, hogy soha nem történhet semmi, mert biztonságos környezetből dolgoznak. Igaz, hogy nagyon kevés rosszindulatú program létezik a Linux környezetben, de még mindig nagyon valószínű, hogy a Linux telepítése végső soron veszélybe kerülhet. Ha más nem, akkor a rootkitek és más hasonló támadások lehetőségének mérlegelése fontos része a rendszergazdának. A rootkit egy olyan eszközkészletre utal, amelyet egy harmadik fél használ, miután hozzáférnek egy olyan számítógépes rendszerhez, amelyhez jogosan nincs hozzáférésük. Ez a készlet ezután felhasználható fájlok módosítására a jogos felhasználók tudta nélkül. A felbukkanó csomag biztosítja a szükséges technológiát az ilyen sérült szoftverek gyors megtalálásához.

Az Unhide a legtöbb fő Linux disztribúció tárházában található. Egy csomagkezelő parancs, például a sudo apt-get install unfide használata elegendő ahhoz, hogy a Debian és az Ubuntu ízeire telepítse. A GUI hozzáféréssel rendelkező kiszolgálók használhatják a Synaptic Package Manager alkalmazást. A Fedora és az Arch disztribúciók előre elkészített verziókkal rendelkeznek a saját elrejtésről saját csomagkezelő rendszereikhez. A rejtés telepítése után a rendszergazdáknak többféle módon kell tudniuk használni.

1. módszer: Bruteforcing folyamatazonosítók

A legalapvetőbb technika az egyes folyamatazonosítók kegyetlen elterjedését jelenti, hogy megbizonyosodjon arról, hogy egyiket sem rejtették el a felhasználó elől. Hacsak nincs root hozzáférése, írja be a sudo unfide brute -d parancsot a parancssori felületre. A d opció megduplázza a tesztet a bejelentett hamis pozitív eredmények számának csökkentése érdekében.

A kimenet rendkívül egyszerű. A szerzői jogi üzenet után az elrejtés elmagyarázza az általa végrehajtott ellenőrzéseket. Lesz egy sor a következővel:

[*] A szkennelés megkezdése nyers erővel a PIDS ellen villával ()és egy másik kijelenti:

[*] Szkennelés megkezdése nyers erő alkalmazásával a Pthread funkcióval rendelkező PIDS ellen

Ha nincs más kimenet, akkor nincs ok aggodalomra. Ha a program nyers alprogramja talál valamit, akkor valami ilyesmit jelent:

Talált REJTETT PID: 0000

A négy nullát érvényes számra cserélnék. Ha csupán azt olvassa el, hogy ez egy átmeneti folyamat, akkor ez hamis pozitív lehet. Futtassa nyugodtan többször a tesztet, amíg tiszta eredményt nem nyújt. Ha van további információ, ez utólagos ellenőrzést indokolhat. Ha naplóra van szüksége, akkor a -f kapcsolóval létrehozhat egy naplófájlt az aktuális könyvtárban. A program újabb verziói ezt a fájlt hívják az undide-linux.log fájlnak, és egyszerű szöveges kimenetet tartalmaz.

2. módszer: A / proc és / bin / ps összehasonlítása

Ehelyett irányíthatja az elrejtést, hogy összehasonlítsa a / bin / ps és / proc folyamatlistákat, hogy megbizonyosodjon arról, hogy a Unix fájlfában ez a két különálló lista megfelel. Ha valami baj van, akkor a program jelenteni fogja a szokatlan PID-t. A Unix-szabályok előírják, hogy a futó folyamatoknak azonosító számokat kell tartalmazniuk ebben a két listában. Írja be a sudo unfide proc -v parancsot a teszt elindításához. A v bekapcsolásával a program részletes üzemmódba kerül.

Ez a módszer a következő üzenetet adja vissza:

[*] Rejtett folyamatok keresése / proc stat szkennelésselHa valami szokatlan dolog történik, akkor ez a szövegsor után jelenik meg.

3. módszer: A Proc és a Procfs technikák kombinálása

Szükség esetén valóban összehasonlíthatja a / bin / ps és / proc Unix fájlfa listákat, miközben a / bin / ps listából származó összes információt a virtuális procfs bejegyzésekkel is összehasonlíthatja. Ez ellenőrzi mind a Unix fájlfa szabályokat, mind a procfs adatokat. Írja be a sudo unfide procall -v parancsot ennek a tesztnek a végrehajtásához, ami elég sok időt vehet igénybe, mivel az összes / proc statisztikát be kell vizsgálnia, valamint számos más tesztet is el kell végeznie. Kiváló módszer annak biztosítására, hogy a szerveren minden más legyen.

4. módszer: A procfs eredmények összehasonlítása a / bin / ps fájlokkal

Az előző tesztek a legtöbb alkalmazás számára túlságosan érintettek, de a proc fájlrendszer-ellenőrzéseket önállóan futtathatja bizonyos célszerűség érdekében. Írja be a sudo unfide procfs -m parancsot, amely elvégzi ezeket az ellenőrzéseket, valamint még több ellenőrzést, amelyeket az -m paranccsal biztosít.

Ez még mindig meglehetősen érintett teszt, és eltarthat egy ideig. Három külön kimeneti sort ad vissza:

Ne feledje, hogy a tesztek bármelyikével létrehozhat egy teljes naplót az -f parancs hozzáadásával.

5. módszer: Gyors keresés futtatása

Ha csupán egy gyors vizsgálatot kell lefuttatnia anélkül, hogy mélyreható ellenőrzéseket végezne magában, akkor egyszerűen írja be a sudo unfide quick parancsot, amelynek olyan gyorsan kell futnia, ahogy a neve is sugallja. Ez a technika a proc listákat, valamint a proc fájlrendszert vizsgálja. Ezenkívül futtat egy ellenőrzést, amely magában foglalja a / bin / ps-ből gyűjtött információk és a rendszererőforrások hívásai által nyújtott információk összehasonlítását. Ez egyetlen kimeneti sort biztosít, de sajnos növeli a hamis pozitívok kockázatát. Hasznos még egyszer ellenőrizni a korábbi eredmények áttekintését.

A kimenet a következő:

[*] Rejtett folyamatok keresése a rendszerhívások, a proc, a dir és a ps összehasonlításávalSzámos átmeneti folyamat léphet fel a vizsgálat futtatása után.

6. módszer: Fordított vizsgálat futtatása

A rootkitek kiszippantásának kiváló technikája magában foglalja az összes ps szál ellenőrzését. Ha a ps parancsot egy CLI parancssorban futtatja, láthatja a terminálról futtatott parancsok listáját. A fordított beolvasás ellenőrzi, hogy a ps képeket ábrázoló processzorszálak mindegyike érvényes rendszerhívást mutat-e, és megkereshető-e a procfs listában. Ez nagyszerű módja annak biztosítására, hogy a rootkit ne öljön meg valamit. Az ellenőrzés futtatásához egyszerűen írja be a sudo unfide reverse parancsot. Rendkívül gyorsan kell futnia. Amikor fut, a programnak értesítenie kell, hogy hamis folyamatokat keres.

7. módszer: A / bin / ps összehasonlítása a rendszerhívásokkal

Végül a legátfogóbb ellenőrzés magában foglalja a / bin / ps listából származó összes információ összehasonlítását az érvényes rendszerhívásokból származó információkkal. Írja be a sudo unfide sys parancsot a teszt elindításához. Több mint valószínű, hogy hosszabb ideig kell futni, mint a többieknél. Mivel sokféle kimeneti sort kínál, érdemes használni a -f log-to-file parancsot, hogy könnyebb legyen visszatekinteni mindenre, amit talált.

4 perc olvasás

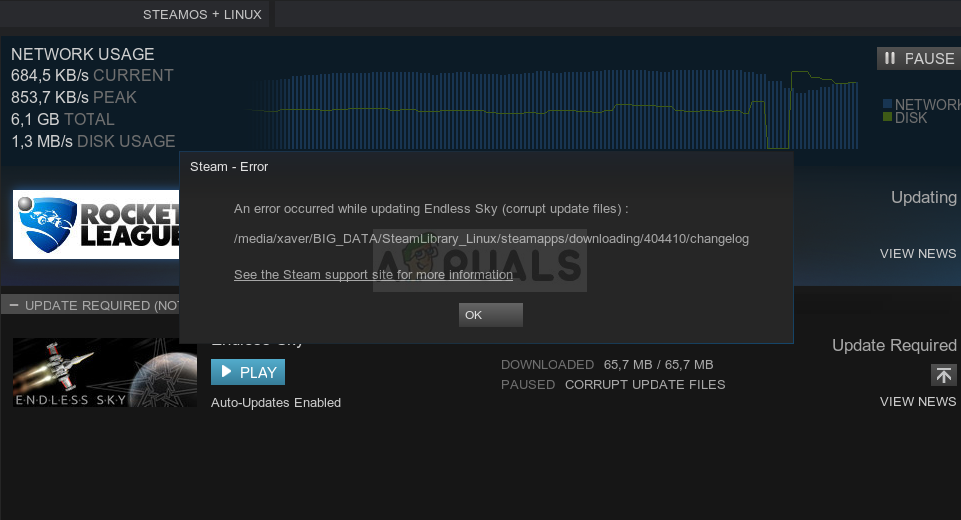

![[FIX] ‘Hiba a tranzakció inicializálásakor vagy frissítésekor’ a Steamben](https://jf-balio.pt/img/how-tos/73/error-initializing.jpg)