Még 2017-ben a Google kutatócsoportja felfedte, hogy a Dnsmasq (Domain Name System szoftvercsomag) számos biztonsági rést tartalmaz, amely DNS-névfeloldó szolgáltatásokat nyújt a domainnevek megfelelő IP-címekre történő lefordításához kapcsolódási célokra. Megállapításaik miatt sok vita folyt az interneten. Pánik keletkezett, és minden típusú felhasználó elkezdte keresni a lehetőségeket, hogy megvédje rendszerét a Dnsmasq biztonsági réseitől.

A Google mérnök pontos megfogalmazása a következő volt:

három lehetséges távoli kódvégrehajtást, egy információszivárgást és három szolgáltatásmegtagadási biztonsági rést talált, amelyek a legújabb verziót érintik a projekt git szerverén 2017. szeptember 5-én.

Más szavakkal, a mérnök a személyes adatok megsértéséről beszélt. Ha a kiaknázást valóban minden eszközzel kihasználták, a felhasználók információikat kiszivárogtathatták vagy engedély nélkül hozzáférhettek hozzájuk.

Mi az a Dnsmasq?

A Dnsmasq valójában DNS-továbbító. Ez egy gyorsítótár és DHCP szerver, amely számos más funkcióval is rendelkezik. Különböző projektekben való jelenlét meglehetősen népszerű eszköz. A Google Blog szerint a Dnsmasq biztosítja olyan szerverekhez, mint a DNS és a DHCP . Ezenkívül részt vesz a hálózati indításban és az útválasztó hirdetésekben. A Dnsmasq a magánhálózatokban, valamint a nyílt internetes hálózatokban használatos.

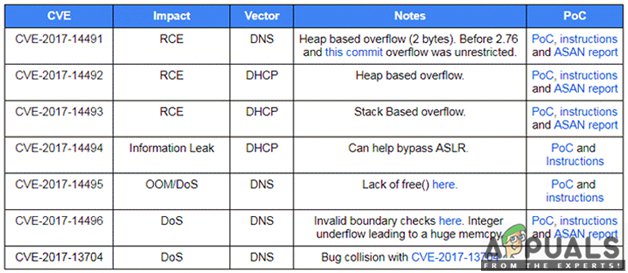

A Google csapata hét kérdést talált biztonsági értékelésük során. Miután megtalálták őket, a következő lépés az volt, hogy ellenőrizzék ezeknek a kérdéseknek a hatását és az egyes kérdések koncepciójának igazolását.

Dnsmasq sebezhetőség

A Dnsmasq biztonsági rései

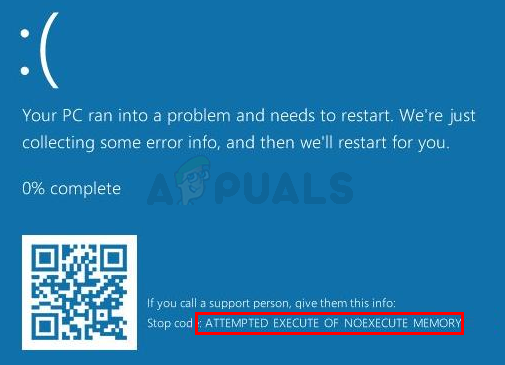

Különböző biztonsági rések vannak a Dnsmasq-ban, és néhányat megmagyaráznak. A CVE-2017-14491 egy sebezhetőség, amely a kupac túlcsordulás . Akkor aktiválódik, amikor DNS-kérelmet küld. Egy másik biztonsági rés, a CVE-2017-14492 a DHCP szerver . Egy másik, ugyanazon okból eredő sebezhetőség a CVE-2017-14493. Mindkettő a memória túlcsordulásának tudható be. Az előbbi halom túlcsordulás, míg az utóbbi halom túlcsordulás. A koncepció bizonyítása azt mutatja, hogy mindkettő az IPv6-ra támaszkodik.

Dnsmasq Exploits

A CVE-2017-14494 egy másik biztonsági rés, amely a DHCP-kiszolgáló szivárgásához kapcsolódik. A biztonsági rés használatával a kihasználók megkerülhetik az ASLR-t. A CVE-2017-14495, a CVE-2017-14496 és a CVE-2017-13704 a másik három biztonsági rés, amelyek valójában hibák a DNS-kiszolgálón. DoS-t okoznak. Az első ezt úgy okozza, hogy nem szabadítja fel a memóriát, a második azt, hogy óriási memóriát okoz, míg a harmadik összeomlik, amikor nagy méretű UDP csomagot fogad.

A koncepciók igazolása megtalálható a webhelyen, így ellenőrizheti, hogy a rendszerét érinti-e ezek a biztonsági rések. Tehát, ha vannak enyhítések, ellenőrizheti őket, majd telepítheti őket. Shodan látta, hogy 1,2 millió olyan eszköz létezik, amelyekre a Dnsmasq biztonsági rései hatással lehetnek. Tehát fontos ellenőrizni a készüléket.

Hogyan védjük meg a számítógépet?

Hogy megvédje számítógépét a Dnsmasq biztonsági réseitől, javítania kell őket, hogy később ne legyenek biztonsági problémák. Ha manuálisan szeretné telepíteni a Dnsmasq szoftvert, megtalálja itt . A Dnsmasq által jóváhagyott legújabb verzió az 2.78 .

Ha androidos eszközt használ, akkor a biztonsági frissítés megoldja ezeket a problémákat. A Dnsmasq megakadályozása érdekében ellenőrizze, hogy a frissítéseket letöltötte-e eszközére.

Azoknak a felhasználóknak, akik routereket vagy IoT-eszközöket használnak, kapcsolatba kell lépniük a eladó honlapján hogy a termékeiket befolyásolja-e. Ha vannak, akkor megnézheti az elérhető javítást és alkalmazhatja.

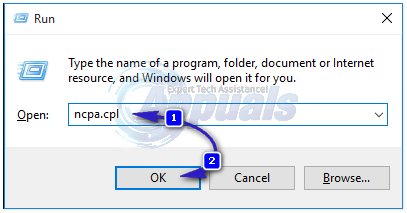

A nem kívánt hálózatok forgalmának szétválasztásához használja a tűzfal szabályok. Mindig jó lehetőség kikapcsolni azokat a szolgáltatásokat vagy funkciókat, amelyeket nem használ a készüléken.

2 perc olvasás