A Raspberry Pi egy népszerű egykártyás számítógép, amely az elmúlt évek minden őrületévé vált. Növekvő népszerűsége és az újonc kódolók és a technikák rajongói általánosan elterjedt használata miatt a kiberbűnözők célpontjává vált, hogy azt tegyék, amit a legjobban szeretnek: kibernetikus lopások. Csakúgy, mint a szokásos PC-eszközök esetében, amelyeket számos tűzfalakkal és jelszavakkal védünk, egyre fontosabbá válik a Raspberry Pi készülék védelme hasonló sokoldalú védelemmel is.

Raspberry Pi

A többtényezős hitelesítés az alábbiak közül kettő vagy több kombinálásával működik, hogy hozzáférést biztosítson fiókjához vagy eszközéhez. A három tág kategória, ahonnan hozzáférést biztosító információkat lehet nyújtani: valami, amit tud, valami van, és valami. Az első kategória lehet egy jelszó vagy PIN-kód, amelyet a fiókjához vagy eszközéhez állított be. További védelmi rétegként szükség lehet arra, hogy a második kategóriából adjon meg valamit, például egy rendszer által létrehozott PIN-kódot, amelyet elküld az okostelefonjára vagy egy másik, a tulajdonában lévő eszközön generál. Harmadik alternatívaként felvehet valamit a harmadik kategóriába is, amely fizikai kulcsokat tartalmaz, például biometrikus azonosítást, amely magában foglalja az arcfelismerést, az ujjlenyomatot és a retina vizsgálatát, attól függően, hogy a készülék képes-e elvégezni ezeket a vizsgálatokat.

A beállítás során a két leggyakoribb hitelesítési módot fogjuk használni: a beállított jelszót és az okostelefonon keresztül generált egyszeri tokent. Integráljuk mindkét lépést a Google-lal, és megkapjuk a jelszót a Google hitelesítő alkalmazásán keresztül (amely helyettesíti az SMS-kódok mobiltelefonjára történő fogadásának szükségességét).

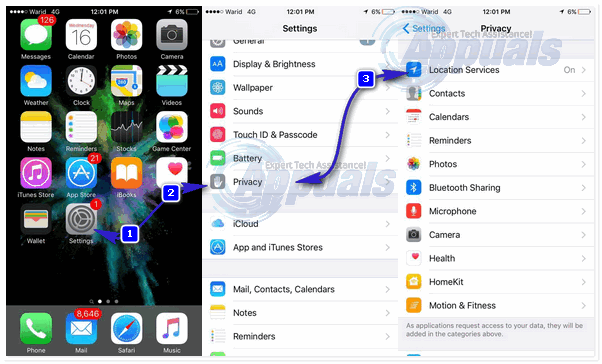

1. lépés: Szerezze be a Google Authenticator alkalmazást

A Google Authenticator alkalmazás a Google Play Áruházban.

Mielőtt elkezdenénk az eszköz beállítását, töltsük le és telepítsük az okostelefonra a Google hitelesítő alkalmazást. Menjen az Apple App Store-ba, a Google Play Áruházba vagy bármelyik eszköz megfelelő boltjába. Töltse le a Google hitelesítő alkalmazást, és várja meg, amíg befejezi a telepítést. Más hitelesítési alkalmazások, például a Microsoft hitelesítője is használható, de oktatóanyagunkhoz a Google hitelesítő alkalmazást fogjuk használni.

2. lépés: Az SSH-kapcsolatok beállítása

A Raspberry Pi készülékek általában SSH-n működnek, és dolgozunk a többtényezős hitelesítés konfigurálásán is SSH-n keresztül. Ehhez két SSH kapcsolatot hozunk létre a következő okból: nem akarjuk, hogy bezárkózzon az eszközétől, és ha kizárja az egyik adatfolyamból, akkor a második lehetővé teszi még egy esélyt a visszatérésre Ez csak egy védőháló, amelyet az Ön kedvéért helyezünk el: a felhasználóé, aki az eszközt birtokolja. Ezt a biztonsági háló második folyamát a telepítés során addig tartjuk, amíg a teljes beállítás befejeződik, és megbizonyosodtunk arról, hogy a többtényezős hitelesítés megfelelően működik. Ha elgondolkodva és körültekintően hajtja végre a következő lépéseket, akkor nem lehet probléma a hitelesítés beállításával.

A Raspberry Pi interfész.

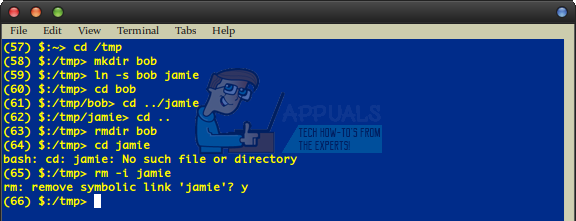

Indítson két terminálablakot, és írja be mindegyikbe a következő parancsot. Ennek célja a két adatfolyam párhuzamos beállítása.

ssh felhasználónév@piname.local

Felhasználónév helyett írja be az eszköz felhasználónevét. A pi név helyett írja be a pi készülék nevét.

Az Enter lenyomása után üdvözlő üzenetet kell kapnia mindkét terminálablakban, amely tartalmazza az eszköz nevét és a felhasználónevét is.

Ezután szerkesztjük az sshd_config fájlt. Ehhez írja be a következő parancsot minden ablakba. Ne felejtse el párhuzamosan elvégezni az ebben a szakaszban szereplő összes lépést mindkét ablakban.

sudo nano / etc / ssh / sshd_config

Görgessen lefelé, és keresse meg, hol áll: ChallengeResponseAuthentication no

Változtassa a „nem” -et „igen” -re úgy, hogy ezt beírja a helyére. Mentse el a módosításokat a [Ctrl] + [O] megnyomásával, majd a [Ctrl] + [X] megnyomásával lépjen ki az ablakból. Ismét tegye ezt mindkét ablaknál.

Indítsa újra a terminálokat, és írja be mindegyikbe a következő parancsot az SSH démon újraindításához:

sudo systemctl indítsa újra az ssh-t

Végül. Telepítse a Google Authenticator alkalmazást a rendszer integrálásához. Ehhez írja be a következő parancsot:

sudo apt-get install libpam-google-authentator

Az adatfolyamod mostantól be lett állítva, és mindaddig konfiguráltad a google hitelesítőt eszközöddel és okostelefonoddal.

3. lépés: A többtényezős hitelesítés integrálása a Google Authenticatorral

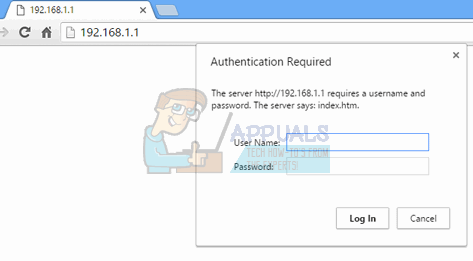

- Indítsa el a fiókot, és írja be a következő parancsot: google-hitelesítő

- Írja be az „Y” -t az időalapú tokenekhez

- Nyújtsa ki az ablakot, hogy lássa a teljes QR-kódot, amelyet létrehozott, és beolvassa az okostelefon eszközén. Ez lehetővé teszi a Raspberry Pi hitelesítő szolgáltatásának és az okostelefonos alkalmazásnak a párosítását.

- A QR-kód alatt néhány biztonsági kód jelenik meg. Jegyezze fel ezeket, vagy készítsen róluk fényképet, hogy legyenek tartalékban arra az esetre, ha nem tudja ellenőrizni többtényezős hitelesítését a Google Authenticator alkalmazáson keresztül, és végül biztonsági kódra van szüksége a bejutáshoz. Tartsa ezeket biztonságban és ne veszítsd el őket.

- Most négy kérdéssel fog megkérdezni, és itt találja meg, hogyan kell megválaszolnia őket azzal, hogy vagy „Y” igennel, vagy „N” nemmel írja be. (Megjegyzés: Az alábbi kérdéseket közvetlenül a Raspberry Pi digitális terminál idézi, hogy pontosan tudja, mely kérdésekkel fog szembesülni, és hogyan válaszoljon rájuk.)

A Google Authenticator okostelefon alkalmazás iOS rendszeren. A számlákat biztonsági okokból sötétítették, és a biztonsági kód számjegyeit megkeverték és megváltoztatták.

- 'Szeretné, hogy frissítsem a /home/pi/.google_authenticator fájlt?' (igen / nem): Írja be az 'Y' szót

- „Meg akarja tiltani ugyanazon hitelesítési token többféle használatát? Ez körülbelül 30 évenként egy bejelentkezésre korlátoz, de növeli annak esélyét, hogy észrevegye vagy akár megakadályozza a középső ember támadásait (igen / nem): ' Írja be az 'Y' szót

- „Alapértelmezés szerint 30 másodpercenként új tokent generál a mobilalkalmazás. Az ügyfél és a szerver közötti esetleges időbeli eltérések kompenzálása érdekében engedélyezünk egy extra tokent az aktuális idő előtt és után. Ez akár 30 másodperces időbeli eltérést tesz lehetővé a hitelesítési kiszolgáló és az ügyfél között. Ha nem megfelelő szinkronizálási problémákat tapasztal, az ablakot az alapértelmezett 3 engedélyezett kódról (egy előző kód, egy aktuális kód, a következő kód) 17 megengedett kódra (8 előző kód, egy aktuális, következő 8 kód). Ez lehetővé teszi az ügyfelek és szerverek közötti legfeljebb 4 perces torzulást. Szeretné megtenni? (igen / nem): ” Írja be „N”

- „Ha a számítógép, amelyikbe bejelentkezik, nincs megerõsítve a durva erõvel történõ bejelentkezési kísérletekkel szemben, engedélyezheti a hitelesítési modul sebességkorlátozását. Alapértelmezés szerint ez a támadókat 30 másodpercenként legfeljebb 3 bejelentkezési kísérletre korlátozza. Engedélyezni szeretné a sebességkorlátozást? (igen / nem): ” Írja be az 'Y' szót

- Most indítsa el okostelefonján a Google Authenticator alkalmazást, és nyomja meg a plusz ikont a képernyő tetején. A két eszköz párosításához olvassa be a Pi-eszközén megjelenő QR-kódot. Mostantól éjjel-nappal hitelesítési kódokkal jelennek meg, amikor csak szükség van rájuk a bejelentkezéshez. Nem kell kódot generálnia. Egyszerűen elindíthatja az alkalmazást, és beírhatja azt, amelyik abban a pillanatban megjelenik.

4. lépés: A PAM-hitelesítési modul konfigurálása az SSH-val

Indítsa el a terminált, és írja be a következő parancsot: sudo nano /etc/pam.d/sshd

Írja be a következő parancsot az ábra szerint:

# 2FAFA hitelesítés szükséges pam_google_authenticator.so

Ha azt szeretné, hogy a jelszó beírása előtt a Google Authenticator alkalmazáson keresztül kérje meg a kulcsot, írja be a következő parancsot, mielőtt a korábban beírta a parancsot:

@ tartalmazza a közös hitelesítést

Ha azt szeretné, hogy a jelszó megadása után a rendszer megkérdezze a belépési kulcsot, írja be ugyanezt a parancsot, kivéve, ha az előző # 2FA parancskészlet után írja be. Mentse el a módosításokat a [Ctrl] + [O] megnyomásával, majd a [Ctrl] + [X] megnyomásával lépjen ki az ablakból.

5. lépés: Zárja be a Párhuzamos SSH adatfolyamot

Most, hogy befejezte a többtényezős hitelesítés beállítását, bezárhatja az egyik párhuzamos folyamot, amelyre már voltunk. Ehhez írja be a következő parancsot:

sudo systemctl indítsa újra az ssh-t

A második biztonsági biztonsági adatfolyam továbbra is fut. Ezt addig futtatja, amíg nem ellenőrzi, hogy a többtényezős hitelesítése megfelelően működik-e. Ehhez indítson új SSH-kapcsolatot a következő beírásával:

ssh felhasználónév@piname.local

Felhasználónév helyett írja be az eszköz felhasználónevét. A pi név helyett írja be a pi készülék nevét.

A bejelentkezési eljárás végrehajtásra kerül. Írja be jelszavát, majd írja be a Google Authenticator alkalmazásban megjelenített kódot. Vigyázzon, hogy mindkét lépést harminc másodperc alatt elvégezze. Ha sikeresen bejelentkezik, visszaléphet és megismételheti az előző lépést, hogy lezárja a párhuzamos biztonsági háló áramlását, amely a helyünkön futott. Ha az összes lépést megfelelően követte, akkor a Raspberry Pi eszközön mostantól képesnek kell lennie a többtényezős hitelesítés folytatására.

Végső szavak

Mint minden olyan hitelesítési folyamat esetében, amelyet bármilyen eszközön vagy fiókban bevezet, úgy ezek a további tényezők is biztonságosabbá teszik, mint korábban, de nem teszik teljesen biztonságossá. Legyen óvatos a készülék használatakor. Vigyázzon az esetleges csalásokra, adathalász támadásokra és számítógépes lopásokra, amelyekre az eszköz ki lehet téve. Védje második eszközét, amelyen be van állítva a kódlekérési folyamat, és tartsa biztonságban. A rendszerre való visszatéréshez minden alkalommal szüksége lesz erre az eszközre. Tartsa a biztonsági mentési kódokat ismert és biztonságos helyen, ha valaha is olyan helyzetbe kerülne, ahol nincs hozzáférése a biztonsági másolatot készítő okostelefonjához.