MikroTik.

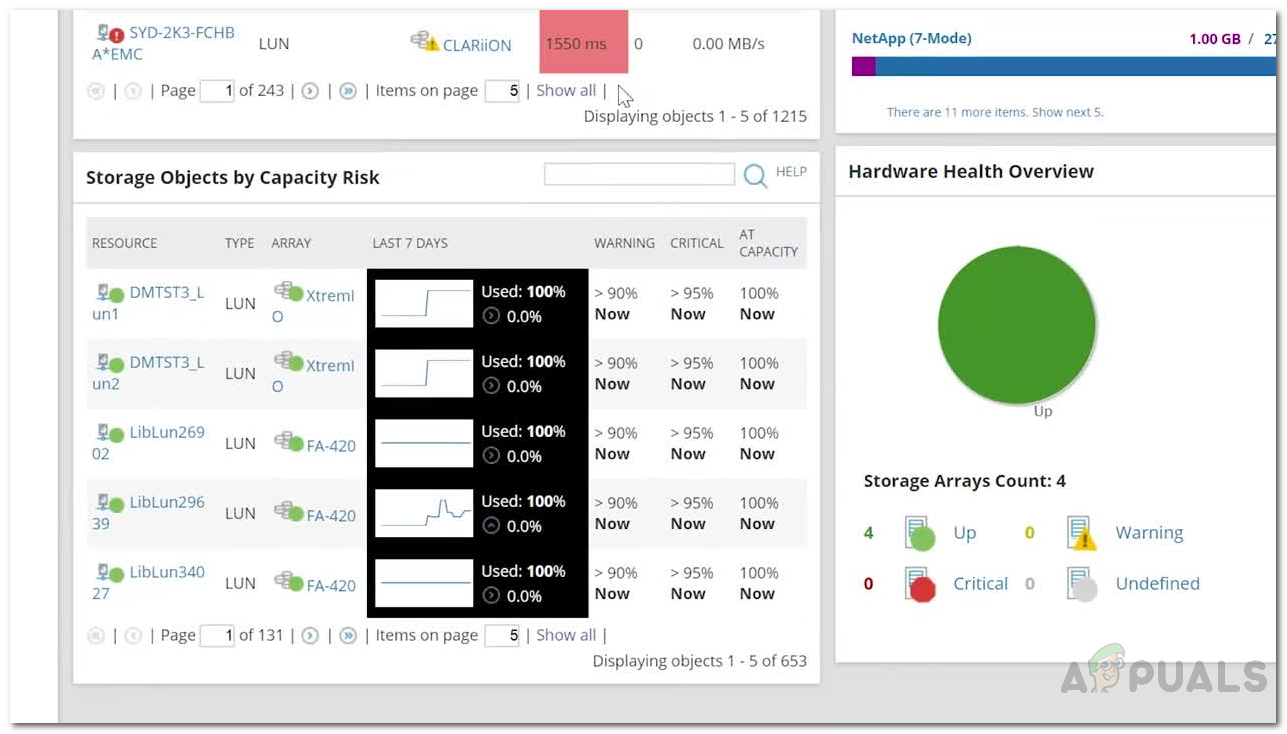

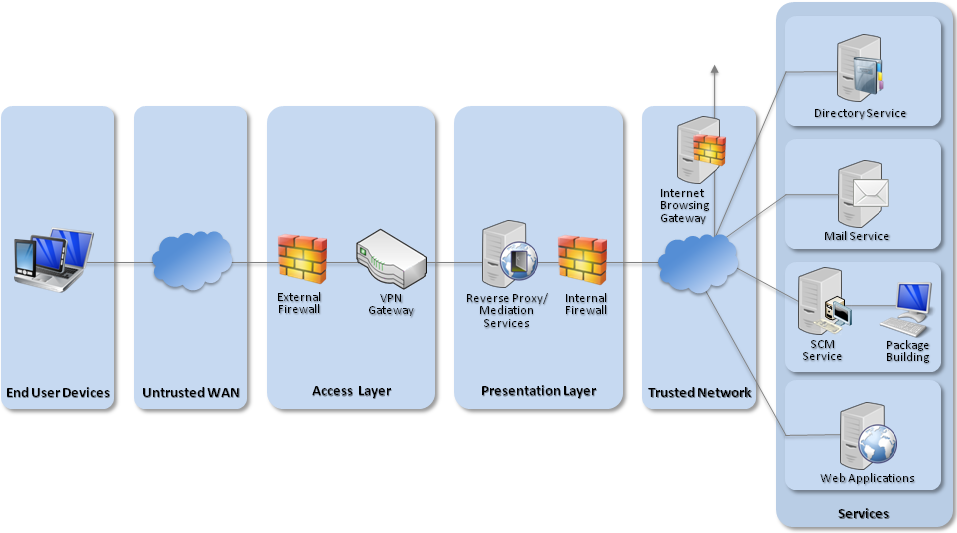

Ami egy alacsony léptékű webhely-kompromisszum lehetett, hatalmas cryptojack-támadásnak bizonyult. Simon Kenin, a Trustwave biztonsági kutatója éppen visszatért, hogy az RSA Asia 2018 konferencián előadást tartson a számítógépes bűnözőkről és a kriptopénzek rosszindulatú tevékenységekre történő felhasználásáról. Nevezzük véletlennek, de az irodájába való visszatérés után azonnal észrevette a CoinHive hatalmas hullámát, és további vizsgálat után megállapította, hogy kifejezetten a MikroTik hálózati eszközökhöz kapcsolódik, és erősen megcélozza Brazíliát. Amikor Kenin mélyebben elmélyült ennek az eseménynek a kutatásában, azt találta, hogy több mint 70 000 MikroTik eszközt használtak ki ebben a támadásban, ez a szám azóta 200 000-re nőtt.

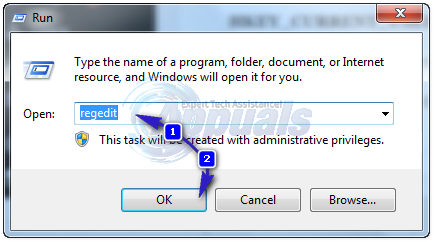

A MikroTik eszközök Brazíliában végzett Shodan-keresése a CoinHive segítségével több mint 70 000 eredményt hozott. Simon Kenin / Trustwave

„Ez furcsa egybeesés lehet, de további vizsgálat során láttam, hogy ezek az eszközök mind ugyanazt a CoinHive webhelykulcsot használták, ami azt jelenti, hogy végül is mind egy entitás kezébe kerülnek. Megkerestem az ezeken az eszközökön használt CoinHive webhelykulcsot, és láttam, hogy a támadó valóban főleg Brazíliára összpontosított.

A CoinHive webhelykulcsának Shodan-keresése azt mutatta, hogy minden kihasználás ugyanazon támadónak engedett. Simon Kenin / Trustwave

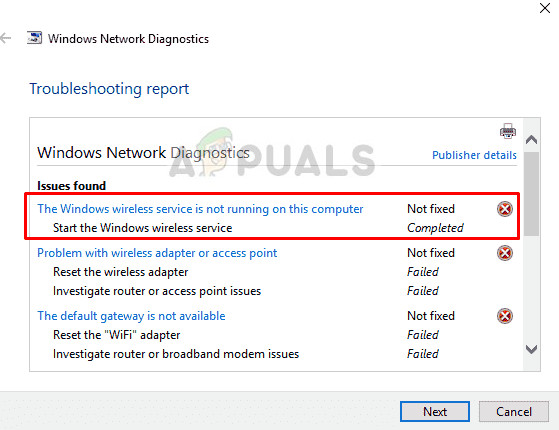

Kenin kezdetben úgy vélte, hogy a támadás nulla napos kizsákmányolásnak minősül a MikroTik ellen, de később rájött, hogy a támadók az útválasztók ismert sebezhetőségét használják ki ennek a tevékenységnek a végrehajtásához. Ezt a biztonsági rést regisztrálták, és április 23-án javítást adtak ki a biztonsági kockázatok enyhítésére, de a legtöbb ilyen frissítéshez hasonlóan a kiadást figyelmen kívül hagyták, és sok útválasztó működött a sérülékeny firmware-en. Kenin több százezer ilyen elavult útválasztót talált szerte a világon, tízezreket talált Brazíliában.

Korábban azt találták, hogy a biztonsági rés lehetővé tette a rosszindulatú kód távoli végrehajtását az útválasztón. Ennek a legújabb támadásnak azonban sikerült egy lépést tovább tennie azzal, hogy ezzel a mechanizmussal „beinjektálta a CoinHive szkriptet minden olyan weboldalra, amelyet a felhasználó meglátogatott”. Kenin azt is megjegyezte, hogy a támadók három taktikát alkalmaztak, amelyek fokozták a támadás brutalitását. Létrejött egy CoinHive szkript által támogatott hibaoldal, amely minden egyes alkalommal futtatta a szkriptet, amikor a felhasználó hibát észlelt böngészés közben. Emellett a szkript különálló webhelyek látogatóit érintette a MikroTik útválasztókkal vagy anélkül (bár a routerek voltak az eszközei ennek a szkriptnek az injektálásához). A támadóról azt is kiderítették, hogy egy MiktoTik.php fájlt használ, amely úgy van programozva, hogy CoinHive-t injektáljon minden html oldalba.

Mivel sok internetszolgáltató (MikroTik) útválasztókat használ a webes kapcsolatok tömeges biztosításához a vállalkozások számára, ez a támadás magas szintű fenyegetésnek tekinthető, amelyet nem a gyanútlan felhasználók otthoni megcélozására, hanem egy hatalmas csapás a nagy cégekre és vállalkozásokra. Ráadásul a támadó egy „u113.src” szkriptet telepített az útválasztókra, amely lehetővé tette számára, hogy később más parancsokat és kódokat töltsön le. Ez lehetővé teszi a hackernek, hogy fenntartsa a hozzáférés áramlását az útválasztókon keresztül, és készenléti alternatív parancsfájlokat futtasson arra az esetre, ha az eredeti webhelykulcsot a CoinHive blokkolja.

Forrás TrustWave

![[FIX] Nem sikerült betölteni az overlay-lokalizációs fájlt a Steambe](https://jf-balio.pt/img/how-tos/18/failed-load-overlay-localization-file-steam.jpg)