Monero Projekt, CryptoNews

A Palo Alto Networks eredetileg biztonsági elemzői által kiadott jelentés szerint az összes jelenleg forgalomban lévő Monero token legalább öt százalékát malware segítségével bányászták. Ez azt jelenti, hogy a bűnszervezetek a szerverek és a végfelhasználói gépek biztonsági megsértéseit több mint 790 000 Monero-érme (más néven XMR) bányászatára használták. Kicsit 20 millió hasítás másodpercenként, ami a Monero hálózat teljes hasítási teljesítményének körülbelül két százaléka, fertőzött eszközökről származott az elmúlt évben.

Figyelembe véve a jelenlegi árfolyamokat, a hálózati nehézségeket és egyéb tényezőket, ez a lenyűgöző feldolgozási teljesítmény még mindig valahol meghaladja a 30 000 dollárt ezeknek a csoportoknak, ami összehasonlításban jelentős összeg. Az első három hash-rate az enyém 1600 és 2700 dollár közötti Monero naponta.

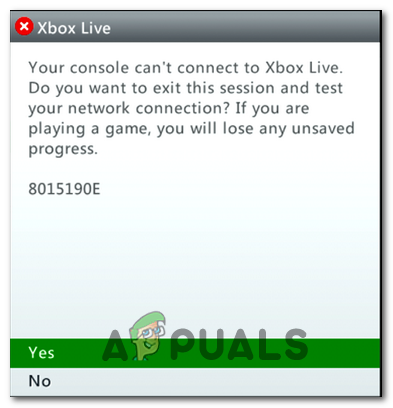

A Linux biztonsági szakértői meglepődtek, amikor még januárban megtudták, hogy a RuberoMiner kártevő, amelyet a Monero bányászatára használtak ebben a módszerben, valójában a GNU / Linuxot futtató szervereket célozta meg, valamint azokat, amelyek a Microsoft Windows szerver csomagokat futtatják a rendszerszoftverük részeként.

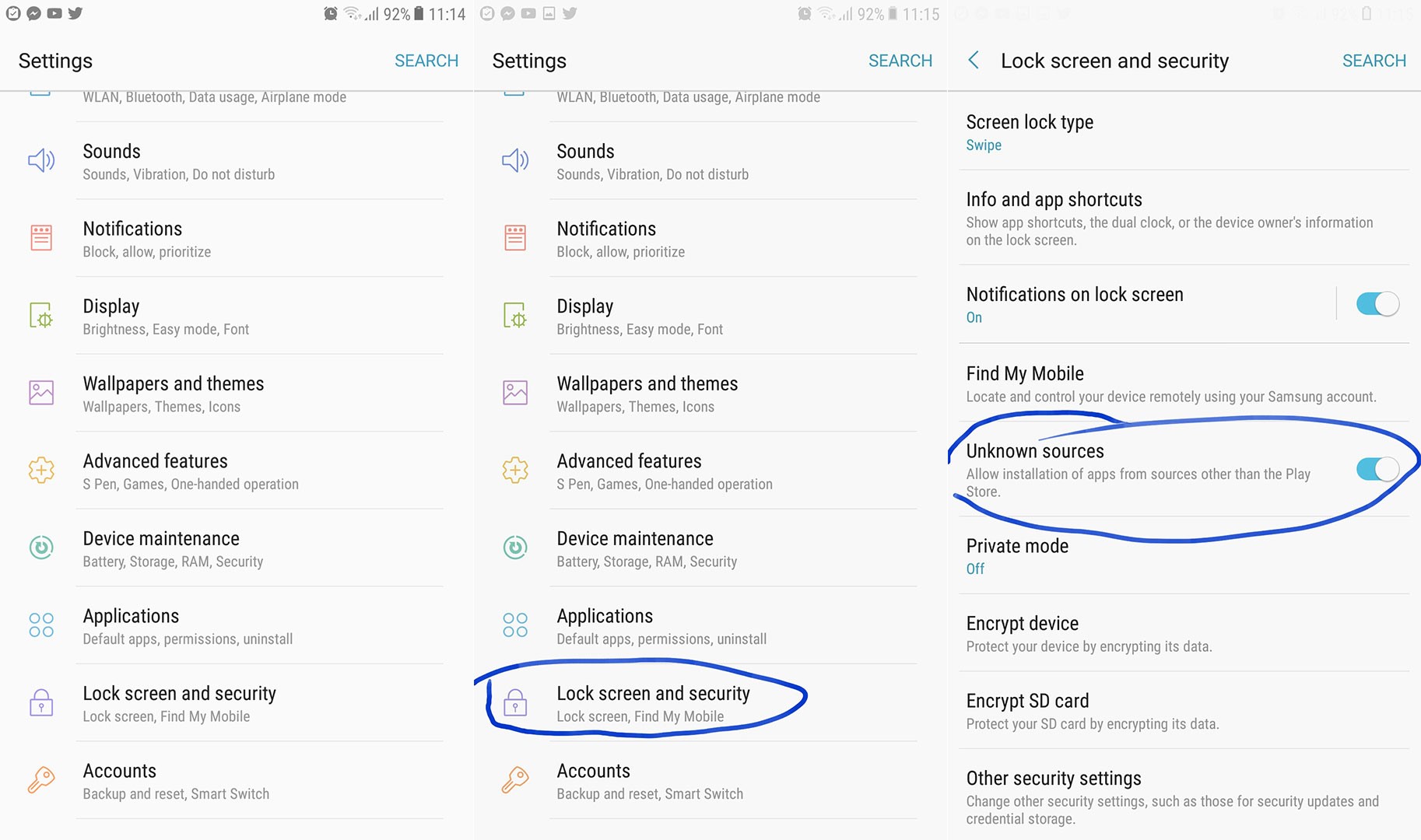

A Linux gépeken történő kiaknázás parancssorokat tartalmazott, és lehetővé tették a támadóknak, hogy töröljék a cron-feladatokat, mielőtt hozzáadnák a sajátjukat. Ez az új cron-feladat letölti egy shell parancsfájlt, amelyet a robots.txt szövegfájlok tárolnak, amelyek a legtöbb internetes tartomány szabványos részét képezik.

Végül ez a szkript letöltheti és telepítheti az egyébként legitim XMRig Monero miner alkalmazás nem támogatott verzióját. A PyCryptoMiner megcélozta a Linux szervereket is. A Monero bányász rosszindulatú programjainak egy másik csoportja az Oracle WebLogic szervereket követte.

Szerencsére ezek a kizsákmányolások nem tudtak nagy kárt okozni, mert a támadók olyan régebbi kiaknázásokra támaszkodtak, amelyeket a Linux biztonsági szakemberei már régen kitalálták, hogyan kell bekötni. Ez arra készteti a nyílt forráskódú közösség egyes tagjait, hogy feltételezzék, hogy a támadók olyan gépek után jártak, amelyek operációs rendszerének telepítése szerver szempontjából elavult.

Ennek ellenére a jelentésben megfogalmazott legfrissebb, lenyűgözőbb számok azt sugallják, hogy az újabb támadások kihasználhatják a Windows és a GNU / Linux legutóbbi kihasználásait.