SpecterOps Team, Steve Borosh

A SpecterOps csapat webhelyének nemrégiben megjelent blogbejegyzése kibővítette, hogy a crackerek hogyan tudnak hipotetikusan rosszindulatú .ACCDE fájlokat létrehozni és felhasználni őket adathalász vektorként azokon az embereken, akiknek Microsoft Access Database telepítve van. Ennél is fontosabb azonban, hogy hangsúlyozta, hogy a Microsoft Access Macro (MAM) parancsikonjai potenciálisan felhasználhatók támadási vektorként is.

Ezek a fájlok közvetlenül kapcsolódnak az Access makrókhoz, és már az Office 97 korszak óta léteznek. Steve Borosh biztonsági szakértő bebizonyította, hogy bármi beilleszthető e parancsikonok egyikébe. Ez futtatja a skálát egy egyszerű makrótól a hasznos terhelésekig, amelyek a .NET-összeállítást JScript fájlokból töltik be.

Ha egy függvényhívást hozzáadott egy makróhoz, ahol mások esetleg hozzáadtak egy alprogramot, Borosh tetszőleges kódfuttatást tudott kényszeríteni. Egyszerűen egy legördülő mezőből választotta ki a futtatni kívánt kódot, és kiválasztott egy makrófunkciót.

Az Autoexec opciók lehetővé teszik a makró futtatását, amint a dokumentum megnyílik, ezért nem kell engedélyt kérnie a felhasználótól. Ezután Borosh az Access „Make ACCDE” opciójával létrehozta az adatbázis futtatható verzióját, ami azt jelentette, hogy a felhasználók akkor sem lettek volna képesek ellenőrizni a kódot, ha akarták.

Míg ezt a fájltípust elküldhették e-mail mellékletként, Borosh ehelyett hatékonyabbnak találta az egyetlen MAM parancsikon létrehozását, amely távolról kapcsolódott az ACCDE autoexec adatbázishoz, hogy az az interneten keresztül fusson.

Miután a makrót az asztalra húzta egy parancsikon létrehozásához, maradt egy fájl, amelyben nem volt sok hús. A DatabasePath változó megváltoztatása azonban lehetővé tette számára a távoli kiszolgálóhoz való csatlakozást és az ACCDE fájl lekérését. Ez ismét megtehető a felhasználó engedélye nélkül. Azokon a gépeken, amelyek nyitva vannak a 445-ös porttal, ezt akár SMB-vel is meg lehet tenni HTTP helyett.

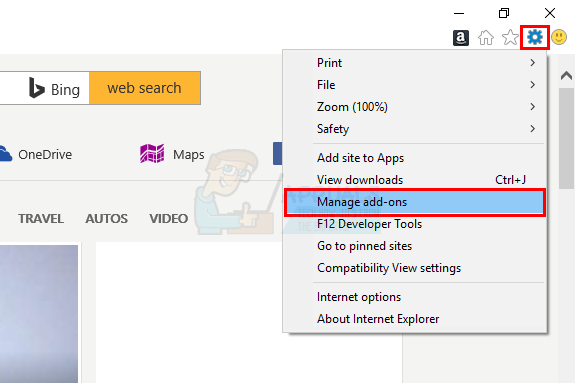

Az Outlook alapértelmezés szerint blokkolja a MAM fájlokat, ezért Borosh azt állította, hogy egy cracker adathalász linket tárolhat egy ártalmatlan e-mailben, és a social engineering segítségével arra készteti a felhasználót, hogy távolról szerezze be a fájlt.

A Windows nem kéri őket biztonsági figyelmeztetéssel, miután megnyitották a fájlt, ezáltal lehetővé téve a kód futtatását. Lehet, hogy akár néhány hálózati figyelmeztetés is, de sok felhasználó egyszerűen figyelmen kívül hagyhatja ezeket.

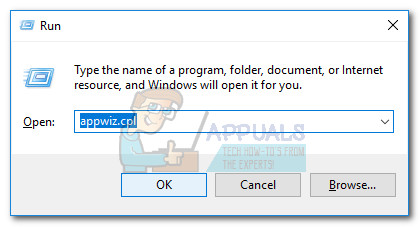

Bár ez a repedés megtévesztően könnyen kivitelezhetőnek tűnik, az enyhítés is megtévesztően könnyű. Borosh csak a következő beállításkulcs beállításával tudta blokkolni a makró végrehajtását az internetről:

Számítógép HKEY_CURRENT_USER Software Microsoft Office 16.0 Access Security blockcontentexecutionfrominternet = 1

A több Office-termékkel rendelkező felhasználóknak azonban külön nyilvántartási kulcs bejegyzéseket kell tartalmazniuk mindegyiknek, amiről úgy tűnik.

Címkék Windows biztonság