Wireshark csomagelemző. Oanalista

Megkerülő biztonsági rést fedeztek fel a Wireshark hálózati protokoll analizátorban. A sérülékenység, címkézve CVE-2018-14438 , a 2.6.2-ig minden verzióban érinti az ingyenes nyílt forráskódú csomagelemzőt. A kockázatot az jelenti, hogy a felhasználókat és jogaikat kezelő hozzáférés-vezérlési lista egy „Wireshark-fut-{9CA78EEA-EA4D-4490-9240-FC01FCEF464B}” nevű mutex. Ez a mutex funkció folyamatosan fut a Wireshark és az egymással összekapcsolt folyamatoknál, hogy az NSIS telepítője tájékoztassa a felhasználót arról, hogy a Wireshark működik.

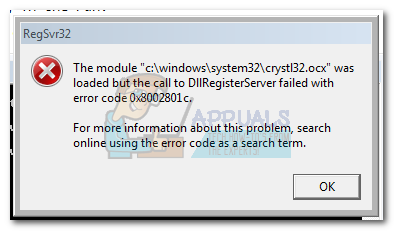

Ez a mutex függvény a wsutil / file_util.c fájlban a SetSecurityDescriptorDacl hívásokban képes nullleírót beállítani a DACL-ben. Ilyen módon null ACL-ek létrehozásának lehetőségét kihasználhatja bármely távoli támadó, aki potenciálisan nullát állíthat be az összes felhasználó számára, beleértve az adminisztrátort is, ami korlátozná mindenki irányítását, miközben hozzáférést biztosítana a hackernek a jogok korlátozásához, a saját jogokkal való visszaéléshez és tetszőleges kód futtatásához.

Ez a biztonsági rés a csomagelemző általános segédprogramok (libwsutil) összetevőjének hibájaként van besorolva, különösen a nem megfelelő SetSecurityDescriptorDacl függvény hibájaként. Ebben a szakaszban viszonylag alacsony kockázatú sebezhetőségként került besorolásra. Azonnali válasz annak biztosítása, hogy nem null leíró csak állítható be, de ennek biztonsági következményei ismeretlenek. A biztonsági rés kijavításához egyelőre nem tettek közzé frissítést vagy javítást.