Jóslat

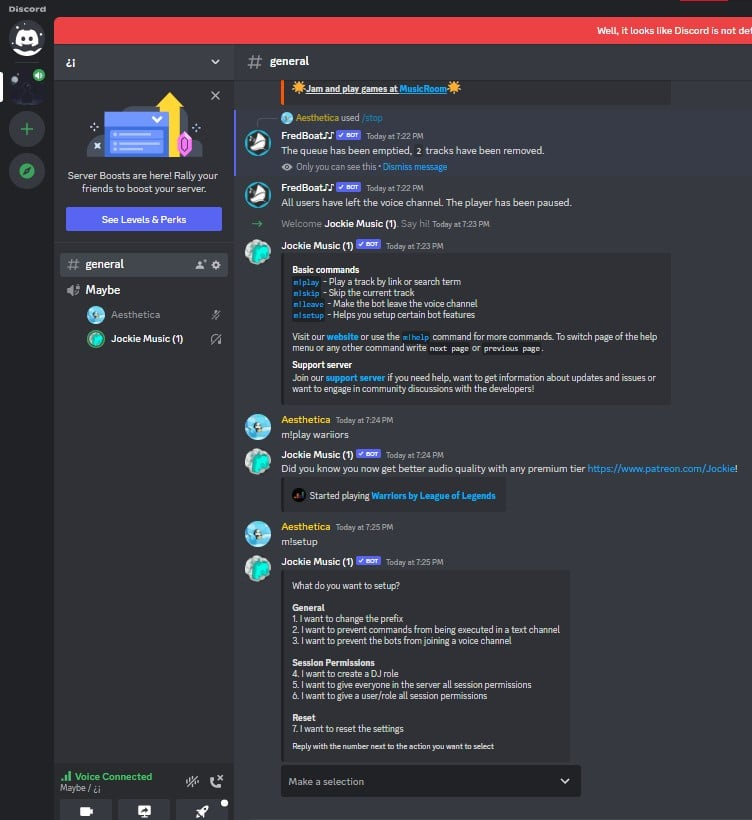

Két sebezhetőség CVE-2018-2998 és CVE-2018-2933 Denis Andzakovic, a PulseSecurity munkatársa fedezte fel, amely kihasználja az Oracle WebLogic Server rendszert SAML illetve a WLS Core Components az adatok korlátozott mértékű eléréséhez és módosításához.

Két sebezhetőséget fedeztek fel az Oracle WebLogic SAML szolgáltató hitelesítési mechanizmusán belül. XML megjegyzés beillesztésével a SAML-be

NameIDcímkét, a támadó arra kényszerítheti a SAML szolgáltatót, hogy jelentkezzen be másik felhasználóként. Ezenkívül a WebLogic nem igényli az alapértelmezett konfigurációban aláírt SAML-állításokat. Ha az aláírási részeket kihagyja egy SAML-állításból, a támadó tetszőleges SAML-állítást készíthet és megkerülheti a hitelesítési mechanizmust.

Denis Andzakovic - Pulzusbiztonság

Megállapítást nyert, hogy az Oracle Fusion Middleware 12c WebLogic Server v.12.2.1.3.0 kiszolgáltatottja ezeknek a biztonsági réseknek, bár három másik verziót is: 10.3.6.0, 12.1.3.0 és 12.2.1.2.

A kockázatértékelési mátrix az Oracle által kiadott CVE-2018-2998 biztonsági rést a SAML komponens helyi kihasználása érdekében értékelték. Szerint a CVSS 3.0 verzió , ennek a sebezhetőségnek a 10-ből 5,4-es alapértéket adtak, és úgy értékelték, hogy általában alacsony manipulációs kockázati tényezővel bír. Ugyanebben az értékelésben a CVE-2018-2933 biztonsági rést értékelték a WLS Core összetevőinek helyi kiszolgáló eszközökről történő kihasználása érdekében. A sérülékenység valamivel alacsonyabb, a lehetséges 10-ből számított 4,9-es alapértéket kapott. Az Oracle 2424480.1 azonosítójú dokumentumot tett közzé a felhasználók számára a biztonsági rés enyhítésére vonatkozó utasításokkal. Ez a dokumentum az Oracle rendszergazdai fiókok számára érhető el, miután bejelentkezett.

Az Oracle Security Assertions Markup Language (SAML) olyan keretrendszert ír le, amely megkönnyíti a hitelesítési információk megosztását ugyanazon hálózat több eszközén, lehetővé téve egyetlen eszköz számára, hogy a másik részéről cselekedjen. Átjárja a felhasználók hitelesítését és hitelesítését: hogy jogosultak-e a hitelesítő adatok, és rendelkeznek-e a kért műveletek végrehajtásához szükséges engedélyekkel. Gyakrabban ezt a protokollt használják az egyszeri bejelentkezés beállításához a felhasználók számára, és a SAML-szolgáltatók kezelik azt a kiszolgálót vagy rendszergazdai eszközt, amely ezeket a hitelesítő adatokat kiosztja. Miután hitelesítették és engedélyezték, az SAML-állítás XML-ben lehetővé teszi a kitűzött felhasználói feladat teljesítését. A SAML 2.0-t 2005 óta állítják be ennek a hitelesítési és hitelesítési folyamatnak a szabványaként a számítógépeken, és ez az Oracle WebLogic Servers által alkalmazott szabvány az általuk létrehozott alkalmazásokban.

A WebLogic Server alapkomponenseiben felfedezett sebezhetőséggel együtt dolgozva a két sebezhetőség kihasználta azt a tényt, hogy a WebLogic alapértelmezés szerint nem igényel aláírt állításokat. A biztonsági rések úgy manipulálták a hitelesítési és hitelesítési mechanizmust, hogy tetszőleges XML megjegyzést illesztettek a Name ID címkébe, arra kényszerítve a rendszert, hogy engedélyezze a bejelentkezést egy másik felhasználó fiókjába anélkül, hogy érvénytelenítené a SAML állítás aláírását, mivel a szerver csak a megjegyzést követő karakterláncot ellenőrzi, amint az látható. lent.

támadóadminA rendszergazda kiszolgáló konfigurációs beállításaiban, ha a SingleSignOnServicesMBean.WantAssertionsSigned az attribútum le van tiltva, vagy nem kötelező, mint az alapértelmezett esetben, az aláírást nem ellenőrzik, és a hitelesítés megkerülhető, hogy bárki beléphessen bármelyik választott felhasználóként. A hackerek kihasználhatják ezt a biztonsági rést, hogy hozzáférjenek a rendszer hatékony fiókjaihoz a rendszerbeállítások megzavarása, az adatok kinyerése vagy a kiszolgálók sérülése érdekében. Ebben az alapértelmezett beállításban, amely nem igényel aláírásokat, a következő (olvashatóságra rövidített) kódot osztotta meg Pulzusbiztonság bemutatja, hogyan jelentkezhet be egy hacker „rendszergazdaként”:

REDACTED REDACTED admin WLS_SP urna: oázis: nevek: tc: SAML: 2.0: ac: osztályok: PasswordProtectedTransportEnnek a biztonsági résnek és az előzővel együtt felfedezettnek a kezelésére az Oracle felkérte a felhasználókat, hogy frissítsék termékük megfelelő Oracle-összetevőjét az Oracle Fusion Middleware 2018. júliusi kritikus javításával.

![[FIX] VCRUNTIME140_1.dll hiányzik](https://jf-balio.pt/img/how-tos/75/vcruntime140_1.png)