Az UFW valójában a bonyolult tűzfalat jelenti, és nem az Ubuntu tűzfalat, mint sokan hiszik. Ez a név azt a tényt tükrözi, hogy meglepően egyszerűen konfigurálható. A legtöbb felhasználónak szó szerint három lehetőséget kell megadnia, mielőtt viszonylag biztonságosak lennének. Azok számára, akik szeretnének beállítani néhány speciális konfigurációs beállítást, nem kell sokat tennie a szövegfájl szerkesztésén túl. Míg az Ubuntu projekt fejlesztői eredetileg ezt a tűzfalszoftvert tervezték, az ufw sok más disztribúcióban is elérhető. A Debian, Arch, Linux Mint, Lubuntu és Xubuntu felhasználók valószínűleg már telepítették.

A probléma az, hogy viszonylag kevés felhasználó kapcsolja be. Míg a felhasználóknak már nem kell közvetlenül dolgozniuk az iptables-szel, az Ubuntu arra kényszeríti az ufw-t, hogy alapértelmezés szerint kikapcsolt állapotban legyen. A Debian sok implementációjában még a csomagok sem vannak alapértelmezés szerint telepítve. A jó hír az, hogy bárki, aki rendelkezik a legkisebb terminál tapasztalattal, meg tudja keményíteni a rendszerét.

1. módszer: Az UFW bekapcsolása a Parancssorból

Tegyük fel, hogy az ufw csomag telepítve van, mielőtt külön telepíteni próbálná. Futtassa ezeket a parancsokat bármi más előtt. Ha bármilyen hibát tapasztal a felénél, akkor bármikor visszamehet, és később problémamentesen telepítheti az ufw csomagokat.

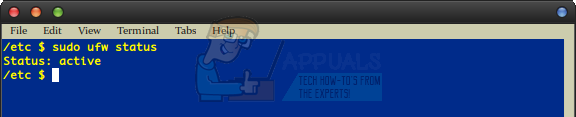

Ha normál felhasználói fiókból dolgozik, akkor futtassa sudo ufw engedélyezése és írja be rendszergazdai jelszavát, ha a rendszer kéri. Meg kell mondani, hogy az ufw engedélyezve van, és indításkor automatikusan fut. Fuss sudo ufw állapot amúgy csak azért, hogy biztos legyek benne. Egyetlen kimeneti sort kell kapnia, amelyen az „Állapot: aktív” felirat olvasható, és utána semmi nincs.

Másrészt lehet, hogy azt mondták neked, hogy az ufw nincs telepítve. Az apt-alapú disztribúciók, mint például a Debian, felhasználóinak futtatniuk kell sudo apt-get install ufw . Érdemes futni sudo apt-get frissítés és akkor sudo apt-get upgrade hogy a többi csomagja rendben legyen a telepítéskor. Az Arch Linux felhasználóknak futtatniuk kell sudo pacman -Syu ha rendet akarnak hozni a csomagjaikkal és akkor sudo pacman -S ufw az ufw telepítéséhez, de utána minden felhasználó folytatni tudja a szokásos módon. Kövesse a fenti lépéseket, és ellenőrizze, hogy fut-e sudo ufw engedélyezése visszaadja a fent említett „ Állapot: aktív ' vonal.

2. módszer: Az UFW alapvető szabályainak elküldése

A tűzfaleszközök egy sor szabályt használnak annak ellenőrzésére, hogy elfogadják-e a hálózaton keresztül a számítógépre küldött csomagokat. Szinte biztosan ezt a két parancsot akarja futtatni a következő:

sudo ufw alapértelmezés szerint engedélyezi a kimenőt

sudo ufw alapértelmezés szerint megtagadja a bejövőt

Ez biztosítja, hogy az ufw mindig lehetővé teszi a kimenő forgalom küldését a hálózati adapterre, ami fontos, ha bármilyen munkát végez online. Természetesen nem szabad veszélyesnek tekintenie egyetlen kimenő kérést sem. Ez szintén megtiltja a beérkező kérelmek bármilyen kárt, ez a helyes beállítás szinte minden otthoni és üzleti felhasználó számára. Még az intenzív online FPS játékokat játszó játékosok többségének sem kell ennél több. A legtöbb ember itt állhat meg, amíg a sudo ufw állapot futtatása akkor is engedélyezett üzenetet ad vissza, ha újraindítja a gépet. A konfigurációs folyamatnak nincs sok más. Bármilyen ssh vagy fejlett hálózati célokkal rendelkező felhasználóknak tovább kell lépniük.

3. módszer: Speciális UFW konfigurációs beállítások

A legtöbb felhasználónak nem kell továbbolvasnia, de egyesek számára hasznosak lehetnek ezek a szabályok. Például, ha engedélyeznie kell a TCP-kapcsolatokat a közös 80-as porton, akkor futtathatja:

sudo ufw 80 / tcp engedélyezése

Használhatná is sudo ufw engedélyezése innen: ###. ##. ##. ## / ## valódi IP-címmel és a perjel jel után tényleges alhálózati számmal. Ne feledje, hogy a 80 érvényes szám ehhez a felhasználáshoz, ha rajta keresztül kell hálózatba kapcsolnia. Valami ilyesmit használva sudo ufw engedélyezi a http / tcp fájlt Szintén érvényes, és szükség lehet rá egy kiszolgálói helyzetben, de ez valóban elkezd féregeket nyitni, amennyiben lehetővé teszik a különböző típusú kapcsolatokat.

Az egyik legnépszerűbb beállítás a sudo ufw 22 engedélyezése , amely megnyitja a portot az ssh kapcsolatok számára. Néhány felhasználó ehelyett így fogalmaz sudo ufw ssh engedélyezése , ami ugyanolyan jól működik. Míg egyes útmutatók utasíthatják mindkét sor felvételére, ez az esetek többségében felesleges, és végül csak felesleges mennyiségű általános költséghez vezethet.

Ha a jövőben el akarja távolítani valamelyik szabályát, egyszerűen futtassa a sudo ufw delete parancsot, majd a szabály nevét. Például, sudo ufw delete allow 80 / tcp kikapcsolná a fenti példák egyikét.

Most, amikor futsz sudo ufw állapot bőbeszédű sokkal teljesebb táblázatot láthat, ha további szabályokat hozott létre. Ha valaha is le szeretné tiltani a tűzfalat a jövőben, futtathatja a sudo ufw disable programot, de nagyon kevés olyan helyzet van, ahol ezt meg kell tennie.

Esetenként előfordulhat, hogy 504 átjáró időtúllépési hibát kap, ha az ufw-t ily módon használja a szerver védelme érdekében. Ebben az esetben néhány szabály sorrendjének megváltoztatása segíthet. Az engedélyezési szabályokat meg kell adni a szabályok megtagadása előtt, mivel az ufw biztonsági okokból mindig az első mérkőzést keresi, amikor a listáját elemzi. Törölni egy szabályszabályt, majd hozzáadni őket a sudo ufw alapértelmezett engedélyezése először a vonalnak kell megoldania ezt a problémát. Lehetséges, hogy teljesítmény-okokból is törölni kíván minden ismétlődő sort.

Fuss sudo ufw bőbeszédű és nagyon figyeljen arra, hogy a DENY IN és az ALLOW IN sorok milyen sorrendben vannak. Ha van valami egy közös porton, például a 80-as vagy a 22-ben, amely a DENY IN-t követi, a bárhol pedig a diagramon, mielőtt ezekre a portokra hivatkoznánk, akkor lehet, hogy megkísérli blokkolni a kapcsolatokat, mielőtt esélyük lenne átjutni. Rendezésük megoldja a problémát. Ezeknek a parancsoknak a megfelelő sorrendbe állítása elsősorban segít megelőzni a későbbi problémákat.

A megnövelt gyökérutasító felhasználóknak valójában nem kell használniuk a sudo-t minden egyes parancs előtt. Ha valamiféle hibát kapott ezzel kapcsolatban, akkor ez lehet a problémája. Ellenőrizze a felszólítás végét, hogy van-e # vagy $ a kurzor előtt. A tcsh felhasználói, akiknek csak% -a van egy prompthoz, futtassák a whoamit, hogy megnézzék, melyik felhasználóként működnek.

Rendszeres felhasználók, akik futnak sudo ufw állapot bőbeszédű valószínűleg még mindig viszonylag kevés visszajelzést kap a felszólításuk után. Valószínűleg egyszerűen ugyanazt a sort fogja látni, mint korábban.

Ez azért van, mert ezek a felhasználók egyszerűen nagyon kevés szabállyal dolgoznak. Az óvatosság szó azonban fontos lehet ezekre a szabályokra vonatkozóan. Míg az ufw alapértelmezett parancs emellett lehetővé teszi az elutasítási paraméter használatát, nagyon egyszerűen kizárhatja magát a saját privát szerver felépítéséből, vagy más furcsa dolgokat hajthat végre. Ha szüksége van egy sudo ufw ssh engedélyezése vagy más hasonló sorok a szabálykészletben, ennek meg kell történnie, mielőtt alapértelmezett elutasítási vagy elutasítási szabályokat alkalmazna.

Noha léteznek olyan grafikus eszközök, mint a Gufw és a Qt-alapú kmyfirewall, a parancssorból elég könnyű beállítani az ufw-t, hogy valójában nincs szüksége rájuk. Ha inkább a konfigurációs fájlokat kell szerkesztenie, használja a  paranccsal lépjen át a megfelelő könyvtárba, majd használja a sudo nanofw hogy szerkessze. Előfordulhat, hogy kezdetben több ufw vagy kevesebb ufw használatával egyszerűen meg szeretné tekinteni a szöveget, mielőtt bármilyen változtatást végrehajtana.

paranccsal lépjen át a megfelelő könyvtárba, majd használja a sudo nanofw hogy szerkessze. Előfordulhat, hogy kezdetben több ufw vagy kevesebb ufw használatával egyszerűen meg szeretné tekinteni a szöveget, mielőtt bármilyen változtatást végrehajtana.

A fejlesztők valóban időt szántak a megfelelő megjegyzések megadására, hogy szerkesztésükkor ne tévedj el, bár ezt szükség esetén eltávolíthatod.

5 perc olvasás