Dropbox

A felhőalapú tárolási megoldás: Dropbox egy DLL-eltérítő injekció- és kódfuttatási sebezhetőséget talált. A biztonsági réssel a hét elején találkoztak először, miután kiderült, hogy befolyásolja a Dropbox 54.5.90 verzióját. Azóta a sebezhetőséget feltárták és kutatták, és most az információk első sorába kerül, hogy a felhasználók vigyázzanak.

A ZwX Security Researcher által közzétett kiaknázási részletek szerint a biztonsági rés a DropBox for Windows rendszerben található, az alkalmazás 54.5.90 verziójában, amint azt korábban említettük. A sérülékenység 4 adott könyvtár huroklyukain és eltérésein alapul. Ezek a könyvtárak a következők: cryptbase.dll, CRYPTSP.dll, msimg32.dll és netapi32.dll. A biztonsági rések e könyvtárak mozgásteréből adódnak, és visszatérnek a hatásukhoz, és ugyanezeknek a könyvtáraknak a meghibásodását is okozzák, ami a Dropbox felhőszolgáltatás általános visszahúzódását eredményezi.

A biztonsági rés távolról kihasználható. Lehetővé teszi egy nem hitelesített rosszindulatú támadó számára, hogy kihasználja a DLL betöltési biztonsági rését azáltal, hogy módosítja a kérdéses DLL-hívásokat úgy, hogy egy rosszindulatúan létrehozott DLL-fájlt tévesen nyissanak megemelt jogosultságokkal (a rendszer DLL-fájljainak megadva). Az a felhasználó, akinek az eszközén ilyen kiaknázás zajlik, csak akkor veszi észre, ha a folyamatot kihasználva rosszindulatú programokat juttattak a rendszerbe. A DLL injektálása és végrehajtása a háttérben fut, anélkül, hogy tetszőleges kódjának futtatásához felhasználói bevitelre lenne szükség.

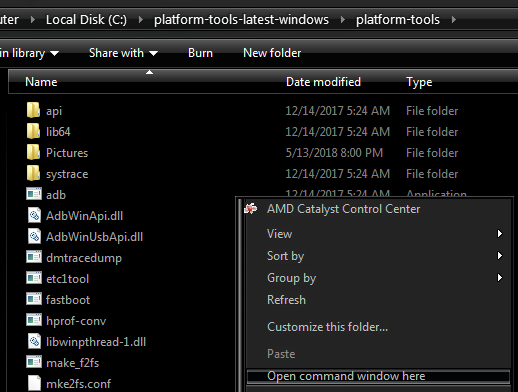

A sérülékenység reprodukálásához a koncepció bizonyítéka az, hogy először egy rosszindulatú DLL fájlt kell összerakni, majd át kell nevezni, hogy úgy nézzen ki, mint egy hagyományos Dropbox DLL fájl, amelyet a szolgáltatás általában a rendszerben hívna meg. Ezután ezt a fájlt át kell másolni a Windows C meghajtó Dropbox mappájába a Program Files menüpont alatt. Amint a Dropbox elindul ebben az összefüggésben, meghívja a manipulált névrõl szóló DLL fájlt, és miután a rosszindulatú fájl a cím összetévesztésével futtatja a helyét, a kialakított DLL kódja végrehajtásra kerül, és lehetõvé teszi a távoli támadó számára a rendszerhez való hozzáférést a rosszindulatú programok további letöltéséhez és terjesztéséhez.

Mindezek kezelésére sajnos a szállító még nem tett közzé semmilyen mérséklési lépést, technikát vagy frissítést, de a frissítés nagyon hamar várható az ilyen kihasználás kockázatának kritikus súlyossága miatt.

Címkék dropbox