A Spectre és Meltdown osztályú sebezhetőségek felfedezése után Giorgi Maisuradze, Dr. Christian Rossow professzor és kutatócsoportjuk felfedezte a sebezhetőséget befolyásoló ötödik Intel processzort a németországi CISPA Helmholtz Központban. A biztonsági rés megfigyelhető, hogy a hackerek megkerülhetik az engedélyt az adatok olvasása érdekében, és felmérés szerint a sérülékenység legalább az elmúlt évtized összes Intel processzorában fennáll. Bár a sebezhetőséget egyelőre csak az Intel processzoraiban vizsgálták, várhatóan az ARM és az AMD processzorokban is fennáll, ami azt a tényt támasztja alá, hogy azok a hackerek, akik kihasználják ezt a biztonsági rést az Intel processzoraiban, képesek kihasználni más processzorok támadását jól.

Dr. Rossow szerint: „A biztonsági rést az okozza, hogy a processzorok úgynevezett visszatérési címet jósolnak futásidejű optimalizálás céljából. Ha a támadó manipulálni tudja ezt az előrejelzést, akkor megszerzi az irányítást a spekulatív módon végrehajtott programkód felett. Oldalsó csatornákon keresztül kiolvashatja azokat az adatokat, amelyeket valóban meg kell védeni a hozzáféréstől. ” Az ilyen támadásokat kétféle módon lehet végrehajtani: az első azzal jár, hogy az internetes oldalakon található rosszindulatú szkriptek hozzáférhetnek a tárolt jelszavakhoz, a második pedig egy lépéssel tovább lép, lehetővé téve a hacker számára, hogy az adatokat ugyanúgy olvassa el a nem natív folyamatok esetében is valamint a határokon túli elérés ahhoz, hogy egy megosztott rendszeren hozzáférhessen a többi felhasználó nagyobb jelszavához. A kutatók fehér papír az ügy azt mutatja, hogy a visszatérési címek előrejelzéséért felelős visszatérő verem pufferek téves előrejelzésekhez használhatók. Bár a Spectre osztály sebezhetőségének legutóbbi javításával sikerült csökkenteni az RSB-alapú keresztfolyamat-támadásokat is, a biztonsági rés továbbra is kihasználható a JIT környezetekben a böngésző memóriáihoz való hozzáféréshez, és a JIT által összeállított kód felhasználható a memória kiolvasására. ezen korlátok 80% -os pontossággal.

Ahogy a Spectre támadja a processzorokat a továbbító címek manipulálásával, ez a biztonsági rés is fennáll a visszatérési címekben, ezért a becenév: inverz Spectre támadás. Mivel a technológiai gyártók a négy már ismert ilyen biztonsági rés áthidalásán fáradoznak, a böngészők továbbra is a rosszindulatú webhelyek átjárói maradnak az információkhoz való hozzáférés és a processzorok ilyen módon történő manipulálása érdekében. Az Intel májusban értesült erről az újonnan talált sebezhetőségről, és 90 napot kapott arra, hogy a felfedezés megjelenése előtt önállóan készítsen enyhítési technikát. A 90 nap leteltével az Intel processzorait továbbra is veszélyezteti az ilyen sérülékenység, de biztos lehet a békében, hogy a vállalat őrli a sebességváltóit abban a reményben, hogy állandó megoldást talál, és a fehér könyv addig áll, hogy alapos kísérleteket mutasson be. és ennek az új sebezhetőségnek az elemzése.

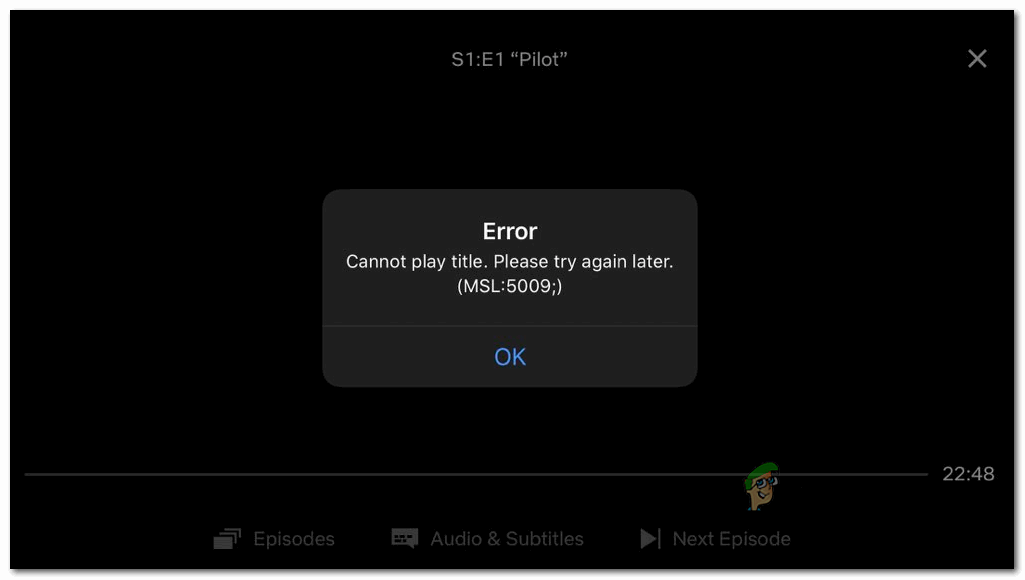

![[Javítva] Hulu hibakód 503](https://jf-balio.pt/img/how-tos/77/hulu-error-code-503.jpg)