Docker, Inc.

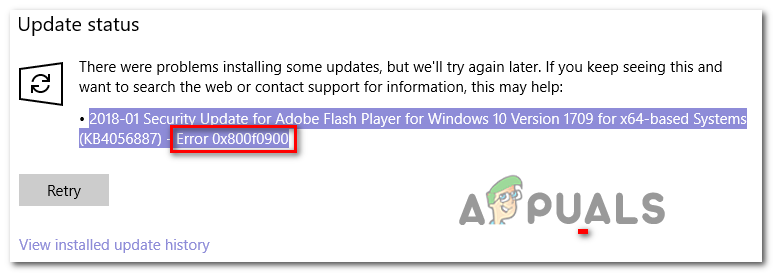

Most megerősítették, hogy Docker csapatának 17 különböző konténerképet kellett húznia, amelyekben veszélyes hátsó ajtók voltak tárolva. Ezeket a hátsó ajtókat körülbelül az elmúlt évben olyan alkalmazások telepítésére használták, mint a feltört kriptovaluta bányász szoftverek és a fordított héjak a szervereken. Az új Docker-képek nem mennek keresztül semmiféle biztonsági audit folyamaton, így azok felkerültek a Docker Hub-ra, amint 2017 májusában közzétették őket.

Az összes képfájlt egyetlen egy személy vagy csoport töltötte fel, amely a docker123321 fogantyúja alatt működött, amely egy olyan nyilvántartáshoz van kötve, amelyet ez év május 10-én töröltek. Néhány csomagot több mint egymilliószor telepítettek, bár ez nem feltétlenül jelenti azt, hogy valóban ennyi gépet megfertőztek. Lehet, hogy nem minden hátsó ajtót aktiváltak, és előfordulhat, hogy a felhasználók többször telepítették őket, vagy különféle típusú virtualizált szerverekre helyezték őket.

Mind a Docker, mind a Kubernetes, amely a Docker nagyméretű képbeállításainak kezelésére szolgáló alkalmazás, már 2017 szeptemberében elkezdtek szabálytalan tevékenységeket mutatni, a képek azonban csak viszonylag nemrég készültek. A felhasználók szokatlan eseményekről számoltak be a felhőszervereken, és jelentéseket tettek közzé a GitHub-on, valamint egy népszerű közösségi oldalon.

A Linux biztonsági szakértői azt állítják, hogy azokban az esetekben, amikor a támadások valóban sikeresek voltak, a támadásokat végrehajtó személyek a beszennyezett képfájlok segítségével valamilyen formájú XMRig szoftvert indítottak áldozatként kiszolgált szervereken annak érdekében, hogy bányásszák a Monero-érméket. Ez lehetővé tette a támadók számára, hogy a jelenlegi árfolyamtól függően több mint 90 000 dollár értékben bányásszák Monero-t.

Egyes kiszolgálók június 15-i állapotát még mindig veszélyeztetik. Még akkor is, ha a megrontott képeket törölték, a támadók valamilyen más eszközt kaphattak a szerver manipulálására. Egyes biztonsági szakértők a szerverek tiszta megtisztítását ajánlották, és odáig jutottak, hogy a képek DockerHub-ból való kihúzása anélkül, hogy tudnánk, mi van bennük, a jövő szempontjából nem biztonságos gyakorlat.

Azok azonban, akik csak valaha készítettek házi készítésű képeket Docker és Kubernetes környezetben, nem kerülnek végrehajtásra. Ugyanez vonatkozik azokra, akik csak valaha használtak hitelesített képeket.